Informații generale despre DNSSEC

Cu serverul DNS zona de suport de autoritate DNS-DNSSEC pot fi protejate cu ajutorul unui proces cunoscut sub numele de zona de semnare. Zona de semnare în DNSSEC adaugă test de zonă de suport, fără a schimba mecanismul de bază pentru interogări DNS și răspunsuri.

Validarea răspuns DNS este efectuată cu utilizarea de semnături digitale, care fac parte din răspunsuri DNS. Aceste semnături digitale sunt conținute în noile înregistrări de resurse asociate de DNSSEC, care sunt create și adăugate într-o zonă în timpul semnării zonei.

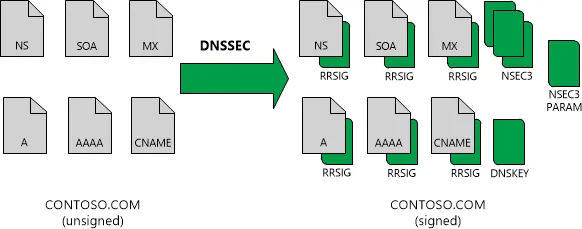

Următoarea figură prezintă înregistrările de resurse DNS în zona contoso.com înainte și după zona de semnare.

Pentru mai multe informații despre fiecare dintre aceste înregistrări de resurse se referă. Secțiunea înregistrările de resurse asociate de DNSSEC.

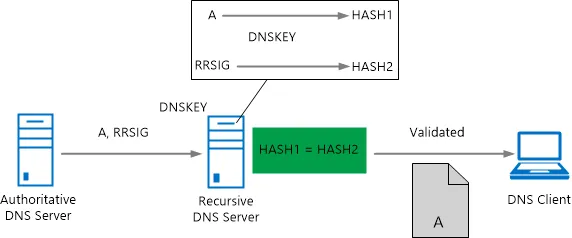

Atunci când un recursiv DNS-redirecționare sau server cu DNSSEC activat primește zone au semnat o cerere DNSSEC pe client DNS, DNSSEC înregistrează o cere de la DNS-server autorizat, iar apoi încearcă să verifice răspunsul DNS cu ajutorul acestor înregistrări. redirecționare recursive sau DNS-server va recunoaște faptul că zona de sprijin a DNSSEC, în cazul în care această zonă are DNSKEY, numit, de asemenea, o ancoră de încredere.

DNS-server nu este de încredere poate utiliza recursie sau redirecționare pentru a rezolva interogări DNS. Această secțiune nu este server de încredere numit recursiv DNS-server; Cu toate acestea, în cazul în care serverul folosește de expediere, pentru a verifica răspunsurile DNSSEC DNS utilizate același proces.

Recursive DNS-server utilizează DNSKEY înregistrare de resurse pentru a verifica răspunsurile de la serverul DNS-autorizat, decriptarea semnături digitale, care sunt conținute în înregistrările de resurse asociate de DNSSEC, și apoi prin calcularea și compararea valorilor hash. Dacă valorile hash se potrivesc, serverul DNS oferă răspunsul la client, cu le-a solicitat date DNS, cum ar fi site-ul de înregistrare de resurse (înregistrare A). Dacă valorile hash nu se potrivesc, returnează mesajul SERVFAIL. Astfel, permițând DNS-server cu DNSSEC activat cu un set de încredere ancoră validă oferă protecție de la DNS-spoofing, indiferent dacă este sau nu DNSSEC DNS-clienți.

În plus, în cazul în care suportul DNS-client DNSSEC, acesta poate fi adaptat la cerințele de testare DNSSEC DNS-server.

Acest proces de verificare este prezentată în figura următoare.

ancore de incredere DNSKEY utilizate pentru a calcula valorile hash și decriptare RRSIG-înregistrări. În această figură, nu toate procesele de verificare efectuate. Verificări suplimentare sunt, de asemenea, efectuate pentru a verifica valabilitatea DNSKEY și DS-înregistrări, în cazul în care acestea există (nu este prezentat mai sus).

Pentru mai multe informații despre cum să adăugați date la procesul de interogare DNSSEC și DNS, a se vedea răspunsul. În secțiunea următoare Verificarea răspunsurilor DNS.

Un recursive DNS-server poate indica, ca răspuns DNS a fost verificat dacă prin DNSSEC (AD = 1).

Activarea DNSSEC de date

Pentru a determina dacă datele DNSSEC este inclus și dacă testul a fost efectuat în interogări DNS și răspunsurile sunt trei importante de pavilion (biți) asociate cu DNSSEC. Aceste steaguri sunt menționate în tabelul de mai sus și descrise în secțiunea următoare. Aceste steaguri sunt stabilite prin activarea sau dezactivarea biții de date extinse în pachetul antet DNS. Când steaguri de date sunt incluse, este numit „setarea“ bit și corespunde cu „cea“ valoare (1). Dezactivați pavilion numit „curățare“ bit și corespunde valorii „zero“ (0).

DO. DO bit este inclusă în cerere DNS și este o abreviere pentru „a DNSSEC OK“. Dacă bitul este setat la DO (DO = 1), atunci clientul suporta DNSSEC, si DNS-server poate returna o serie de date DNSSEC răspuns. Dacă bitul nu este instalat DO (DO = 0), atunci clientul nu suporta DNSSEC, și DNS-server nu trebuie să includă un răspuns DNS DNSSEC de date. DNS-clienti pot fi protejate prin DNSSEC, chiar dacă acestea nu acceptă DNSSEC. Acest context DNS-client - este orice calculator, DNS-cereri sunt trimise. Atunci când un recursiv DNS-server trimite o cerere către DNS-server autorizat, recursiv DNS-server trebuie să indice faptul că acceptă DNSSEC, pentru a DNS-server autorizat pentru a trimite date DNSSEC în răspuns.

AD. biți AD incluse în răspunsul DNS și reprezintă o reducere a „datelor autentificate“ (date verificate). Dacă bitul este setat la AD (AD = 1), acest lucru înseamnă că răspunsul DNS este autentic, deoarece a fost verificată folosind DNSSEC. nu verifică calculatorul fără sprijinul DNSSEC, cum ar fi un computer care rulează Windows 8, nu verificări ale DNSSEC, dar poate fi configurat pentru a solicita ca raspunsurile DNS originale. Dacă bitul nu este setat la AD (AD = 0), răspunsul DNS nu a fost verificat: a verifica sau nu au fost efectuate sau nu a avut succes.

Al patrulea pavilion important (de biți), care poate fi prezent în antetul pachetului DNS - este biți AA. Acest steag a apărut la DNSSEC, dar pot fi utilizate la implementarea DNSSEC.

AA. Bit AA incluse în răspunsul DNS și reprezintă o reducere de „răspuns autoritar“ (răspuns valid). Dacă bitul AA este setat, înseamnă că răspunsul DNS este autentic, deoarece vine direct de la DNS-server autorizat. Un client care trebuie să fie verificate DNSSEC (AD = 1), se va lua un pic AA (AA = 1, AD = 0), în cazul în care cererile de server proxy direct, ca răspunsuri de încredere nu trebuie să fie verificate. Pentru serverul proxy prea pentru a verifica propriile raspunsuri.

În acest exemplu, parametrul DnsSecValidationRequired este False. Acest lucru înseamnă că validarea DNSSEC nu este necesară.

Exemplul 4. După trecerea la zona NRPT validare DNSSEC secure.contoso.com indică valoarea True DnsSecValidationRequired. În acest exemplu, afișează numai parametru spațiul de nume secure.contoso.com DnsSecValidationRequired.

Dacă DnsSecValidationRequired este adevărat. calculatoarele client cu suport pentru DNSSEC va trimite întotdeauna un DO = 1, chiar dacă parametrul dnssecok nu este specificat.

Exemplul 5. În cazul în care Name Resolution Policy Tabelul (NRPT) o validare DNSSEC cerință, DNSSEC OK, dar este setat automat (DO = 1) pentru clienții cu suport DNSSEC.

În acest exemplu, înregistrarea RRSIG în răspunsul DNS este trimis pentru a îndeplini cerințele de testare pentru zona secure.contoso.com. ancoră de încredere valabilă pe recursiv DNS-server (dns1.contoso.com) este de asemenea setat.

În cazul în care DNS-client nu acceptă DNSSEC, regula NRPT nu se aplică, iar cererile sunt trimise la DO = 0, chiar dacă există o NRPT regulă, necesită validare DNSSEC.

Exemplul 6. Următorul exemplu execută aceeași interogare, ca în exemplul 5, dar fără o ancoră de încredere validă configurată în dns1.contoso.com.

În acest exemplu, rezoluția DNS eșuează cu mesajul DNS_ERROR_UNSECURE_PACKET, deoarece NRPT necesită verificarea, care nu poate fi realizată din cauza lipsei de încredere ancoră valabil pentru zona secure.contoso.com. Utilizați rapoartele Rezolvați-DnsName rezultate detaliate pentru tipul de eroare care au avut loc. În cazul în care DNS-client încearcă să rezolve finance.secure.contoso.com să se conecteze la acest site Web, cum ar fi partajarea de fișiere, există un eșec.

Deoarece DNSSEC pot fi implementate în mai multe medii diferite, cu un client unic și setările de server, este important să se înțeleagă impactul interogări DNS și răspunsuri.

Luați în considerare următoarele patru instrucțiuni legate de DNSSEC. Fiecare instrucțiune afectează activitatea DNSSEC în următorul scenariu.

Finance.secure.contoso.com record de resurse semnat în mod corespunzător folosind DNSSEC.

Recursive DNS-server este capabil de a verifica răspunsurile la întrebările finance.secure.contoso.com.

DNS-client acceptă DNSSEC.

DNS-client este configurat să solicite verificarea tuturor cererilor în spațiul secure.contoso.com nume.

Să aruncăm o privire mai atentă la fiecare dintre aceste condiții și consecințele acestora.

Statutul semnării DNSSEC. Din moment ce DNSSEC a semnat toate înregistrările din zonă, această condiție se referă la o zonă secure.contoso.com condiție, și nu doar pentru a înregistra finance.secure.contoso.com de resurse. Nu vă puteți conecta unele note sau alt semn; prin urmare, starea DNSSEC finance.secure.contoso.com depinde de DNSSEC secure.contoso.com de stat.

Semnat corect. Zona secure.contoso.com poate fi semnat de dreapta care vă permite să verificați finance.secure.contoso.com ca înregistrarea adevărată. Semnătură înseamnă că zona ar trebui să fie semnat cu chei valide valide și ar trebui să conțină toate recordul de resurse necesare asociate cu DNSSEC.

Nu a fost semnat. secure.contoso.com zonă nu poate fi semnat; În acest caz, nu va exista nici un cont RRSIG asociat cu finance.secure.contoso.com, și verificarea răspunsurilor la interogări DNS nu poate fi executat pentru finance.secure.contoso.com. În cazul în care, în acest scenariu, clientul trebuie să fie verificat (starea # 4 de mai jos), interogarea DNS este trimis la un recursiv DNS-server va va eșua, deoarece DNS-client nu primește nici un răspuns la neconfirmat. Notă. În cazul în care un client cere direct un server proxy, verificați eroarea nu mai apare, pentru că răspunsul este deja considerat a fi autentic.

Verificare stare. Recursive DNS-server cu o ancoră de încredere valid (criptografia cu chei publice) pentru a secure.contoso.com zonă va fi în măsură să verifice răspunsul DNS pentru a înregistra finance.secure.contoso.com de resurse. Serverul DNS recursiv ar trebui să mențină, de asemenea, standardele și algoritmi de DNSSEC, utilizate pentru semnarea zonei.

Se poate scana. În cazul recursiv DNS-server suportă toate algoritmi de criptare utilizate pentru secure.contoso.com semnarea zonei, și are o ancoră de încredere validă, prin care puteți decripta semnătura DNSSEC, legată de semnatarul înregistrării de resurse, el poate verifica resursa de înregistrare finance.secure. contoso.com de autenticitate.

Client și server de suport DNSSEC. Dacă atât client și server au sprijinul DNSSEC, răspunsul DNS de la server la client va include pavilion AD DNSSEC. În cazul în care răspunsul DNS este verificată folosind DNSSEC, acesta va fi trimis la AD = 1. În cazul în care răspunsul DNS nu este verificat, acesta va fi trimis la AD = 0.

DNS-server nu suportă DNSSEC. În cazul în care DNS-server nu acceptă DNSSEC, atunci verificarea eșuează și pavilion AD nu este setat (AD = 0), indiferent dacă clientul DNS-DNSSEC acceptă.

DNS-client nu are suport pentru DNSSEC. În cazul în care DNS-client nu acceptă DNSSEC, DNS-server nu se va instala de pavilion AD, în răspunsul său la client, chiar dacă aceasta acceptă DNSSEC. Cu toate acestea, în cazul în care DNS-serverul acceptă DNSSEC și are o ancoră de încredere pentru zona, el va încerca să verifice răspunsul de la serverul proxy. Dacă testul eșuează, DNS-client va fi returnat eroare DNS-server. În cazul în care testul este de succes, clientul returnează rezultatele interogării. Astfel, recursiv DNS-server cu DNSSEC activat DNS poate proteja clienții care nu acceptă DNSSEC. În cazul în care, în acest scenariu zona nu este semnat, verificarea nu se efectuează și un răspuns este returnat la client ca de obicei.

Cerința de verificare. Această setare definește cerința de date DNS-client pentru a sprijini DNSSEC DNSSEC (pavilion AD), în răspunsul de la DNS-server. Notă. Pentru a DNS-client ar putea necesita verificare, acesta trebuie să sprijine DNSSEC. DNS-clienții fără DNSSEC de sprijin nu poate fi obligat să solicite verificări DNSSEC. În cazul în care cererile DNS-client autorizat direct DNS-server, răspunsul va fi întotdeauna considerate ca fiind dovedite, chiar și în cazul în care zona nu este semnat. Acest lucru se datorează faptului că de autoritate DNS-serverele returnează întotdeauna răspunsuri adevărate.

Este necesară verificarea. În cazul în care este necesară verificarea, clientul trebuie să obțină AD = 1 (test de succes), sau un răspuns DNS va fi respinsă. Dacă testul eșuează sau deloc (AD = 0), rezoluția DNS nu reușește. Acest lucru este valabil chiar și în cazul în care zona nu este semnat. Notă. Acest lucru se aplică numai cererilor de recursiv, nu demn de încredere DNS-server.

Verificarea este opțională. Dacă cecul nu este necesar, clientul va primi un răspuns de la recursiv DNS-server care nu acceptă DNSSEC. Cu toate acestea, în cazul în care recursiv DNS-serverul acceptă DNSSEC și verificarea eșuează, clientul va fi returnat la eșecul de server, chiar și în cazul în care clientul nu are nevoie de verificare.