Atacurile asupra WordPress-ului prin intermediul XML-RPC cum să se protejeze, naukadeneg

Astăzi sa întâmplat pentru a observa că site-urile de pe server într-un fel de lent pentru a încărca. Verificați sarcina pe resurse, sa dovedit că procesorul este de aproape 100%, încărcat (și acest lucru a început în după-amiaza):

În acest post, am decis să facă schimb de informații cu privire la modul de a găsi și neutraliza vulnerabilitatea (va fi interesant pentru cei care nu sunt prea versat în administrare, dar vrea să protejeze site-ul dvs.).

Ce este acesta

XML-RPC - un protocol care vă permite să gestioneze de la distanță site-ul: adăuga înregistrări / fișiere, ștergeți și să le editați.

Cu toate acestea, atacatorii de pe site-urile create în WordPress folosind pentru nevoile tale:

- organizează DDoS-atacuri;

- alege o forță brută parolă.

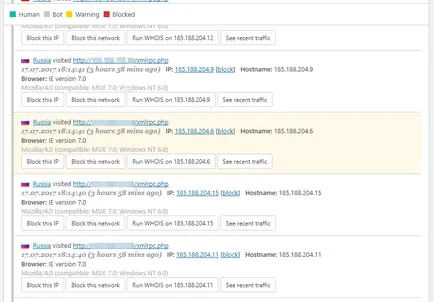

Cum de a identifica

Pentru prevenirea, vă sugerez să utilizați Wordfence de tip plug-in-uri de securitate. care a fost stabilit pentru mine.

Dacă plugin-ul nu este instalat și nu poate fi setat pentru diferite motive, atunci acest caz, de asemenea, există o metodă (prin configurația httpd.conf). Dar, în orice caz, ține cont de faptul că, dacă există o sarcină de neînțeles pe server, încercați în primul rând să verifice dacă fișierul xmlrpc.php este disponibil pentru citire.

metode de securitate

Luați în considerare câteva opțiuni, care, în principiu, puteți face toate împreună.

Dezactivați XML-RPC

Dezactivați XML-RPC - plugin dezactivează funcționalitatea XML-RPC: doar instalați și să activați.

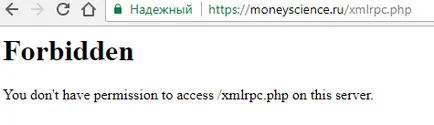

Negarea acces la xmlrpc.php

Cu fișierul .htaccess pentru a refuza accesul la xmlrpc.php:

Dezactivarea notificărilor și backlink

Cu toate acestea, nu va fi de prisos setările Worpdress (a se vedea „Discuție“), Debifati traseul. puncte:

După ce toată acțiunea, sarcina pe server este a revenit la valori normale.