securitatea sistemului de rutare pe Internet

Fără îndoială, acest principiu a oferit o dezvoltare rapidă și diversitate a internetului, transformând-o dintr-un proiect de cercetare în infrastructura de telecomunicații, pentru a schimba radical ideea de informații și de acces la acesta.

Astăzi vom discuta despre unul dintre aceste sisteme - sistemul de rutare.

Arhitectura și evoluția sistemului de rutare

Trebuie remarcat faptul că de rutare nu este între calculatoare separate sau routere, rețele și domenii mai precis de rutare. Aceste domenii (de aici termenul de rutare Interdomain - Inter-Domain Routing, IDR), de asemenea, menționate ca sisteme autonome (sistem autonom, AS), sunt un set de noduri sub controlul administrativ al unei singure coerente, cu o politică de rutare. Acest aspect este unul dintre principiile arhitecturale fundamentale ale Internetului, pentru a împărți în mod eficient sistemul de rutare pe teren cu un control intern clare, grad relativ ridicat de securitate, etc. și spațiu „interregională“ bazată pe cooperare și încredere reciprocă.

BGP a fost proiectat pentru a funcționa în rețele ierarhice, cum ar fi NSFnet, încă în rețele cu topologie non-ierarhic, atunci când rețeaua de un nivel al ierarhiei - colegii - pot fi conectate direct între ele, deși prima versiune a protocolului distinge link-urile prin natura lor - în sus, în jos sau lateral. Din cauza acestei schimbări fundamentale în BGP, în viitor, să permită dezvoltarea internetului ca o colecție de rețele independente, interconectate în mod variat.

Prima versiune a protocolului a fost standardizat în 1989, cu toate că până în acel moment el a fost deja utilizat în anumite rețele. Potrivit BGP, fiecare nod comunică cu informațiile sale vecinii despre rutele disponibile către alte rețele (secvența de noduri prin care traficul trebuie să fie trecut pentru a ajunge la beneficiar). Astfel, fiecare nod are o idee de moduri diferite, dar nu despre topologia pe Internet, în general. Având în vedere că rețeaua nu mai poate fi văzută ca ierarhică, informații despre total „costul“ de modul în care, așa cum a fost aplicat în protocoalele de rutare timpurii, nu este suficient, deoarece acest lucru poate duce la cicluri. Pentru a rezolva această problemă, fiecare traseu publicitate are un atribut special - AS_PATH, care cuprinde o secvență de toate rețelele prin care a fost transmis. În cazul în care rețeaua se află pe lista AS_PATH obține indicații, acest lucru arată un ciclu și această cale trebuie aruncată.

De asemenea, presupunând că rețeaua individuală sub control administrativ unic și având o rutare politică coerentă, asigură absența ciclurilor interne și internetworking rutare intranet pot fi luate în considerare în mod independent. Prin urmare, în contextul unei astfel de rețele de gateway de rutare, sisteme sau independente poate fi văzută ca o meta-noduri.

Selectarea traseului în BGP se face pe baza politicii de cale și de rutare adoptat de acest sistem autonom. Cu alte cuvinte, administratorul de rețea poate defini în mod clar principiile de rutare în anumite circumstanțe (de exemplu, inițial politica de rutare NSFnet în comun a traficului comercial și necomercial), dar această alegere se bazează pe informațiile primite de la rețeaua de vecini sau de colegii săi. În acest caz, nu există nici un standard uniform de topologia de Internet - fiecare sistem autonom generează propria imagine a lumii, pe care, la rândul său, se traduce la colegii săi.

Pe de o parte, această abordare permite simplificarea considerabilă a sistemului de rutare la nivel mondial și pentru a asigura scalabilitate a internetului, pe de altă parte - se bazează pe tranzitiv încredere între rețele cooperante.

Trust - un lucru interesant. Aceasta simplifică în mod dramatic comunicarea intre, în acest caz, operatorii de rețea și, ca urmare, de dirijare a sistemului în ansamblu. Acest lucru este cu siguranță unul dintre factorii care contribuie la dezvoltarea rapidă a internetului. Pe de altă parte, creează oportunități semnificative nu în conformitate cu regulile de jucători. Într-adevăr, vulnerabilitatea sistemului, care se bazează pe industria de imens este uluitoare. Dar, de asemenea, uimitoare și puterea de cooperare între operatori, ca până acum știm doar cazuri izolate de abuz de aceste oportunități.

Cum pot ataca sistemul de rutare

Vorbind de sistem de dirijare poate identifica mai multe tipuri comune de atacuri. În ciuda diferenței de obiective, iar efectul final, mecanismul de atac este fundamental construit pe posibilitatea de a crea o imagine distorsionată a topologiei rețelei de Internet sub atac, care este tranzitiv apoi propagate în întreaga rețea.

Crearea unei „găuri negre“. Scopul acestui atac este indisponibilitatea rețelei sau rețele multiple pentru toate sau o parte a Internetului. Tot traficul referitoare la aceste rețele, și apoi redirecționat aruncate. Ca urmare, toate serviciile oferite de aceste rețele, nu sunt disponibile utilizatorilor. Obiectivul principal al acestui tip de atac este un DoS (Denial of Service, DoS).

Interceptării. Acest atac este similar cu cel anterior, numai după ce trece prin traficul interceptor de rețea revine la normal și se duce la destinatar. Din acest motiv, un astfel de atac mai dificil de detectat. Scopul este de obicei „trage cu urechea“ sau modificarea datelor transmise.

Instabilitate. Instabilitatea în sistemul de rutare poate fi cauzată de schimbările frecvente în publicitate o anumită rețea (alternativ anunț și de anulare), cu scopul de a „amortizare“ rute furnizorii de rețele și, în consecință, blocarea conexiunii.

Să ne uităm la câteva exemple de atacuri asupra sistemului de rutare.

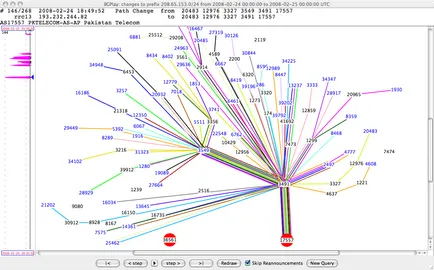

YouTube topologie conectivitate deja după 2 minute, după cum urmează:

Figura 1 Topologia conectat YouTube (AS36561) după începerea anunț prefixului Pakistan Telecom (AS17557)

După cum puteți vedea, tot traficul destinat YouTube a fost direcționat în rețeaua Pakistan Telecom. acest trafic a reprezentat fragmente de sesiuni TCP inițiate de pe site-ul YouTube reale și de rețea Pakistan Telecom pur și simplu aruncate. Pentru utilizatorii YouTube, arăta ca indisponibilitatea resursei.

Motivul a fost cerința guvernului pakistanez pentru a bloca accesul la un site ostil în țară. Cu toate acestea, rezultatul a fost crearea unei „gaură neagră“ tipic, care a dus la serviciile globale YouTube întrerupte.

Pilosova atac (Pilosov)

Atac pe YouTube a avut un impact vizual semnificativ și a primit o publicitate largă și rezonanță în comunitatea online. Cu toate acestea, unele atacuri pot trece aproape neobservate, dar chiar și cu consecințe mai grave.

Este vorba despre interceptarea traficului, neostentativ atât expeditorul și destinatarul traficului, precum și pentru majoritatea celorlalți participanți. Ținta poate fi, de exemplu, examinare atentă a datelor schimbate între anumite rețele, utilizatori, etc. Ținta poate fi, de asemenea, o modificare a datelor.

practic orice prefix poate fi capturat fără a perturba conectivitatea prin;

acest lucru se poate face foarte repede, mascarea prezența atacator în calea traficului în urma (invizibil la utilitati de tip traceroute pentru a obține o listă de noduri prin care traficul este trimis la destinatar).

Esența de atac este redus prin metode standard pentru a intercepta traficul (de exemplu, prin anunțarea unei rețele țintă mai lung prefix de atac care face anunțul dat subrețea mai atractivă din punct de vedere al BGP, așa cum sa întâmplat în cazul Pakistan Telecom). În continuare, canalul de trafic este returnat la prima de către un atacator configurație rută statică. Ca rezultat, traficul de rețea este transmis, este o parte a căii originale de trafic. În plus, transmiterea de trafic este absolut mod legal.

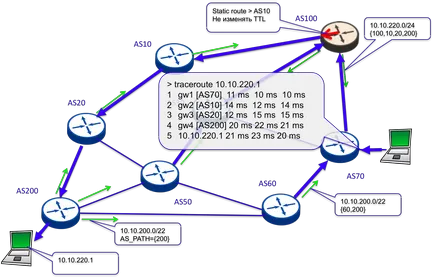

Pentru a masca mișcarea de trafic ataca rețeaua manipulate TTL parametrul (Time To Live) pachete de trafic interceptat. Conform protocolului, atunci când transmiterea unui pachet de la un router la altul, fiecare nod de rețea reduce acest parametru de unul. Fără a schimba acest parametru în timpul trecerii intrusi de rețea de atac poate „masca“ porțiunea excluzând ataca astfel de transmiterea vizibilă a căii de trafic. Pentru utilități, cum ar fi secțiuni de cale ferată traceroute în atacator rețea nu este pur și simplu în listă.

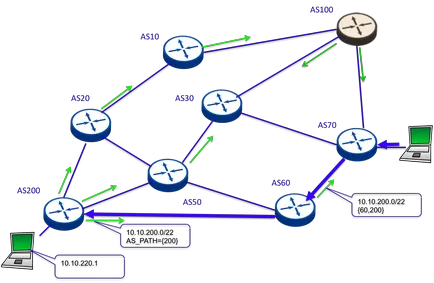

Figura 2. Sistem de dirijare Starea înainte de a ataca Pilosova

Atac Pilosov ilustrat în figurile 2 și 3. Prima imagine arată starea înainte de rutare atacuri de sistem atunci când traficul de la rețea AS70 utilizator sunt livrate prin intermediul rețelei AS200 receptor AS60. A doua figură prezintă o conexiune la rețea în cursul atacului. Deși traficul este interceptat de rețea AS100 ataca, în acest fel nu afectează traceroute programului.

Figura 3 traficul intercepție ataca rețeaua (AS100)

Practica existentă de securitate de rutare

Deci, doar încredere în multe cazuri insuficiente. Chiar dacă aveți încredere în colegii lor imediate, care poate garanta că nu va fi nici o legătură slabă între potecile de conectivitate la Internet? Rețeaua trebuie să fie capabil să distingă adevărul de minciună, care, în majoritatea cazurilor examinate, exprimată ca o deturnare a unei rețele de un alt prefix (prefix piratarea). În acest caz, politica de rutare de rețea poate include filtrarea anunțuri ilegale, și, astfel, a preveni pătrunderea în continuare a informațiilor false pe internet.

Siguranța și fiabilitatea sistemului de rutare depinde în mare măsură de capacitatea răspunsul corect la întrebările:

dacă un sistem de sine statator, trimiterea de mesaje BGP surse competente (origine) prefixul?

dacă atributul AS_PATH, rezultând într-un mesaj BGP, calea reală care a trecut mesajul de pe Internet?

Din păcate, pentru a da răspunsurile corecte la aceste întrebări este foarte dificilă din cauza lipsei unei surse de informații de încredere. Deci, ce este acolo în arsenalul furnizorului de servicii?

Registrul de rutare Internet (RIR)

Asistență parțială în rezolvarea acestei probleme cu rutarea Registrul de Internet (Internet Routing Registry, IRR). esența lor este următorul: operatorii de rețea înregistrate în datele sale de politică de rutare pe bază, și anume, cu care și modul în care interfețele de rețea, și prefixe care utilizează rețeaua și anansiruet pe Internet. În cadrul IETF (