OpenSSL, verificarea ssl-certificat prin

OpenSSL - pachetul criptografică de software open source pentru a fi utilizat cu SSL / TLS. Acesta vă permite să creați chei RSA, DH, DSA și certificatele X.509, să le semneze, de a genera un CSR și CRT. De asemenea, este posibil pentru a cripta datele și compușii de test SSL / TLS.

Luați în considerare, de exemplu, în următoarele cazuri:

1. Generarea CSR și cheia.

2. Crearea unui nou CSR pentru o cheie existentă.

3. CSR Validarea.

4. Verificați corect cheia.

5. Validarea datelor SSL certificat.

6. Decodarea CSR.

7. decodare SSL certificat.

8. Compararea SSL certificat de conformitate și CSR.

9. Compararea SSL certificat de conformitate și cheia.

10. Validarea instalării certificatelor CA.

Primul lucru de făcut - este de a merge peste SSH la server și a instala OpenSSL.

1. Generarea de CSR și cheie

Navigați la directorul în care pentru a stoca fișiere CSR și cheie:

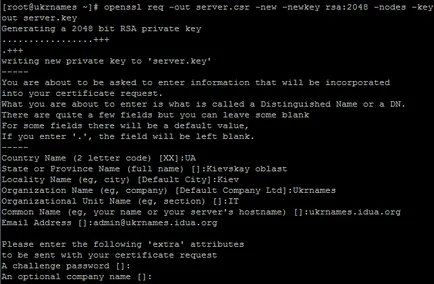

În continuare, vom efectua o generație de comandă și cheia CSR:

server.csr - nume de fișier CSR;

server.key - numele cheii de fișier;

Numele pot fi schimbate la discreția dumneavoastră.

După introducerea comenzii, precum și printr-un generator online de CSR trebuie să introduceți date în domeniu:

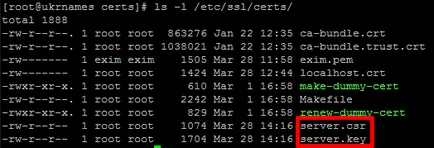

Verificăm dacă au fost create fisierele:

Fișierul este creat, totul este în ordine. Puteți comanda un SSL certificat.

Detalii despre comandarea și instalarea SSL certificate pot fi găsite în articolul „Ordinul și a instala certificatul SSL hosting Ukrnames“

Avem dosarele certificate (ukrnames_idua_org, ca_1, ca_2, ca_3) și mutați-le în același folder în / etc / ssl / CERT /

Putem trece acum la următoarele alineate ale articolului.

2. Crearea unui nou CSR pentru o cheie existentă.

Există situații în care este necesar să se extindă SSL certificat. Necesitatea de a re-intra în CSR, ci pentru că efectuat comanda SSL certificat de aproximativ un an în urmă, CSR avem în cele mai multe cazuri, fișierul nu mai există.

Această comandă va re-genera un CSR-cerere bazat pe cheia noastră existentă (în acest exemplu, cheia este că trebuie să /etc/ssl/certs/server.key dosar):

Din nou, trebuie să introduceți date CSR.

Apoi, putem copia server.csr de date și să reînnoiască fișierul SSL certificat, copia o cheie nu mai este necesară, ea este re-generat în vechea cheie fișier /etc/ssl/certs/server.key.

3. CSR Validarea

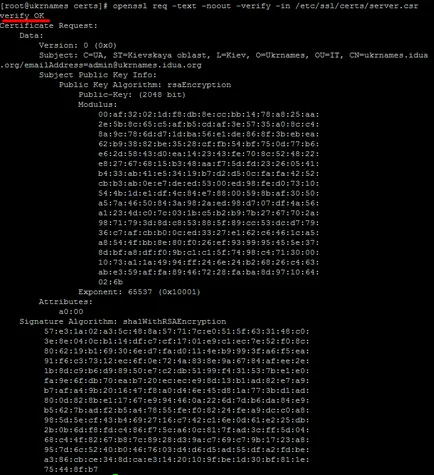

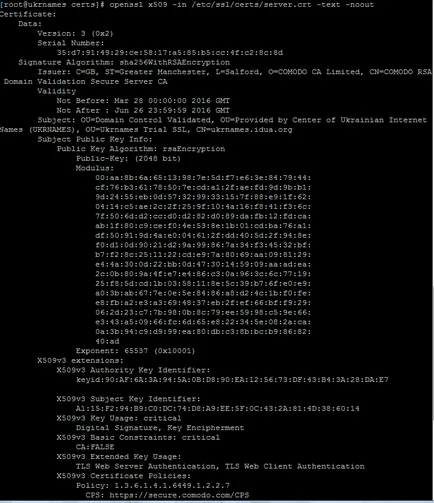

Rulați comanda pentru a verifica corectitudinea conținutului CSR:

Obținem concluzia, care merită atenție pentru a verifica în teren. în cazul în care starea de „OK“ este în valoare. CSR înseamnă o amendă.

4. Validarea cheie

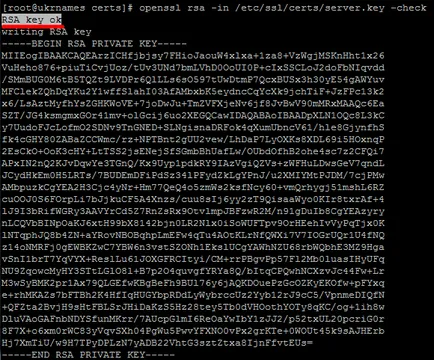

Rulați comanda pentru a verifica corectitudinea cheii de conținut:

Obținem concluzia, care merită atenție domeniului cheie RSA, în cazul în care există un statut „OK“, apoi cu cheia bine.

5. verificarea datelor SSL certificat

Redenumiți fișierul certificat pentru ukrnames_idua_org comoditate în server.crt cu comanda:

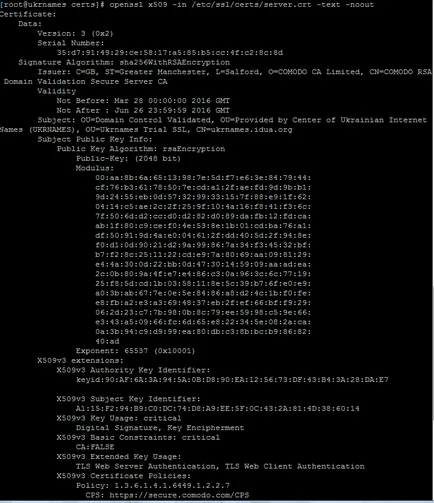

Executați datele de comandă certificat SSL-Inspectarea:

Obținem concluzia, care pot fi găsite pentru detalii SSL certificat (emise, emise, etc pentru un domeniu).

6. Decoding CSR

Uneori, după generație CSR doresc să valideze intrarea de date. Pentru a face acest lucru, efectuați comanda:

Se obține o concluzie în care ar trebui să acorde o atenție la câmpul „Subiect:“, conține toate datele introduse de noi.

7. SSL certificat Decoding

Imprima datele SSL certificat cu comanda:

Ieșirea va fi edentichen concluzie la punctul 5.

8. Compararea SSL certificat de conformitate și cheia

Pentru a compara cu SSL certificatul și cheia, va trebui să aducă lor hashes fișier de date și de comparare.

Obținem afișarea hashes:

Ochiul liber se poate vedea că se potrivesc hash, certificat se potrivește cu cheia.

9. Compararea SSL certificat de conformitate și CSR

Pentru acest exemplu, vom înlocui datele de fișier CSR /etc/ssl/certs/server.csr altele:

Executa comenzi pentru fișierul de ieșire hashes /etc/ssl/certs/server.crt și /etc/ssl/certs/server.csr:

Obținem printat pe ecran:

Dupa cum se poate observa, sunt diferite hash - aceasta înseamnă că certificatul nu se potrivește cu CSR.

10. Validarea instalării certificatelor CA.

Pe server, în cazul în care lucrarea a fost realizată cu openssl, instalați un server web, conectați ukrnames.idua.org domeniu și instalați SSL-certificat pentru el.

pentru că serverul web nu are acces la directorul / etc / ssl / certs /. apoi copiați cheia, certificatul și certificatele intermediare la directorul nou creat / var / www / ssl /

În fișierul de configurare a serverului web, conectați fișierele de certificate SSL. Dar că toate funcționează corect, trebuie să creați un fișier pentru certificatul intermediar (de exemplu, ca.pem) și să-l la o anumită succesiune de fișiere de date intermediare (certificat ca_1, ca_2, ca_3).

Pentru a înțelege secvența în care trebuie să adăugați fișiere, efectuați următorii pași.

Obținem date privind editorul principal al certificatului:

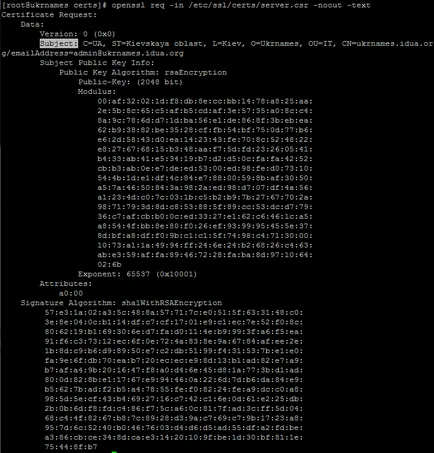

Acum obținem date despre certificatele intermediare ca_1, ca_2, ca_3 (trebuie doar să acorde o atenție domeniului „Emitentul:“ și „Subiect:“):

Obținem printat pe ecran:

Comparând datele certificatului și certificatul de intermediar, putem concluziona că după certificatul principal trebuie să meargă mai întâi ca_3 certificat intermediar, din moment ce în "Subiect:" secțiunea CN fișier ca_3 coincide cu câmpul "Emitent:" Secțiunea CN (CN = COMODO RSA domeniu de validare Secure Server CA).

Apoi, uita-te la câmpul "Issure:" fișier ca_3 Secțiunea CN (Autoritatea de Certificare CN = COMODO RSA). Cautam fișierele din constatările ca_2 și se potrivesc ca_1 în câmpurile „Subiect:“. Un meci se găsește în fișierul ca_2, acest fișier, vom conecta al doilea.

Iar procesul de eliminare, fișier ca_1 se va conecta la cele mai recente.

Executa comenzi pentru unificarea tuturor fișierelor certificat intermediar (ca_1, ca_2, ca_3) într-o singură (ca.pem):

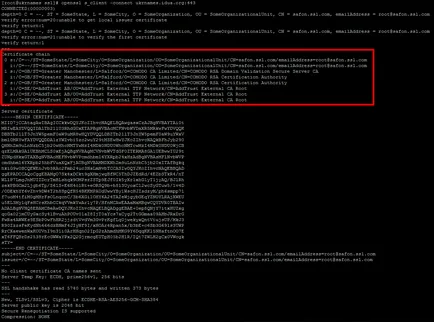

Acum putem vedea întregul lanț de certificate instalate cu comanda:

Obținem afișarea lanțului de certificate corect pentru a conecta:

a se vedea, de asemenea,

- Un certificat SSL autosemnat: a crea și a instala

- Răspunsuri la întrebări cheie atunci când aleg un certificat SSL

- câștig SSL pentru serverul web Apache

- câștig SSL pentru serverul de web Nginx