Crearea și folosirea unei rețele VPN rețea privată virtuală

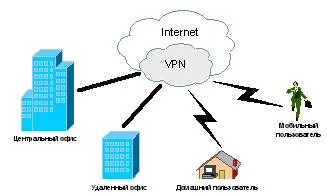

Figura 1. Virtual Private Network.

În conferința mea, voi încerca să explic ce un VPN, ceea ce dedesubturile acestei tehnologii are și ce fel de implementări VPN există.

Ce este un VPN? Există mai multe definiții, dar principala caracteristică a acestei tehnologii este utilizarea Internetului ca o coloană vertebrală pentru transmiterea de întreprindere a traficului IP. rețea VPN proiectat pentru utilizatorul final, la o distanță probleme de conectare la rețea și soluții de conectare multiple LAN-uri. Structura VPN include o rețea WAN, protocoale și routere securizate.

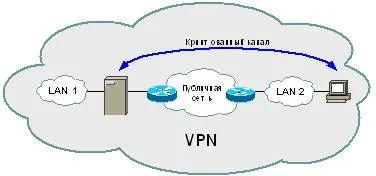

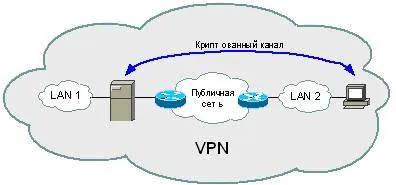

După cum sa menționat mai sus, punerea în aplicare a unui astfel de transmitere trebuie să ia în considerare problemele legate de confidențialitatea și integritatea datelor, care este imposibil de a oferi un simplu de tunel. Pentru a obține informații privitoare la confidențialitatea corporativă transmite necesară utilizarea unui algoritm de criptare, la fel la ambele capete ale tunelului.

Pentru a putea crea un hardware și software VPN pe bază de la diferiți furnizori nevoie de un mecanism standard. Un astfel de mecanism de protocol VPN este protocolul de securitate Internet (IPSec). IPSec VPN descrie toate metodele standard. Acest protocol definește metodele de identificare la inițializarea tunelului, metodele de criptare folosite de capetele tunelului și mecanisme pentru schimbul și gestionarea cheilor de criptare între aceste puncte. Printre neajunsurile acestui protocol poate fi remarcat faptul că acesta este orientat spre IP.

Alte protocoale VPN construiește sunt protocolul PPTP (Pptp), dezvoltat de către companiile Ascend Communications si 3Com, L2F (Layer-2 Forwarding) - firma Cisco Systems si L2TP (Layer-2 Tunneling Protocol), pentru a combina protocolul două de mai sus-menționat. Cu toate acestea, aceste protocoale, în contrast cu IPSec, nu sunt pe deplin funcționale (de exemplu, PPTP nu specifică metoda de criptare), așa că ne vom concentra în principal pe IPSec.

Vorbind despre IPsec, IKE nu pot uita despre protocolul (Internet Key Exchange), permite transmiterea informațiilor prin tunel, eliminarea interferențelor externe. Acest protocol rezolvă problema managementului securității și schimbul de chei de criptare între dispozitive de la distanță, în timp ce IPSec criptează și semnează pachetele. IKE automatizează procesul de transmisie cheie utilizând mecanismul de criptare cu cheie publica, pentru a stabili o conexiune sigură. În plus, Ike vă permite să modificați cheia pentru o conexiune deja stabilită, ceea ce mărește foarte mult confidențialitatea informațiilor transmise.

Există diferite versiuni de construcție VPN. La alegerea unei soluții este necesar să ia în considerare construirea unui VPN înseamnă factori de performanță. De exemplu, în cazul în care router-ul este de lucru, și așa mai departe limita de putere a procesorului său, adăugarea de tunele VPN și utilizarea informațiilor de criptare / decriptare poate opri funcționarea întregii rețele, datorită faptului că router-ul nu se va face cu un trafic simplu, să nu mai vorbim de VPN.

Experiența arată că pentru construirea de cea mai bună utilizare a echipamentelor VPN specializat, dar dacă există o limitare în mass-media, este posibil să se acorde o atenție la soluția software-ului pur.

· Firewall-uri bazate pe VPN

Firewallurile majoritatea producătorilor acceptă criptarea datelor și tunelelor. Toate aceste produse se bazează pe faptul că, odată ce traficul trece prin firewall, de ce nu cripta în același timp. Prin software-ul propriu firewall-ul este adăugat la modulul de criptare. Dezavantajul acestei metode poate fi numită o performanță dependentă de hardware-ul pe care operează firewall. Când se utilizează un firewall bazate pe PC trebuie să fie amintit că o astfel de decizie poate fi utilizată numai pentru rețele mici, cu o cantitate mică de informații transmise.

Figura 2. VPN Firewall pe baza

Ca un exemplu, soluțiile de firewall bazate pot fi numite FireWall-1 companie Check Point Software Technologies. FairWall-1 folosește pentru a construi Abordarea standard VPN bazată pe IPSec. Traficul care vine în firewall-ul, decriptat, și apoi un standard de reguli de control al accesului se aplică la el. FireWall-1 rulează sistemele de operare Solaris și Windows NT 4.0.

· Router bazat pe VPN

O altă metodă de construire a unei rețele VPN pentru canale securizate routere de aplicații. Din moment ce toate informațiile provenite din rețeaua locală, trece printr-un router, este recomandabil să se atribuie acest router și criptare sarcini.

Un exemplu frapant de echipamente pentru construirea de routere VPN este Cisco Systems companie producătoare de echipament. Începând cu versiunea de software IOS 11.3 (3) routere T Cisco sprijină protocolul L2TP și IPSec. În plus față de simpla criptarea informațiilor care trece Cisco VPN acceptă alte funcții, cum ar fi identificarea la stabilirea unei conexiuni tunel și schimbul de chei.

Figura 3. router bazat pe VPN

suplimentar ESA modul de criptare (adaptor Serviciul de criptare) poate fi utilizată pentru a îmbunătăți performanța de router.

În plus, compania Cisco System a lansat un dispozitiv dedicat pentru VPN, care este numit Cisco 1720 router acces VPN (router Acces la VPN), pentru montarea în dimensiuni mici și mijlocii, precum și în birourile organizațiilor mari.

· Software-ul VPN pe bază

Abordarea de lângă construirea unui VPN sunt soluții software pure. Atunci când punerea în aplicare a unor astfel de soluții, folosind software specializat, care rulează pe un calculator dedicat, și în cele mai multe cazuri, acționează ca un server proxy. Computer cu software-ul poate fi amplasat în spatele unui firewall.

Figura 4. VPN bazat pe software

Ca un exemplu de o astfel de soluție poate fi software avocați AltaVista Tunel 97 Company Digital. Dacă utilizați acest software, clientul se conectează la tunelul de server 97, acesta este autentificat și un schimb de chei. Criptarea se face pe baza 56 sau tasta 4 128 biți Rivest-cifrul obținute în procesul de stabilire a unei conexiuni. În plus, pachetele criptate sunt încapsulate în alte IP-pachete, care sunt la rândul lor trimise la server. În timpul tunelului 97 controale pentru algoritmul MD5 integritatea datelor. În plus, software-ul la fiecare 30 de minute generează noi chei, care crește foarte mult securitatea conexiunii.

AltaVista tunel 97 calități pozitive sunt simplitatea de instalare și ușurința de gestionare. Dezavantajele acestei arhitecturi de sistem poate fi considerat un non-standard (algoritmul de schimb cheie de proprietate), și productivitate scăzută.

· Sistem de operare de rețea bazată pe VPN

Soluții sistem de operare bazat pe rețea, considerăm exemplul sistemului Windows NT Microsoft. Pentru a crea VPN Microsoft utilizează protocolul PPTP, care este integrat în sistemul Windows NT. Această soluție este foarte atractivă pentru organizațiile care folosesc Windows ca sistem de operare întreprindere. Trebuie remarcat faptul că costul acestei soluții este mult mai mic decât costul de alte soluții. În VPN bazat pe Windows NT utilizează baza de date de utilizator NT stocate pe Domain Controller primar (PDC). La conectarea la un utilizator PPTP-server este autentificat protocoale PAP, CHAP sau MS-CHAP. Pachetele transmise sunt încapsulate într-un pachete GRE / PPTP. Pentru a cripta pachete folosind protocolul non-standard de la Microsoft punct-la-punct de criptare c-cheie de 40 sau 128 de biți, obținute la momentul de setare a conexiunii. Dezavantajele acestui sistem sunt lipsa de integritate a datelor de verificare și incapacitatea de a re-cheie în timpul conectării. Un punct pozitiv este ușurința de integrare cu Windows, și costuri reduse.

· VPN hardware-based

Opțiunea construct VPN pe dispozitive speciale pot fi utilizate în rețele care necesită înaltă performanță. Un exemplu de astfel de soluții este produsul companiei Cipro-VPN Radguard

based hardware Figura 5. VPN

Problema principală este lipsa unor standarde stabilite de autentificare VPN și schimbul de informații criptate. Aceste standarde sunt încă în curs de dezvoltare, și pentru că produsele de la diferiți producători nu se pot instala VPN-conexiunile și în mod automat cheile de schimb. Această problemă are ca rezultat incetinirea raspandirii VPN, astfel încât este dificil să se facă o varietate de produse folosind o singură sursă, și, prin urmare, procesul dificil de unificare a rețelelor companiilor partenere, așa-numitele, extranet-rețea.

După cum se poate observa din cele de mai sus, construirea de produse VPN se poate dovedi a fi o strangulare în rețea. Acest lucru se datorează faptului că, pentru susținerea unei multitudini de conexiuni, și criptarea informațiilor transmise pe acești compuși necesită o înaltă performanță a echipamentului utilizat (și / sau software). Acesta este un alt punct problematic în clădirea VPN.

Un alt punct VPN slab este lipsa de uniforme, metode sigure de gestionare a acestor rețele, care poate fi un coșmar pentru administratorii de rețea.

Și, în sfârșit, absența (sau subdezvoltare) mecanisme de asigurare a calității serviciilor pe Internet este o problemă la crearea unei rețele VPN este necesar pentru anumite aplicații de livrare garantată de date pentru o perioadă limitată de timp.

Ce poate fi de așteptat în ceea ce privește dezvoltarea tehnologiei VPN în viitor? Fără îndoială, o singură construcție standard, a unor astfel de rețele vor fi elaborate și aprobate. Cel mai probabil, în baza acestui standard este dovedit deja protocolul IPSec. Mai mult, producătorii se va concentra pe îmbunătățirea performanței produselor lor și de a crea VPN de gestionare mijloace convenabile.

Cel mai probabil, dezvoltarea fondurilor VPN vor merge către router bazat pe VPN, deoarece această soluție combină o performanță destul de mare, VPN de rutare și integrarea într-un singur dispozitiv. Cu toate acestea, aceasta va continua să se dezvolte soluții rentabile bazate pe sistemul de operare de rețea pentru organizații mai mici.

În concluzie, trebuie să spun că, în ciuda faptului că tehnologia VPN este încă foarte tânără și viitorul său mare. Pentru că chiar și acum sa bucurat de un mare succes printre diferitele soluții tehnice pentru conectarea diferitelor părți ale societății / întreprinderii într-o singură rețea cu un grad bun de canale de protecție.