Crearea de certificate false sau ssl cadou de Crăciun pentru phisheri

Am găsit o vulnerabilitate în infrastructura de Internet Public Key # 40; PKI # 41;, utilizate pentru eliberarea certificatelor digitale pentru site-uri Web. Ca un exemplu, am arătat o parte a atacului și a creat cu succes un certificat CA fals care este de încredere de toate browserele moderne. Certificatul ne permite să imite orice site de pe Internet folosind HTTPS, inclusiv site-urile băncilor și magazine online.

Valery Marchuk

www.SecurityLab.ru

Ieri sa încheiat cu o conferință 25C3 (25 Chaos Communication Congress) la Berlin. Una dintre cele mai prezentări de profil înalt, la conferința a fost raportul Aleksandra Sotirova (Alexander Sotirov), Mark Stevens (Marc Stevens) și Dzhekoba Appelbauma (Jacob Appelbaum) - MD5 considerat a fi dăunător astăzi: Crearea unui certificat CA rogue. În acest articol, voi descrie pe scurt esența de vulnerabilitate și să încerce să răspundă la eventualele întrebări.

„Am descoperit o vulnerabilitate în infrastructura de Internet chei publice (PKI), utilizate pentru a emite certificate digitale pentru site-urile Web. Ca un exemplu, am arătat o parte a atacului și a creat cu succes un certificat CA fals care este de încredere de toate browserele moderne. Certificatul ne permite să imite orice site de pe Internet folosind HTTPS, inclusiv site-uri bancare și magazine on-line“. [1]

Un atacator poate genera un atac de „omul din mijloc“ dă drept o gazdă de încredere și de interceptare a datelor potențial sensibile. Pentru a efectua calculele necesare, atacatorii pot utiliza un botnet este de marime medie și pentru a obține rezultatele necesare într-o perioadă relativ scurtă de timp.

Vulnerabilitatea se aplică tuturor protocoalelor utilizând SSL:

SSH nu este vulnerabil la acest atac.

Companiile care produc certificate de vulnerabilități

Atacatorul cere un certificat legitim pentru site-ul Web de la o autoritate de certificare comercială (CA), un browser de încredere. Deoarece cererea este legitim, CA semnează certificatul, și scoate-l la atacator. Pentru atac foloseste CA, care utilizează un algoritm MD5 pentru generarea unei semnături pentru certificat. Al doilea certificat - certificat CA intermediar care poate fi utilizat pentru a emite certificate către alte site-uri. Deoarece MD5 hash de ambele certificate - real și fals - aceeași semnătură digitală obținută de la un CA comercial, acesta poate fi pur și simplu copiate certificat CA fals care va fi valabil.

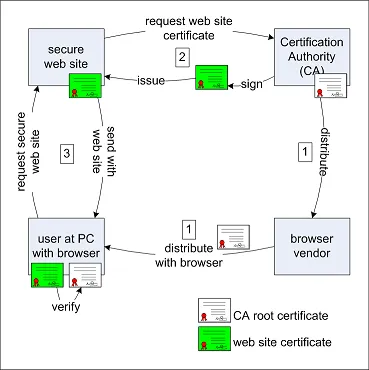

Mai jos este o diagramă schematică a modului în care necesitatea de a lucra certificate pentru site-uri web și descriere:

- CA emite un certificat rădăcină și le transmite prin intermediul vânzătorii de browser-ul către clienți. Aceste certificate rădăcină sunt într-o „listă de încredere“ pe sistemul utilizatorului. Acest lucru înseamnă că toate certificatele emise de această CA, vor fi de încredere de către utilizator în mod implicit.

- Compania, care vrea să protejeze utilizatorii de site-ul său, primește un certificat de site-ul Web de la o autoritate de certificare. Acest certificat este semnat de CA și garantează identitatea site-ul Web pentru utilizator.

- Atunci când un utilizator dorește să viziteze un site Web sigur, browser-ul solicită certificatul de server web. În cazul în care semnătura este confirmată de certificatul CA în lista de certificate de încredere, site-ul va fi încărcat în browser-ul și schimbul de date între site-ul și browser-ul va avea loc folosind criptare.

Următoarea diagramă arată scenariul de atac cu înlocuirea unui site web existent.

- certificat de legitim pentru site-ul Web este achiziționat de la un CA comercial (certificat de albastru pe grafic)

- Se creează certificat CA fals (negru pe diagrama). Acesta conține o semnătură mai stricte că certificatul eliberat pentru site-ul Web, astfel încât browser-ul presupune că certificatul a fost eliberat de o CA. validă

- Cu ajutorul unui CA fals, atacatorul creează și semnează un nou certificat pentru site-ul Web (roșu în diagramă), cu o nouă cheie publică. Creează o copie a unui site de încredere, situat pe un server Web cu un certificat fals.

Atunci când un utilizator accesează un site securizat, browser-ul caută site-ul Web. Există diferite moduri în care un atacator poate redirecționează utilizatorul către un site web special conceput. Acest site web va oferi utilizatorului un certificat fals, împreună cu un certificat CA fals. Autenticitatea certificatului de fals pentru site-ul Web a confirmat certificat CA fals, care, la rândul său, va fi confirmat certificat CA Konev. Browser sunt de acord să accepte un astfel de certificat, iar utilizatorul nu va observa nimic.

Un atacator poate efectua un atac de tip „om în mijloc“ și a intercepta traficul de utilizator țintă. vectori de atac posibile:

Local Area Network Attack:

- rețele wireless nesecurizată

- ARP spoofing

- proxy-uri automate de detectare

- spoofing DNS

- router-ul de compromis

Cât de periculos este această vulnerabilitate?

Problema actuală este de a crea un site-uri de phishing comune, cu un certificat SSL valid. Un atacator ar putea păcăli chiar și un profesionist cu un nume plauzibil pentru autoritatea de certificare. Având capacitatea de a face un atac „om în mijloc“, un atacator poate, fără știrea utilizatorului, pentru a redirecționa traficul către un server special conceput și pentru a obține acces la informații potențial sensibile. Proprietarii site-ului care utilizează certificate SSL nu vor fi în măsură să protejeze clienții lor. Chiar dacă certificatul pentru site-ul Web semnat algoritmul SHA1, un atacator poate utiliza în continuare certificat MD5 fals.

Care sunt căile de atac?

De fapt, utilizatorii nu pot face prea multe. Problema nu este în browser, și nu în SSL - și centrele de certificare.

- Ca soluție alternativă, se recomandă să se limiteze numărul de CAs care aveți încredere, și să excludă din lista autorităților de certificate de încredere enumerate mai sus.

- Toate detaliile vulnerabilității nu sunt dezvăluite, astfel încât probabilitatea unui astfel de atac este redusă.

- Certificatul care a fost utilizat pentru a demonstra vulnerabilitatea este în întârziere.

- Companiile pot configura serverul OSCP și amintesc certificate potențial periculoase. Atenție, certificat fals poate conține date incorecte oCRLi un astfel de certificat va fi problematică să se retragă.