Ce este ssh

Uneori este necesar pentru a accesa serverul. postat la distanță și, în același timp, conectat la rețea. De exemplu, trebuie să mergeți la managerul de fișiere și în baza de date, pentru a face ajustări site-ului. Și, uneori, o astfel de necesitate și nu este asociat cu site-ul - utilizatorul are nevoie pentru a instala software-ul la computer prin intermediul managerului, dar PC-ul la casa lui, iar el a fost la locul de muncă, pentru că ai nevoie de ceva pentru a inventa o inventie ca conexiune prin proxy. În acest caz, utilizați un protocoale speciale de rețea.

Acest articol analizează ce SSH, în cazul în care puteți utiliza protocolul SSH, ce vulnerabilități și avantajele sale. În plus, ia în considerare modul de a reduce vulnerabilitatea protocolului, precum și modalități de îmbunătățire a siguranței în timpul utilizării SSH.

Ce este SSH

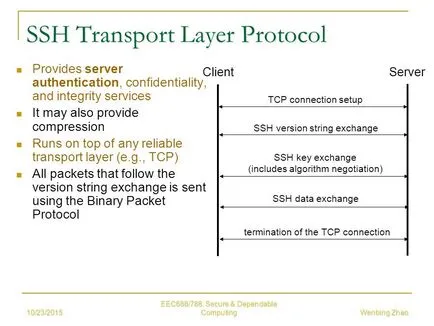

Protocolul SSH este considerat unul dintre cele mai sigure moduri de a conecta de la distanță, deoarece vă permite să cripta toate datele, nu numai cu ajutorul IP.

Dar este important să se configureze corect protocolul, pentru a obține efectul maxim de la ea.

Cum se instalează SSH

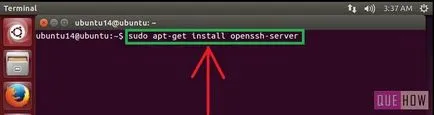

Instalați SSH de pe computer, dacă sunteți pe Linux, puteți utiliza consola. Acest protocol este deja prezentă în distribuțiile OS, ai nevoie doar pentru a apela managerul său. Pentru a face acest lucru, deschideți consola și introduceți: sudo apt-get install ssh. Serverul va fi instalat pe computer.

Este important să se adapteze fișierul de configurare. Găsiți config va fi capabil să Etc dosar din cadrul SSH director. Schimbarea config poate doar rădăcină - adică, unul care are privilegii de root. Acesta este în interiorul protocolul de configurare precizate de protecție și se află în cea mai mare vulnerabilitate de configurare în lucrul cu SSH. Faptul este că toți utilizatorii primesc rădăcină implicit. Acest lucru este ușor de instalat pe protocolul de două calculatoare și de a folosi ca un manager de fișiere, este periculos. La urma urmei, oricine poate intra pe server, iar când acesta va primi privilegii de root. Pentru a evita acest lucru, trebuie să modificați setările de configurare, care anumite caracteristici ale atribuirea statutului de rădăcină.

Mai bine doar pentru a dezactiva conexiunile la distanță pentru utilizatorul root. Pentru a face acest lucru, trebuie să vă înregistrați PermitRootLogin nici în config. Un implicit da, a fost găsit acolo, atunci există puține că oricine atribuie un statut de rădăcină, cu atât mai mult și de autentificare a fost dezactivat. Dacă aveți nevoie de rădăcină de pe o bază de la distanță, puteți în configurarea de înregistrare în loc de nici un forțat-comenzi-numai - va obliga pe toți, chiar și utilizatorul root pentru a utiliza o cheie publică.

În general, este ciudat că config setările implicite pentru a permite accesul de la distanță prin intermediul serverului utilizatorului root. O astfel de greșeală în fișierul de configurare anihilează complet securitatea conexiunii SSH. Pentru că trebuie să vă asigurați că rădăcina nu se poate conecta la server la fel ca asta. Și uite, nu pune valoare fără parolă - aceasta va permite Superadministrator să se conecteze la SSH fără o parolă și reconciliere IP.

Cum să utilizați ssh folosind chei publice

Protecția protocolului depinde în totalitate de deciziile - privind măsurile de securitate ce le alegeți. Trebuie să fie capabil de a utiliza SSH, că a existat cel puțin un anumit sens de la o astfel de conexiune la distanță. În caz contrar, managerul de protocol nu este mai bună decât aceeași telnet-acces, în care o grămadă de RSH-găuri pentru hacking. Este deosebit de important să se creeze metoda de autentificare corectă, dacă IP proxy sau tasta.

GIT are nevoie pentru a genera o cheie publică. Automat el nici nu a creat până când executați GIT, nu vei fi capabil de a crea o autentificare publică. S-au găsit despre o directivă pe calculator - /.ssh. Doar stochează date despre cheile. Trebuie să verificați dacă cheia este deja creată. În dosarul deschis puteți găsi o pereche de fișiere, dintre care unul va avea o extensie .pub - aceasta este o cheie publică. Al doilea fișier - o cheie secretă.

Uneori server-ul nu este chiar directorul /.ssh - în acest caz, trebuie să creați un dosar și cheile generate folosind GIT. La fiecare aplicare propriile sale caracteristici a crea o cheie publică. Pentru Windows, de obicei, folosind programul special de GIT, și generează o cheie în Linux, puteți utiliza pachetul standard ssh-keygen, care face parte din distribuțiile de protocol.

Uneori, generate cu GIT-cheie pot produce tot felul de erori și avertismente atunci când conectarea la server. Acest lucru se întâmplă atunci când diferite servere același IP. Într-un caz extrem, acesta nu este un IP vinovat, iar tu de fapt, a atacat - dar probabilitatea acestui rezultat este extrem de rar. Dar, în cazul în care IP este aceeași ca cheia publică este schimbată, apoi a venit probleme si poate intra in panica - ai spart. GIT a fost deja nu va ajuta, și au nevoie urgent pentru a ajunge la server.

Dacă utilizați GIT, nu uitați să profite de clona funcția sa. GIT linie clona în consolă, trebuie să copiați magazia. Funcția clona aveți nevoie, dacă aveți de gând să lucreze cu un depozit central - aveți nevoie de o copie a proiectului. Pentru ssh are propria clona funcție, deoarece Git lucrează cu diferite protocoale. Trebuie să introduceți șirul în git

După aceea, se creează o copie clonă a unui depozit la distanță pentru operarea în siguranță a protocolului. În plus față de copierea folosind clona, va trebui, de asemenea, pentru a configura permisiunile pentru fișiere diferite de depozitare folosind chmod pentru a asigura siguranța maximă:

- chmod -R 777 / home / iuser / fișiere - stabilirea drepturilor în dosar.

- chmod 777 fayl1.txt fayl2.txt - setați permisiuni de fișiere.

- chmod a-RW + locația fișierului - chmod să interzică citire și scriere.

- chmod du-te + r - grup drepturi.

- om chmod - deschidere manuală a chmod.

Cum să utilizați în condiții de siguranță de conectare SSH

Ai nevoie pentru a minimiza vulnerabilitatea sistemului pentru a ascunde jurnalele și să învețe să utilizeze nu numai regimul proxy, dar, de asemenea, alte caracteristici ale ssh, în scopul de a proteja managerul de fișiere și serverul. Și atunci vei înțelege frumusețea acestui protocol!

articole asemanatoare