Calcularea probabilității de fisurare ferestre protecție cu parolă subiect XP Microsoft de recomandări

Acasă → Securitate. Windows. → Noul calcul al probabilității de a rupe protecția prin parolă pentru Windows XP, sub rezerva recomandărilor Microsoft Windows XP securitate

problemă de securitate rețea de calculatoare nu poate fi numit exagerată. Practica arată că rețeaua mai mare, cu atât mai valoroase informații încredințate calculatoarele, cu atât mai mult este dorința de a perturba funcționarea sa normală de dragul câștigului material sau pur și simplu din curiozitate de mers în gol. Există un război virtuală constantă, în timpul căreia organizația se opune hackeri sistem de administratori ingeniozitate.

Principalul protector în străinătate împotriva atacurilor rău intenționate pe o rețea de calculatoare este un sistem de protecție cu parolă, care este disponibil în toate produsele software moderne. În conformitate cu practicile stabilite, înainte de a începe o sesiune de lucru cu sistemul de operare, utilizatorul trebuie să creeze un cont spunându-i numele și parola. Numele este necesară pentru a identifica utilizatorul, iar parola confirmă corectitudinea identificării. Informațiile introduse de către utilizator în modul interactiv, în comparație cu cel care este disponibil pentru sistemul de operare. Dacă verificarea se realizează cu succes, utilizatorul este pus la dispoziția tuturor resurselor sistemului de operare asociate cu numele său.

Scopul acestui studiu a fost:

Ce este piroliza de protecție parolă?

Este cea mai eficientă metodă de rupere protecția prin parolă a sistemului de operare (în continuare - OS), în care atacul este supus unui sistem de fișier care conține informații despre utilizatori legitimi și parolele lor. Cu toate acestea, orice sistem de operare moderne protejează parolele utilizatorilor, care sunt stocate în acest fișier, folosind criptare. În plus, accesul la astfel de fișiere, de obicei, implicit este interzisă, chiar și pentru administratorii de sistem, să nu mai vorbim de utilizatorii obișnuiți ai sistemului de operare. Cu toate acestea, în unele cazuri, un atacator gestionează prin diferite trucuri mâna pe fișierul care conține nume de utilizator și parole criptate. Și apoi el vine în ajutorul așa-numitelor biscuitii parole - programe specializate care servesc pentru a sparge parola de sistem de operare.

Cum cracare parola de protecție?

algoritmi de criptare utilizate pentru a cripta parolele utilizatorilor în sistemele de operare moderne folosesc criptare ireversibilă, ceea ce face imposibil pentru un algoritm mai eficient pentru rupere decât un banal opțiuni brute force. De aceea, uneori, biscuiti parola cripta toate parolele, folosind același algoritm criptografic, care este utilizat pentru clasificarea acestora în sistemul de operare țintă. Apoi au comparat rezultatele de criptare scrise în sistemul de fișiere în cazul în care parolele criptate de utilizatori ai sistemului. Aici, ca parola fisuri parola utilizată pentru această secvență de caractere este generat automat dintr-un set de simboluri. Această metodă face posibilă pentru a sparge toate parolele, dacă știți că performanța lor într-o formă criptată, și ele conțin numai caractere din setul.

Datorită numărului foarte mare de combinații, care au căutat crește exponențial cu numărul de caractere din setul original de o astfel de protecție prin parolă atacurile sistemului de operare poate fi foarte consumatoare de timp. Cu toate acestea, este bine cunoscut faptul că cea mai mare parte a sistemului de operare utilizatorilor în sine nu este deosebit de dificilă alegerea de parole puternice, și anume cele care sunt dificil sa se crape. Prin urmare, pentru parole mai eficiente de selecție fisuri utilizează în general dicționare speciale, care sunt formate în prealabil o listă de cuvinte cel mai frecvent utilizate în practica ca parole.

Pentru fiecare cuvânt dintr-un dicționar de protecție cracker parolă se aplică una sau mai multe reguli, în conformitate cu care se modifică și creează un set suplimentar de parole oprobuemyh:

- a produs alternativ schimba caz scrisoare în care cuvântul scris;

- ordinea literelor din cuvântul este inversata;

- la începutul și la sfârșitul fiecărui cuvânt este atribuit numărul 1;

- unele litere sunt schimbate pentru a închide într-un număr de formă.

Ca rezultat, de exemplu, de la cuvinte obținute parola pa55w0rd).

Acest lucru crește probabilitatea de a găsi parola, deoarece în sistemele de operare moderne tind să varieze parolele tastate cu litere mari și mici, iar utilizatorii acestor sisteme este foarte recomandat pentru a alege cele în care literele sunt intercalate cu numere.

Unele biscuiti parola verifica alternativ fiecare cuvânt al unui vocabular special, aplicarea la un anumit set de reguli pentru a genera parole seturi suplimentare oprobuemyh.

Alte întreg dicționar pretratate utilizând aceleași reguli pentru a da un nou dicționar mai mare, care este apoi scanat parole tragerea la sorți. Având în vedere că dicționare convenționale ale limbilor naturale ale omului constau doar câteva sute de mii de cuvinte, iar viteza de criptare a parolei este suficient de mare, biscuiti parola, căutările pe dicționar, funcționează destul de repede (aproximativ un minut).

Conturi utilizator Baza de date

stocarea parolelor

Rezultat două 8 octeți hash jumătate Lan Password Manager din nou criptat cu DES-algoritm și plasat în baza de date SAM.

Utilizarea unei parole

Atacurile posibile asupra bazei de date SAM

Cu toate acestea, trebuie înțeles faptul că programul de hacking puteți utiliza, de asemenea, și pentru a testa robustețea parolele.

Pentru a face acest lucru:

După specificarea numele și parola, faceți clic pe butonul Calculeaza. Rezultatul poate fi salvat ca PwDump- și prizeze-fișier.

Există, de asemenea, sarcina de opțiuni de atac în dicționar:

- Utilizarea normală a dicționarului;

- Înregistrate dublu-cuvânt;

- Inversa ordinea cuvintelor de simboluri;

- Trunchiată la un număr predeterminat de caractere din cuvintele;

- Cuvinte fără vocalele, cu excepția titlului;

- Transliterația litere latine românești pentru masa de transliterare dat;

- Înlocuirea aspect Localizarea latină aspectul tastaturii;

- Înlocuirea aspectul latin localizarea aspectul tastaturii;

- Precum și mulți alți parametri de hacking.

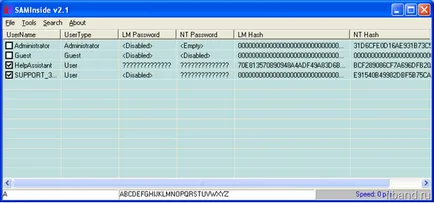

Figura 1 fereastra programului SamInside

Programul SAMInside îndeplinește următoarele funcții:

mai include următoarele caracteristici:

- Parola ghicitul nu numai LMHash, dar, de asemenea, la NTHash.

- Lucrul cu SAM-fișier, care este utilizat în prezentul sistem.

- hashes de import din fișiere text obținute prin alte programe (L0phtCrack, pwdump și colab.).

- Generarea LMHash / NTHash pe o parolă specifică.

- Verificați parola introdusă pentru toți utilizatorii.

- Dicționar Forța brută.

- Se afișează parole găsite pentru a corecta caz litere.

- Mai confortabil de lucru cu hash-uri de utilizatori.

Conform recomandărilor de securitate Windows XP (Derzhavna determinarea prețului

s tehnіchnogo Zahist informácie operatsіynoї sistemi Windows XP Professional SP2 (cifru - "determinarea prețului WXP_SP2") parola timp de viață (politica parola setarea „Impune istoricul parolei» (Impunere istorie parola)) trebuie să fie de 42 de zile.

Conform aceluiași document setarea „Minimum Lungime parolă» (parola Lungime minima) ar trebui să fie pentru AS (sistem automat):

Clasa 1 (un singur computer fără o rețea locală) - 7 simboluri;

Clasa 2 (LAN fără acces la Internet) - 8 caractere;

Clasa 3 (rețea cu acces la Internet) - 12 caractere.

Trebuie remarcat faptul că o parolă lungă formată din 8 sau mai multe caractere, de regulă, sunt mai fiabile, dar utilizarea lor duce la o creștere a numărului de erori în parolele de apă, și, în consecință, creșterea numărului de conturi blocate, și, prin urmare, face dificilă pentru a sprijini activitatea de rețea. Utilizarea parole mai lungi, de fapt, conduce la faptul că utilizatorii le vor scrie, și, în consecință, nivelul de securitate va fi redus. Valoarea reală a acestui parametru trebuie să îndeplinească cerințele politicii de securitate a întreprinderii.

Vom calcula probabilitatea parolei hacking cu datele de parametri de aplicare la UA Clasa 1 și 2.

Studiul a fost realizat pe un calculator cu parametrii enumerați în tabelul 1, utilizând software-ul Saminside 2.5.5.1.

Tabelul 1 Opțiuni PC

Astfel, putem concluziona că, având în vedere puterea de calcul existente, parametrii de lungime parola stabilite în recomandările Microsoft până în prezent sunt insuficiente.

Un număr mare de experți în securitate spun că aveți nevoie pentru a crește lungimea minimă a parolei la 15 de caractere, pentru a preveni parolele de cracare. Acest lucru va face foarte dificil chiar si un atac de dicționar. Cu toate acestea, vă puteți imagina ce va spune utilizatorilor, spune că sunt chiar numărul 15?

În acest caz, mai puternic, se pare, politica va duce la o diminuare semnificativă a protecției. După ce toți utilizatorii sunt inactive, dacă uitați parola. Și încercați să vă amintiți de tipul parolei 1 @ Pwr4% $ * IhedYN. Nu crezi că nici o astfel de parolă este capabil numai de acest fel de a conduce la un popas screeching chiar administratorul de sistem cu experiență? Ce apoi să vorbească cu utilizatorul obișnuit? Nu ai cerut gândit întrebări sprijini cel mai mult? Adevărat, cererea de parolă uitată! În unele organizații, este nevoie de între 15 minute la o oră!

Toate dintre noi timp pentru a realiza că parolele de utilizator - nu mai sunt cea mai bună soluție!

O alternativă la această metodă, autentificare poate servi ca parole unice (OTP) și un sistem biometric. Dar nu uitați că aceste sisteme au încă o serie de dezavantaje. OTP este limitat la scenarii, cum ar fi identificarea clientului și nu pot fi folosite pentru o semnătură electronică. Biometria technology a fost o dată în măsură să devină o alternativă serioasă. După ce, la un moment dat, dar nu acum. Prea multe rezultate fals pozitive.

Cu toate acestea, puteți pune o întrebare, în cazul în care sistemul este atât de bun, de ce nu este larg răspândită?

Cu toate acestea, este timpul să înțeleagă că parolele pentru astăzi - este protecția ieri! Timpul nu sta încă, și mai devreme sau mai târziu, toată lumea va înțelege că parolele sunt deja plecat!

literatură

Partener Microsoft Student