Break deschide Ghidul de THG wep

Ne întoarcem la practica

În această etapă, știți deja abordările de bază la WEP cracare, și au configurat rețeaua pentru efectuarea experimentelor și atacarea sistemului - pentru interceptarea și hacking. Am arătat, de asemenea, că acest auditor și Kismet, și cum să le folosească pentru rețele fără fir.

Mai jos vom descrie modul de utilizare a auditorului CD-ul pentru a intercepta traficul și sparge cheile de criptare WEP. De asemenea, ne uităm la modul de a efectua atacuri deauthentication și repetarea pachete pentru a crește traficul fără fir, reducând astfel timpul de a colecta suma necesară pentru cracarea pachetelor WEP.

Rețineți că, pentru cracarea WEP este posibil de a face cu un singur calculator. Am decis să utilizeze două, în scopul de a ilustra mai clar procesul și pentru a evita complexitatea care apar atunci când se utilizează doar un singur calculator.

Am folosit patru instrumente principale: Airodump, Void11, Aireplay și Aircrack. care poate fi găsit pe CD-ul Auditor de securitate Collection.- captures Airodump și stochează pachetele de rețea fără fir.

- Void11 deautentifitsiruet calculatoare din punct de acces, prin aceasta provocând reconecta și ARP.

- Aireplay intercepteaza pachetul ARP și trimite-l la AP în nume propriu, astfel încât punctul de acces primește pachetul său de la client permis.

- În cele din urmă, Aircrack procesează fișiere cu pachetele capturate airodump și devine cheia WEP.

Mai jos, vom apela calculatoarele noastre „Auditor-A“ și „Auditor-in“, iar calculatorul destinație - „victima“. Mai departe.

Pregătirile pentru atac

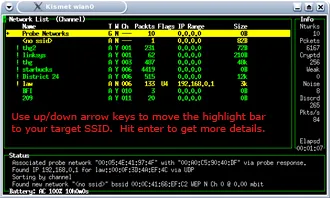

Fig. 21. Lucrul cu Kismet.

Consiliul. Unii „profesioniști de securitate“ oferta pentru a ascunde SSID-ul, cu alte cuvinte, pentru a dezactiva difuzarea de SSID. Acest truc va ajuta prin scanarea folosind Netstumbler, dar Kismet detectează cu ușurință, chiar SSID „ascuns“. Kismet captează mai multe informații decât Netstumbler, care îi permite să se definească SSID al punctului de acces al traficului între punctul de acces și de clienți.

pachete Capture folosind Airodump

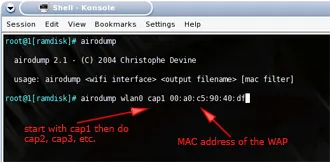

Fig. 24. Utilizarea Airodump.

În ciuda faptului că viteza de Aircrack dincolo de laudă, pentru a sparge WEP-cheie încă nevoie de o mulțime de pachete de „interesante“. Așa cum am menționat anterior, sub formă de pachete de sniffing angajat Airodump. care înregistrează toate pachetele capturate într-un fișier pentru analiză ulterioară Aircrack. Să vedem procesul de aproape.

Puteți utiliza oricare dintre computerele, vom lucra cu „Auditor-A“. Am deschis o cochilie și executa următoarele comenzi:

Rularea Airodump

iwconfig wlan0 modul monitor

iwconfig wlan0 canal THECHANNELNUM

cd / ramdisk

airodump capac wlan0

- THECHANNELNUM ar trebui să fie înlocuit cu un număr de canal al rețelei atacat.

- / Ramdisk - directorul în care pentru a stoca traficul interceptat.

airodump wlan0 CAP1 MACADDRESSOFAP

Pentru a finaliza Airodump doar să apăsați „Control-C“. Comanda „ls -l“ afișează conținutul unui director. Ar trebui să acorde o atenție la dimensiunea fișierelor cu extensia „.cap“. în care sunt stocate pachetele interceptate. Dacă totul merge cum trebuie, apoi, după câteva secunde de dimensiunea acestor fișiere ar trebui să fie câteva kilobytes. Rețineți că, atunci când Airodump reluat cu aceiași parametri, noile date vor fi adăugate la cele vechi. Este necesar să se gândească la diferite nume de fișiere, de exemplu, CAP1. CAP2 și așa mai departe.