testare și instrumente de depanare pentru gestionarea ciclului de viață al procesului (PLM) - dezvoltatorul aplicației uwp

În acest articol,

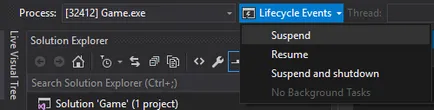

Una dintre principalele diferențe dintre aplicațiile și aplicațiile clasice UWP este faptul că aplicațiile sunt situate în UWP de management al ciclului de viață al procesului de containere (PLM). aplicații UWP pot întrerupe, relua, și complet pe toate platformele folosind broker de serviciu runtime-ul. Există facilități speciale pentru utilizarea acestor operațiuni de testare și codul de depanare care le ocupă.

înseamnă PLMDebug

PLMDebug.exe - este un program de linie de comandă care vă permite să gestionați pachetul de aplicații condiție PLM și vine cu Windows SDK. După instalare situat în mod implicit în directorul C: \ Program Files (x86) \ Windows \ kiturilor 10 \ Debuggere \ x64.

PLMDebug, de asemenea, vă permite să dezactivați PLM pentru orice pachet instalată o aplicație care este necesară pentru unele debugger. După dezactivarea brokerul PLM Runtime Serviciul nu va fi în măsură să închidă aplicația, astfel încât să puteți depana. Pentru a dezactiva PLM, utilizați parametrul / enableDebug. menționând după numele complet al UWP pachet de aplicații (numele scurt, numele de familie sau pachet AUMID pachet nu sunt potrivite):

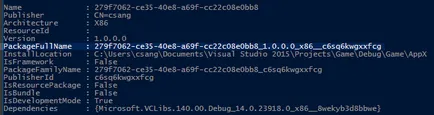

După implementarea unei aplicații de la Visual Studio UWP nume pachet complet este afișat în fereastra de ieșire. Sau puteți obține numele complet al pachetului prin rularea Get-AppxPackage în consola de PowerShell.

Dacă este necesar, puteți specifica o cale absolută la depanatorul, care pornește automat atunci când activați pachetul aplicației. Dacă doriți să faceți acest lucru cu ajutorul Visual Studio, selectați VSJITDebugger.exe ca debugger. Cu toate acestea VSJITDebugger.exe, trebuie să specificați „-p“ cu codul de proces (PID) aplicații UWP. Deoarece este imposibil să se determine aplicațiile PID UWP în avans, acest scenariu nu este realizat inițial.

Puteți lucra în jurul valorii de această limitare scriind un script sau instrument care monitorizează procesul de joc, atunci shell-ul se execută VSJITDebugger.exe, care trece aplicații PID UWP. În următorul cod C # arată o abordare simplă pentru a rezolva această problemă.

Exemplu de utilizare în asociere cu PLMDebug:

în cazul în care joc - numele procesului și 279f7062-ce35-40e8-a69f-cc22c08e0bb8_1.0.0.0_x86__c6sq6kwgxxfcg - numele complet pachet al aplicației UWP.

Rețineți că fiecare apel / enableDebug fi ulterior conectat la un alt apel PLMDebug prin utilizarea / disableDebug. De asemenea, calea către debugger trebuie să fie absolute (căi relative nu sunt acceptate).