Reguli Jetico firewall personal - GQ - e un blog

NB! Pentru sfaturi cu privire la setarea persoanei de contact JPF aici. Eu nu dau sfaturi, mai ales pe JPF2.

Un pic mai devreme am scris despre, în opinia mea cel mai bun firewall-ul pentru Windows. Și a promis să se stabilească regulile pentru el. Asta fac. De fapt, fișierele de mai jos, dar mai întâi câteva explicații cu privire la exact cum îmi imaginez paravanul de protecție în Windows.

Filtrarea traficului la nivelul de aplicare nu se aplică funcțiile unui firewall. Da, firewall-ul poate oferi interfețe pentru plug-in-uri pentru a permite plug-in-uri pentru a efectua o astfel de filtrare (cache DNS, tăierea de bannere și pop-up de la HTTP, verifica fișierele antivirus încărcate pe diverse protocoale), dar nu ar trebui să fie construit în kernel (un nod către Norton, Kaspersky, și altele asemenea).

De fapt, alegerea mea a căzut pe Jetico, pentru că este singurul firewall care îndeplinește toate cerințele enumerate mai sus (cu excepția punctul 3.1 - detectarea atac poate fi încă realizată prin crearea unei reguli care corespunde atacului, dar pentru a realiza reacția la ea în firewall formularul avtoperekonfigurirovaniya - nr). În acest caz, este extrem de stabil și, cel mai important, utilizarea economi a resurselor de sistem.

Dacă sunteți interesat, am încercat următorul minim de concurenți:

Înainte de a trece la setarea JPF încerca să formuleze unele de fundal din care am venit.

Toate programele pot fi împărțite în trei clase:

- aplicații de încredere, care nu trebuie să se aplice restricții.

- Programele care li se permite să se conecteze numai la un anumit serviciu pe un anumit server.

- Programul, care a interzis toate.

În același timp, pentru programele din prima clasă trebuie să aibă capacitatea de a stabili restricții privind „Zona“:

- Permite conexiuni numai de la computerul local.

- Permis pentru a se conecta la calculatoarele de rețea de domiciliu.

- Permite conectarea la calculator de la un ISP local.

- Permis pentru a se conecta cu toată lumea.

După cum se poate vedea, de fapt, aceste limite (rezoluție fină) imbricate: dacă vă permite programul să se conecteze la furnizorul de rețea locală, mult la rețeaua de domiciliu pentru a interzice nu are nici un sens.

Să ne întoarcem la programele de două clase.

Din anumite motive, multe firewall-uri (JPF și normele în mod implicit, nu este o excepție) a decis oricum să stabilească norme de aplicare în formă de „Programul Bat! - Acest program de e-mail, și ar trebui să meargă doar la portul 25 și 110“. Ce nu-l conduce? Sau, utilizatorul este obligat să poke periodic un șoarece într-o fereastră pop-up cu mesajul pe care programul a urcat în altă parte (mai ales de multe ori se întâmplă cu browsere, deoarece utilizatorii tind să uite să sublinieze faptul că, în plus față de toate portul 80 este, de asemenea https (443), ftp-de control (21 ), proxy (1080, 3128), și într-adevăr, sunt adesea găsite pe serverul de web porturile exotice să nu mai vorbim de soedienii amuzant cu ftp-date în modul pasiv). Distracție se întâmplă atunci când această regulă, de asemenea, a adăugat „dar pe de altă parte ea nu se poate merge pe jos“, și apoi lung tratate cu întrebarea, „De ce nu pot folosi IMAP (POP3S, IMAPS, SMTPS - substitut pentru gust)?“

Dar cel mai distractiv să vină: să zicem pentru un program de e-mail, tot cerem restricțiile necesare privind porturile. Deci, ce? Acest lucru ne va proteja de hackeri abjecte ( „prea mult“ program de inteligență)? De fapt, nu de mult. Da, în cazul în care TheBat de mai sus! încă mai urca pe site-ul producătorului cu scopul de a cere legalității sale (pe care el încă nu), l-am observat, dar el ar putea face mai viclean: trimite ceva prin portul 110Y pe un server controlat de către producător (sau un intrus dacă noi vorbim despre încercarea de a hack).

Așa că am ajuns la concluzia că, în fapt, în cele mai multe cazuri, fie am încredere în program și dau libertate completă într-o anumită zonă, sau nu avem încredere în ea, și a permis să meargă numai la un port specific un anumit server (de exemplu, pentru a merge la serverul dezvoltatorului - verifica obnovlyaniya ).

În ceea ce privește programele de clasa a treia ( „Programul, care a interzis toate“), este evident că acesta este un caz degenerată a zonei de restricție.

Evident, nu toate programele pot fi atribuite acestei 3m (sau mai degrabă acum 2m) clase. Cel mai evident contraexemplu - programul de clasificare a 1mu de clasă, dar introducerea unor norme suplimentare care să permită conexiuni individuale în afara programului rasreshennoy Zone, sau, dimpotrivă, să interzică orice conexiuni în interiorul (în cazul în care totul este posibil, dar să bat dezvoltator).

Pentru a evita această situație neplăcută poate fi reformulate clasificarea introdusă după cum urmează:

- Programul, care este suficient pentru a stabili suprafața maximă de acces permis. (Cele mai multe programe)

- Programul, care este necesar să se stabilească zona de acces, precum și reguli suplimentare se extind (sau îngustarea) a programului este dreptul (interior) al zonei. (De obicei, ca o zonă de acces de bază reliefează zonă „nimic“ sau zonă „All“)

Ur. Acum puteți să descrie faptul regulile mele. Deși există 🙂 Mai întâi câteva cuvinte despre logica internă a CCP, care părea să-mi nu în totalitate evidentă și forțat să se ocupe cu el câteva zile înainte de a-am dat seama ce se întâmplă.

În ciuda faptului că toate regulile JPF livrate într-un singur tabel în tratarea lor are mai multe caracteristici. prelucrare norme este inițiată în trei cazuri:

- procesele de interacțiune (setare cârlige, un proces de un alt apel, etc.)

- Procesarea de intrare de pachete / ieșire

- Trimiterea / primirea unui pachet de aplicație

În cazul în care se tratează interacțiunea proceselor, CCP vine de la masa de rădăcină numai cele în care există reguli „atac de proces“.

În cazul în care manipulate de pachete de intrare sau de ieșire, atunci tranziția este doar un tabel cu regulile de tipul „Protocolul de sistem“ și „IP a sistemului“ și „Application“. Trebuie remarcat faptul că inspecția Statefull funcționează nu numai pachetele care vin în cadrul sesiunii deja stabilit, dar, de asemenea, pentru pachetele care sosesc în port, care este în acest moment o ascultă.

Și, în sfârșit, în prelucrarea / primirea cererilor de pachete de salt se efectuează numai în tabel cu tipul „Aplicație“ de reguli.

Faptul că toate cele trei tipuri de tabele prestate într-un tabel de rădăcină (în afară de ele nu pot fi mai mult și într-o altă ordine de amplasare) mine personal la început oarecum confuz.

Pentru cei care nu înțeleg:

Aceasta înseamnă limbaj algoritm psevdoformalnom.

PF:

pentru fiecare tip de masă sau de rețea IP în tabelul de rădăcină

pentru fiecare regulă din tabel

în cazul în care sunt îndeplinite toate condițiile regulii, rezultatul este: reguli = verdict;

Goto AFTER_PF;

>

>

REZULTATE: =. (Niciodată interesat de ce un verdict implicit dzhetiki)

AFTER_PF:

Dacă rezultatul == REJECT pentru a respinge pachetul și ieși din handler

AF:

pentru fiecare tip de aplicare a tabelului din tabelul rădăcină

pentru fiecare regulă din tabel

în cazul în care sunt îndeplinite toate condițiile regulii, rezultatul este: reguli = verdict;

Goto AFTER_AF;

>

>

REZULTATE: =. (Niciodată interesat de ce un verdict implicit dzhetiki)

AFTER_AF:

Dacă rezultatul == REJECT pentru a respinge pachetul și ieși din handler

trece pachetul pe stiva Windows și din handler

În primul rând aproape toate mesele acolo la începutul și la sfârșitul disable o regulă cu verdictul continuă, care pot fi folosite în scopuri de depanare.

Tabelul Protocoale Tabelul - permite ARP și WiFi.

Tabelul Tabelul Aplicație - în foaia de calcul în sine dat doar cateva reguli pentru a permite svchost.exe DNS și DHCP. În principiu, acest tabel pot fi plasate și alte reguli create manual. De asemenea, din acest tabel numit Ask tabel utilizator, la sfârșitul căreia solicitarea este de ieșire pentru utilizator (normele generate de această cerere este, de asemenea, stocate în acest tabel).

Tabelul Tabelul de aplicare (și subtable sa Ask utilizator) ca verdicte pot utiliza tabelul de mai jos:

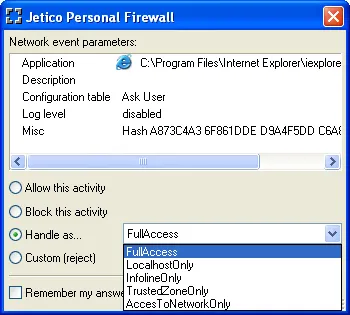

Astfel, atunci când o aplicație încearcă să acceseze rețeaua, putem specifica imediat maximă pentru acesta (cerere) zona de acces din meniul drop-down:

Revenind la clasele introduse anterior de aplicații:

- Pentru programele de prima clasa este suficient pentru a specifica un șablon de tabel, în conformitate cu zona permisă.

- Pentru programele din clasa a 2, este necesar să se specifice șablonul foii de calcul și, printre normele înainte de acest lucru, norme suplimentare extinderea / program de drepturi de îngustarea.

PS. În regulile mele sunt reguli pentru PPPoE. deoarece PPPoE este configurat modemul. Dacă aveți un calculator, acesta este configurat, este necesar să se adauge normele corespunzătoare, în tabelul protocol de masă.

Extras fișierele din arhivă în C: \ Program Files \ Jetico \ Jetico Personal Firewall \ Config

NB! verifică JPF pentru control binar, așa că, dacă aveți alte decât versiunea mea de Windows (am XP SP2 Eng), regulile corecte pentru svchost.exe în tabelul de aplicații de masă (DNS și DHCP) - selectați doar meniul de comenzi rapide „Edit“ și a stabilit ca svchost.exe aplicației.

56 Răspunsuri la „Reguli pentru Jetico personal de firewall“

Spui că acest software se va ocupa de tabele FullAccess - creați regula corespunzătoare, și adaugă interzicerea acesteia regula, care nu ar trebui să fie în fața lui. (Ei bine, sau mai întâi determină programul acolo unde nu este necesar să se urce - la JPF cerut - Adăugați o regulă bloc, și apoi încercați să meargă la locul potrivit, și se adaugă o regulă la FullAccess verdictul).

Apoi tinkering articol că a fost mai mult decât evidentă.

Bine, desigur, că, cu toate dat seama, dar ceea ce este hemoroizi! 🙁 condiții similare într-un foc personal obișnuit pur și simplu inacceptabil, există un coșmar pentru utilizatori. Poate încă în cea de a doua versiune (în cazul în care este, desigur, încă mai este) încă suficient de clar și transparent.

Pentru orice profesionist este clar și mai presus de toate cu mult mai transparente decât alte firewall-uri. Singurul lucru care confundă este plasarea tuturor tipurilor de tabele într-o singură rădăcină. IMHO făcut dacă la rădăcină trei tabele: pentru aplicații, pachete și cârlige / ATTAC - ar fi de înțeles.

profesioniști unitate, și oamenii obișnuiți sunt majoritari. Poate cu atât mai mult dezvoltatorii au lăsat liber. deoarece este puțin probabil că ar fi cineva de cumpărare. Pentru mine personal, clare și transparente sunt setările în Kerio Personal Firewall. Său dezavantaj numai pentru mine în intensitate a resurselor sale (sarcini CPU prea mult la viteze mari în LAN, aproximativ 5-10 MB / s).

Bună 🙂

Heh, dacă doriți să încercați regulile mele - 1st încerca să traducă articolul de mai sus în limba engleză. I \ „nu sunt gata acum să-l traducă eu acum 🙁

Ideea principală că pentru orice aplicație prefer să nu conta reguli (permit 80, 8080 porturi și interzicerea dezactivării orice alt), dar setați \ „nivel de acces \“: plin, Infoline (care \ „e ISP-ul meu cu trafic gratuit în interior) , localnet (router-ul meu, un alt PC, etc), localhost și access_to_network_only. Ultima este JPF specific, acesta permite \ „accesul la rețea \“ (a se vedea JPF manuală) și neagă orice altceva.

Aceste niveluri acess ar putea fi stabilite în dialogul produs de \ „Ask \“ ca \ „verdictul \“. (A se vedea captura de ecran de mai sus)

În unele cazuri (rare) pot adăuga unele reguli manuale de aplicare a subția (de exemplu, pentru a nu permite informații de spionaj trimite la dezvoltator) sau pentru a mări (de exemplu, aplicație poate accesa doar ISP-ul meu, dar, de asemenea, poate avea acces la site-ul web al dezvoltatorului pentru a verifica pentru actualizare ) nivelurile de acces.

Asta \ e ideea de bază a configurației mele. În articolul de mai sus, există o anumită filozofie despre asta.

BTW, după cum îmi amintesc (poate \ „t verifica în acest moment), ar trebui să existe niște reguli ca de exemplu: pentru firefox și altceva.

Și ultima: în regulile mele am folosi unele \ „zone \“, care a fost stabilit în XML, de asemenea, disponibile în arhiva.

Ne pare rău, acest lucru să fie traducerea mea Babilonul din engleză în rusă, rău!

Yee, că traducerea sună ca „Cum se creează administrarea de aplicare în fișierul GQ regulii Jetico lui“. Ei bine, în limba rusă mai lipsit de sens 🙂 backtranlations mele adăuga unele ordine cuvânt dreapta 🙂

Lasă în urmă Rusă mea.

În fișierul „seting.xml“ „Infoline Zone“ Eu văd acest IP

83.217.192.0/19, 87.228.0.0/17, 89.169.0.0/16, trebuie ca această modificare să IP ISP-ul meu?

Vă mulțumim pentru recomandare. În cele din urmă am găsit fw cu o interfață decentă. JPF înființat la aproximativ același spirit.

Un pic îngrijorat de faptul că eu nu înțeleg unele lucruri de bază. Ce este un „reguli de protocol“ și „ip sistemică“, ceea ce este diferența? De exemplu, în timpul vieții PPȚ-conexiuni sunt numite și „protocol“ și „aplicat“, sau doar unele unul? În ce ordine?

Recomandă ce să citească pentru iluminare.

Un pic îngrijorat de faptul că eu nu înțeleg unele lucruri de bază. Ce este un „reguli de protocol“ și „ip sistemică“, ceea ce este diferența?

Și eu nu am înțeles ce se întâmplă.

În propriul său articol, găsit nimic.

Întrebarea mea nu este vorba despre articol, și, în general, despre mecanismele care controlează normele CCP.

Se observă că JPF există 3 tipuri de reguli (sau 4?)

regula de atac de proces (acest lucru până când vom părăsi)

regula de aplicare,

regula Protocol / regula IP a sistemului.

Pentru mine, atâta timp cât este clar că ea controlează regula de aplicare tcp în comunicarea pe care îl cunosc puțin. Întrebare: în procesul de tcp în comunicarea regulilor de regula protocol / regula IP a sistemului cumva afectat?

Execuția generală a acestor norme?

Am un sentiment vag că aici avem nevoie de un program educațional poate recomanda citirea?

Filtrarea la prize Winsock. au aplicații obligatorii.

regula Protocol / regula IP a sistemului

filtrare la nivel de pachete, ca în firewall de pachete convenționale. aplicații obligatorii lipsesc, cu excepția inspecției regula statefull indirectă care acționează asupra pachetului de intrare (a se vedea mai sus în text).

Regulile mele pentru 1. CCP

Pentru JPF 2 nu sunt potrivite.

Da, pot exista probleme cu Kaspersky.

Pentru sfaturi cu privire la cele mai bune RuBoard, de exemplu, - există un subiect sensibil a fost pe acest subiect.

Este scris ca mai sus - firewall-ul nu este mult pentru idioti la oameni care inteleg ce-o rețea de calculatoare.

La intrarea rețelei - vin care vrea poarta larg deschisă, în cazul în care nu există medicamente antivirale - caz trompeta.

Acesta este un firewall si un antivirus. Funcția sa de firewall el funcționează bine, interzicând conectarea la / de la computer.

Filtru de trafic și de captură virușii nu ar trebui.

Aș fi înțeles KAV, dar KIS = \ o idee foarte ciudat.

Dacă este posibil, cere un program educațional mic - în cazul în care puteți vedea setările de securitate de pe PC-ul de la conexiunile de rețea de intrare și cum să le creați, chtoli?

Mulțumesc.