Protecție în interiorul perimetrului

Asigurarea siguranței stratului de legătură de date înseamnă Cisco

Lokalku a început să livreze o mulțime de necazuri? Utilizatorii primesc IP-uri la stânga pentru DHCP? pionieri cu ochi roșii răsfățați spoofing? Întreaga rețea uneori furtunoasă? Este timpul pentru a învăța și a materialului personaliza comutator de marcă!

Nu contează cât de banal ar suna, dar stratul de link-ul - Securitatea este piatra piatra de temelie a unei rețele de calculatoare. Principiile de funcționare a switch-uri Ethernet și protocoalele ARP și DHCP, utilizarea, difuzările mulți ani în urmă proiectate. La baza acestor abordări - încrederea participanților de interacțiuni de rețea între ele, ceea ce este inacceptabil în realitate astăzi. noduri atac și / sau perturba funcționarea rețelei locale construite pe baza unor comutatoare negestionate, - simple.

Segmentarea rețelei ca metodă de protecție elimină unele probleme, dar creează alte amenințări. Clasice devin deja diferite tehnici folosite împotriva VLAN (VLAN):-hopping VLAN, Q-in-Q ilegale, și altele asemenea. protocoale de service (STP, CDP, DTP) sunt folosite cu succes pentru a obține informații despre rețea și punerea în aplicare a anumitor tipuri de atacuri.

Cum se poate confrunta amenințările stratului de legătură? Aceasta este o întrebare dificilă. Dar este evident că prima linie de apărare scade la nivelul de acces la infrastructura de rețea. Un instrument de bază pentru a lupta împotriva răului - comutator gestionat.

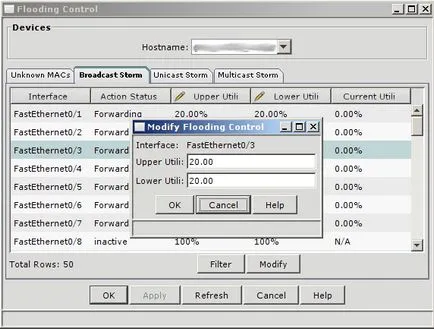

Pentru un test simplu de cât de sigure LAN, suficient ... patch cord-uri. Ei au nevoie pentru a conecta două prize Ethernet care vin. În cazul în care protecția nu este foarte bun, a creat o astfel de buclă simplă modalitate va duce la o creștere avalanșă de trafic de difuzare. lățime de bandă de rețea va scădea drastic, dacă nu chiar munca ei va fi paralizat.

Apoi a trecut la modul de configurare a interfeței (de exemplu, Gigabite Ethernet 0/1) și să introducă cele două echipe:

Prima comandă stabilește un nivel maxim de trafic de difuzare la 20 la suta din latimea de banda. Pragul poate fi setat nu numai în procente, dar în biți pe secundă (bps).

A doua comandă determină ce ar trebui să fie o acțiune atunci când se atinge limita, - dezactivează portul (închidere). În cazul în care nu este specificată o acțiune, atunci comutatorul va filtra pur și simplu traficul depășește pragul, și nu trimite alerte. SNMP și mesajele Syslog pot fi activate dacă specificați capcana de acțiune.

În acest exemplu, comutatorul restaurează automat portul, de exemplu, după 5 minute (egal cu 300 de secunde), după o călătorie, aveți nevoie pentru a da aceste comenzi de configurare la nivel mondial:

Puteți specifica în nivelul de difuzare două prag. Apoi, în cazul în care primul port este închis, toamna difuzat trafic redus la nivelul al doilea - includ:

În Cisco dispune de mijloacele de personal de detectare bucle bazate pe un periodice trimiterea KeepAlive-mesaje. Această opțiune este activată în mod implicit, în mod normal, iar în cazul activării portului este dezactivat. Pentru mecanismul Keepalive, de asemenea, poate configura interfața automată comutator:

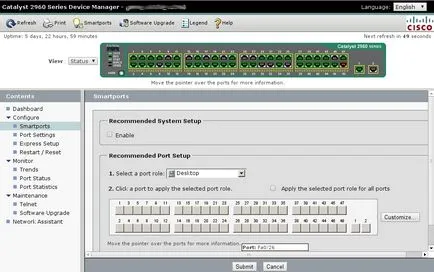

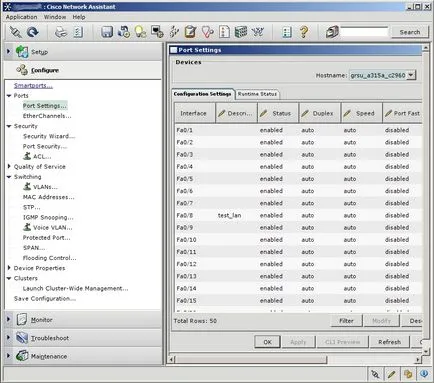

Nu o singură consolă este puternică Cisco

Folosind interfață linie de comandă pentru a gestiona switch - mai mult o chestiune de obișnuință decât necesitate. Cele mai multe operațiuni de rutină pe o rețea mică pot fi automatizate folosind o companie de utilitate gratuit Network Assistant (CNA, bit.ly/rrPPx). Acesta este disponibil pentru Windows și OS X. Numărul maxim de dispozitive gestionate (switch-uri, routere, puncte de acces fără fir) - 40. Interfața intuitivă grafică cu utilizatorul vă permite să rezolve sarcinile de configurare de bază, de inventar, notificare eveniment, de gestionare a fișierelor și echipamente de software.

Un alt mijloc de a face cu bucle în rețea este STP. În plus, STP permite dublarea liniilor de transport și, în consecință, nu reușesc. Totul este bun, dar toleranța excesivă a configurației comutatorului conduce la consecințe dezastruoase: un atacator poate manipula prioritățile, cu parametrii BPDU-pachet.

Pentru a înăbuși acest rău în fașă, procedați în felul următor. În primul rând, pentru a face să funcționeze mai rapid mod de a seta portfast pe porturile la care sunt conectate stațiile de lucru:

Și în Configure de configurare globală portfast-porturi, astfel încât atunci când un port BPDU-pachet este dezactivat (în cazul în care acestea ar trebui să fie, în principiu):

În al doilea rând, a proteja Root Bridge. Pentru a face acest lucru, pe interfața principală, rulați comanda:

Protejați consola comutator

Aici și acolo, acolo

În consola pentru a efectua comanda spectacol de multe ori trebuie să părăsească modul de configurare, și apoi din nou pentru a obține «conf t» și așa mai departe. , Utilizați DO, de exemplu, pentru a economisi timp: «arată ip ruta».

Funcția de comutare, care este proiectat pentru a proteja împotriva atacurilor numit-DHCP Snooping DHCP. Aceasta se bazează pe o clasificare a tuturor porturilor de pe încredere (încredere) și nesigure (untrust). Principala diferență constă în faptul că prima difuzare răspunsurile DHCP-server, iar al doilea - nr.

Deci, cele mai multe dintre întrebările pot fi eliminate, permițând DHCP spioneze comutatorul și anunță portul de încredere conectat la DHCP-server. Pentru a face acest lucru în modul de configurare globală pentru a executa următoarea instrucțiune (a doua instrucțiune indică, opțiunea DHCP este activat pentru a proteja orice VLAN):

În setările de port la care este conectat DHCP-server, specificați:

Porturile nesecurizat nu trebuie să le configurați: acestea sunt considerate ca atare, în mod implicit.

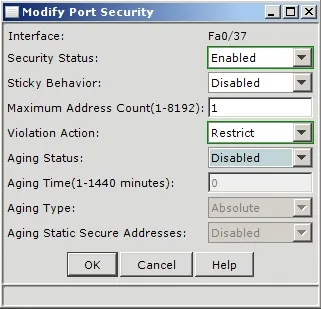

Să presupunem că avem Cisco 2960 comutator, care transportă 48 de porturi FastEthernet. Pentru porturile conectate la priza. Necesar pentru punerea în aplicare a politicii, în conformitate cu care vă puteți conecta la priza de alimentare doar un singur calculator, creând un obstacol în calea apariției spontane a rețelelor pe baza ilegale SOHO-switch-uri, precum și pentru a opri încercările de inundare MAC-comutator.

În modul de configurare, specificați o serie de porturi configurabile:

Și configurare direct portul (acestea sunt deja în modul de acces):

Prima linie - activați portul de securitate. În al doilea rând - să definească o acțiune în încălcare a politicii de securitate. Al treilea stabilește numărul portului permise pe Mac-uri (implicit 1). Al patrulea presupune adăugarea de detectat la MAS'ov portul în funcționare-config (dacă este stocat în startup-config, acesta va fi într-adevăr, după o repornire).

Există modul de oprire (implicit) - în cazul în care numărul de Mac-uri peste la maxim, portul este dezactivat (dezactivat eroare). Nu va fi din nou de ajutor pentru a configura timp de comutare automată de port după incident (recuperare errdisable cauza psecure-încălcare), de fiecare dată să nu scrie «nu» închidere manuală.

În vechile 2950 functioneza cu foi de control al accesului (IP și MAC) a fost posibilă numai pe versiuni îmbunătățite ale firmware-ului. În 2960 switch-uri, această opțiune a devenit o parte a software-ului de bază (LAN Base). În aceste dispozitive, interfețele fizice, puteți adăuga următoarele tipuri de intrare (în) ACL:

În cazul în care camera este mic, puteți utiliza numele simbolice (MAC-liste au numit doar în 2960).

Acțiunea implicită în listă - interzicerea tuturor (neagă orice). Prin urmare, nu este în mod clar necesar să se indice.

Pentru a aplica pe o interfață:

Apoi, trebuie să activați setările 802.1X porturi adecvate:

Poti juca, de asemenea, cu VLAN'ami. Pentru portul dot1X poate seta VLAN utilizator. Aceasta statie de lucru plasat după autentificarea cu succes. El este înregistrat în setările de port, ca de obicei:

Există, de asemenea, un VLAN invitat. Este plasat clienții care nu acceptă 802.1X:

Și apoi sunt restricționate VLAN. Pentru client nu se autentifică:

La punerea în aplicare practică a 802.1X în rețeaua corporativă va trebui să ia în considerare mai mulți factori: software-ul de alegere pentru autentificare, setările protocolului IP pe stațiile de lucru, diferite scenarii de utilizare în politicile de grup de coordonare a rețelelor, și așa mai departe. În general, acesta este un subiect pentru o altă discuție.

Divide et impera

Folosind TFTP, unitatea poate fi umplut cu configurație nu numai ca un întreg, dar, de asemenea, părțile (interfață de configurare, ACL, etc). Extindem piesele de fișiere individuale și se adaugă la începutul fiecărei comenzi nu (nici o interfață ..., nici o lista de acces ...), pentru a elimina mai întâi vechiul fragment de configurare.

comutator bun poate da o mulțime de securitatea LAN. Mai poate face un bun specialist, care va fi capabil să configureze switch.

Implicit VLAN țopăit

Una dintre caracteristicile configurația implicită în switch-uri Cisco este faptul că toate porturile activat protocolul DTP (modul switchport dinamic dorit). Acesta vă permite să instalați etichetate în mod automat conexiunea trunchi, în cazul în care cealaltă parte acceptă. Este cu siguranță convenabil, dar dacă la sfârșitul patch cord va fi atacator - nu este dificil de a „trage“ disponibile VLAN LAN. Prin urmare, pentru dispozitivele pentru a iesi din cutie, este mai bine pentru a opri toate porturile neutilizate (închidere) sau manual a seta modul de acces (acces în modul switchport) pentru a le. În acest ultim caz, este de dorit să atribuie porturile astfel încât orice neutilizat (Guest) VLAN (acces switchport VLAN 13) sau de a citi VLAN Guest 1.

LAN-uri tăiate

În setarea trunchiului (modul trunchiului switchport) puteți specifica ce VLAN-uri sunt interzise / permise pe ea. De exemplu, pentru a permite rețelei numai specificate: «trunchi switchport permis vlan 2999». Pentru a preveni: «trunchi switchport tăiere vlan 5" .