Partea 1 rms Ad - implementare

AD RMS Spre deosebire de alte mijloace de protecție a datelor

Conform modelului de securitate «apărare în profunzime» pe fiecare din cele 7 niveluri are propriile sale caracteristici de securitate, și dacă începeți să le listați, devine clar, marea majoritate a acestora ne împiedică să obțină acces atacatorilor la datele companiei. Și doar criptarea rămâne ultimul obstacol, în cazul în care informația este în mâinile atacatorului. Sarcina AD RMS -save confidențialitatea datelor, adăugând în același timp flexibilitatea și libertatea în difuzarea lor.

Lista posibilelor restricții ale drepturilor:

- Reading, editare, imprimare,

- Valabilitatea documentului

- Ban e-mail de redirecționare

- Ban Print E-mail

Sistemele de operare client includ următoarele:

Condițiile necesare pentru introducerea.

Așa cum am spus, AD RMS plasează cerințele în infrastructura IT existentă. Pentru a înțelege modul în care va arăta soluția noastră, propunem să ia în considerare Fig.1

Fig. 1. Componentele soluțiilor AD RMS

implementare

Cel mai simplu mod de a înțelege AD RMS și pentru a înțelege munca sa - este de a configura standul de testare propriu. Voi face desfășurarea de medii virtuale, format din două servere: Server1 și Server2.

Acest server suntem configurat, instalarea Active Management Service Directory Rights. server de Itband.ru este un membru de domeniu, următoarea configurație de rețea: IP - 192.168.0.2; Masca de subrețea: 255.255.255.0; DNS - 192.168.0.1.

Executați „Server Manager“ și deschis pentru a adăuga noi roluri.

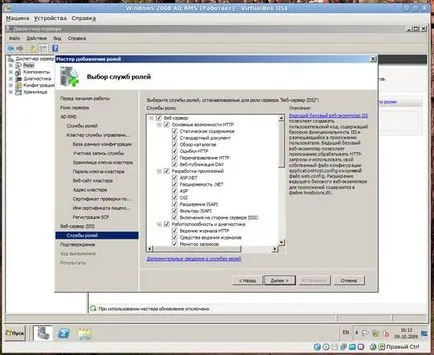

Vă rugăm să rețineți că AD RMS creează un serviciu web, astfel încât serverul nostru trebuie să fie instalat IIS server de web este inclus în ASP.NET; Cu toate acestea, adăugarea de IIS se realizează automat când pornește instalarea AD RMS.

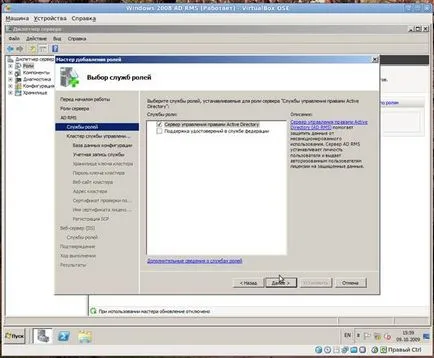

serviciu AD RMS este format din două componente ale „Drepturi de Management Server Active Directory» și «sprijin de identitate în serviciul Federației.“ Suntem interesați în primul component. „Suport pentru certificate în serviciul Federației“ este necesară în cazul AD RMS de implementare într-un mediu format din mai multe companii independente. Vom crea o soluție care va fi utilizată numai de către personalul nostru, astfel încât această opțiune este omisă.

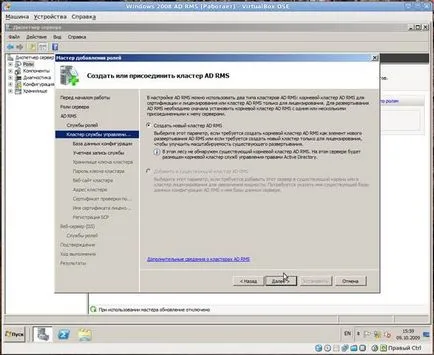

Apoi, totul este simplu, expertul întreabă dacă dorim să creați un nou grup AD RMS, sau doriți să adăugați serverul AD RMS la una existentă. Deoarece acesta este primul server RMS în rețeaua noastră, vom lăsa opțiunea „Creați un nou grup.“ (O altă opțiune, de fapt, noi alegem nu este permis).

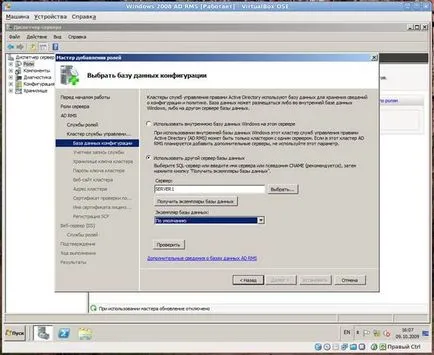

În ecranul următor, trebuie să se specifice de configurare a spațiului de stocare a bazei de date AD RMS si optiunile pe care le au mai multe. Prima: „Folosește o bază de date internă de Windows», - pe de o parte, plus faptul că SQL nu devine necesară, dar dezavantajul este incapacitatea de a adăuga ulterior o fermă de server suplimentar. Prin urmare, alege un server de baze de date diferite, și prescrie Server1 (și anume pe ea ar trebui să SQL).

Tocmai am făcut-o și a permis Sqlservr.exe lucra prin firewall, de fapt, suntem preocupați de deschiderea porturilor 1433 și 1434.

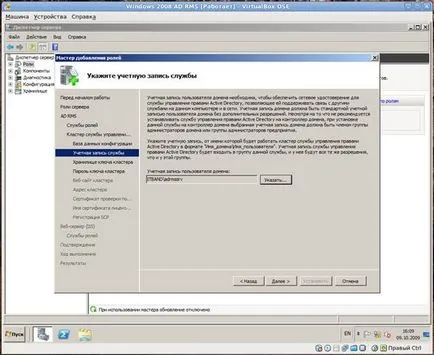

După ce selectați serverul de baze de date, trebuie să specificați un cont în numele care va rula RMS. utilizator de domeniu obișnuit va fi de ajuns. Nu uitați să dezactivați parola îmbătrânire pentru ea și de a schimba interdicția.

Important. În cazul în care rolul AD RMS este instalat pe un controler de domeniu, contul de utilizator trebuie să fie un acreditări de administrator de domeniu, care nu sunt foarte bune în ceea ce privește siguranța. Prin urmare, această instalație este foarte mult în contradicție cu «Cea mai bună practică».

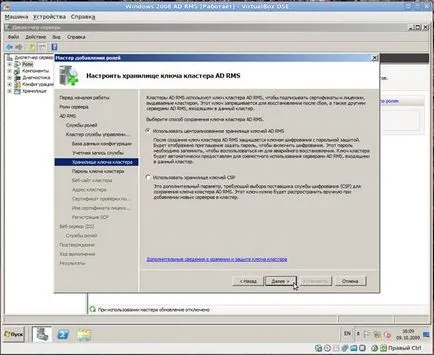

Când configurarea este creată o cheie de cluster, care va fi semnat de licența emisă de către clienți. cheie De asemenea, este necesară atunci când se adaugă un nou server AD RMS sau failover. Se pune întrebarea, „Unde este depozitat?» AD RMS are propria sa stocare protejată, a cărei alegere este opțiunea preferată deoarece vă permite să facă cheia la dispoziția tuturor AD RMS serverele și necesită un minim de intervenție administrator. Așa că m-am oprit pe opțiunea „Utilizare centralizată bolta-cheie.“ În caz contrar, cheia este stocată într-un spațiu de depozitare securizat local și îl distribuie manual.

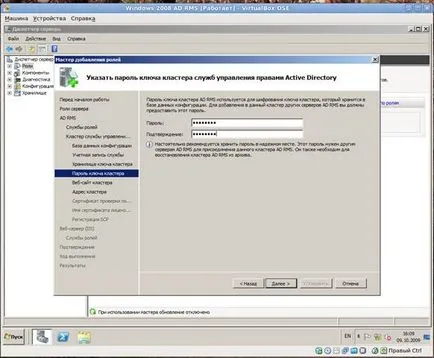

Apoi, setați o parolă, care este criptată cu cluster-cheie. Parola ar trebui să fie complexă și să se ocupe cu ei în conformitate cu principiul „introdus și uită“ este în nici un caz imposibil. La adăugarea unui al doilea server AD RMS sau restaurarea primul rând, va trebui să vă amintiți.

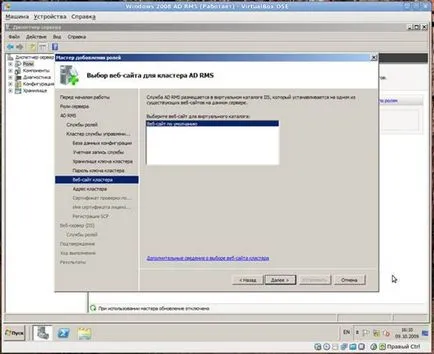

Se specifică serviciul web AD RMS va rula pe orice site web. Nu am reinventeze roata și a plecat de pe site-ul Web implicit.

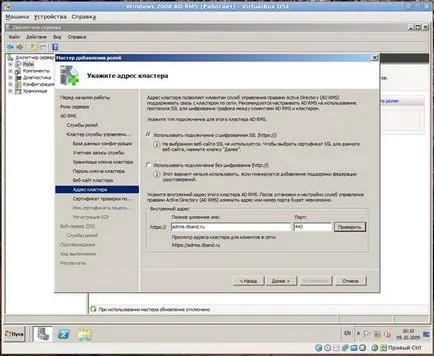

Acum, trebuie să specificați numele și portul prin care utilizatorii vor conecta la cluster AD RMS. În ceea ce siguranța este extrem de important, am ales SSL. Numele prin care utilizatorii vor avea acces la cluster, l-am întrebat adrms.itband.ru, nu uitați să creați o referențiere-CNAME înregistrare DNS-server de pe Server2.

Alegerea unui nume și portul este deosebit de important, având în vedere că, ulterior, aceste date nu pot fi modificate.

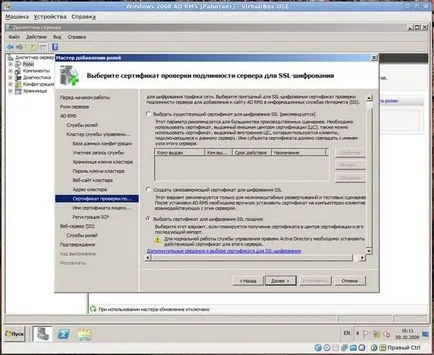

Deoarece în ecranul anterior, ni sa spus că conexiunea la AD RMS clusterului va fi pe protocolul HTTPS, comandantul ar putea pune întrebarea, „Unde este certificatul de server Web pentru a stabili un canal securizat?“

1. Creați un certificat auto-semnat. Cel mai simplu mod, dar, din păcate, total nepotrivit pentru scenarii de implementare reală. Pentru afară de IIS-server, certificatul va trebui să împingă pe fiecare client.

2. Selectați un certificat SSL existent. Ie Care este centrul acestui certificat este de a fi eliberat. Două opțiuni: pentru a cumpăra un certificat de la o CA comercial, sau configurați CA-ul la baza de date Active Directory Certificate Services. Orice fel de argumente pro și contra. Punctul meu este: dacă doriți să aveți acces la documente protejate cu calculatoare AD RMS situate în afara rețelei companiei dvs., este mai bine să cumpere un certificat de la centrul comercial. În caz contrar, o autoritate de certificare - o mai ieftin, mai rapid și mai logică, deși. Este aceste mijloace și vom urmări, dar după cum ați observat, Active Directory Certificate Services Nu configurat, atât timp cât alegeți treia opțiune.

3. Selectați certificatul de criptare SSL mai târziu. Instalarea vom putea continua, dar va trebui să facă rost de cele mai recente certificat pentru AD RMS.

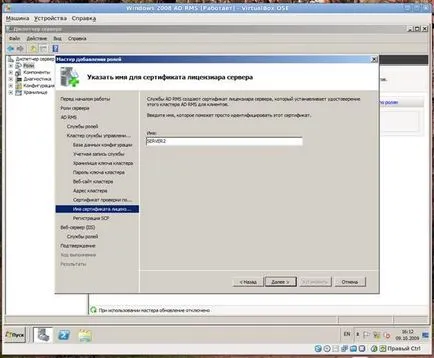

Introduceți numele pentru cluster AD RMS, ar trebui să fie simplă și directă, numele cluster-ului implicit este numele primului server.

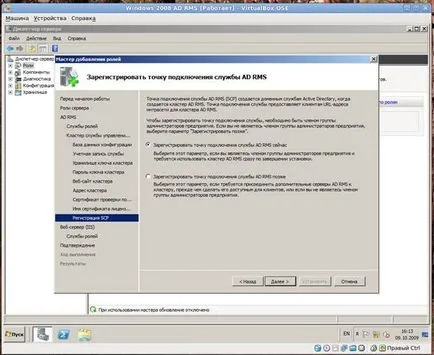

În continuare, expertul întreabă dacă să se înregistreze un punct chiar acum conexiunea AD RMS de serviciu. Conectarea la servicii punct (SCP sau punctul de montare) nu este altceva decât un record de URL-A (link-uri) pe cluster, care este stocat în AD DS și, bineînțeles, va fi disponibil pentru membrii din domeniul dvs., care ar putea dori să se conecteze la acest grup. Iar atunci când doresc să, apoi să ia URL-ul de cluster înregistrat în SCP. În cazul în care procedura de instalare este pornit din contul inclus în grupul de administratori Enterprise (Enterprise Admins), înregistrarea se poate face dintr-o dată.

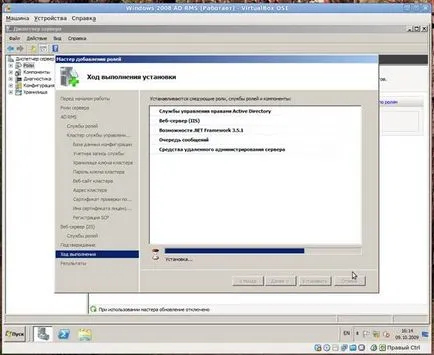

Toți parametrii sunt introduse, și începe expertul de instalare, a cărui activitate de finisare este necesar să se aștepte.

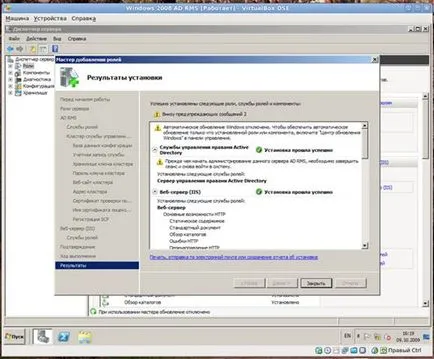

Dacă ai făcut totul bine, iar Luna se află în faza de dreapta, la sfârșitul vrăjitorului de instalare ar trebui să apară o fereastră care spune succesul Add Roles și trebuie să vă deconectați de la reintrarea înainte de a continua cu AD RMS.

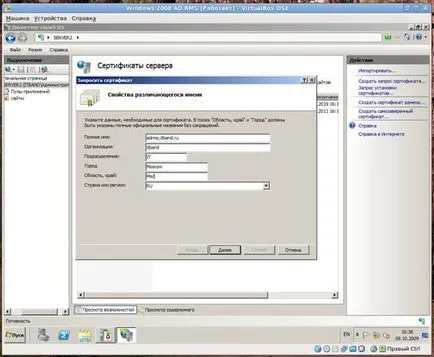

Instalați Servicii Certificat privind Server1, revin la AD RMS (SERVER2) și fixați deschide IIS Manager. În ea la nivel de server web, căutați pictograma certificate de server și rulați-l.

Acțiunile pe care le alegem „Create Certificat de domeniu“ și completați informațiile necesare pentru certificat. Numele complet trebuie să cluster FQDN RMS dumneavoastră AD. În caz contrar, când vă conectați la un cluster, veți obține o eroare spunând că certificatul a fost eliberat într-o cu totul alt site. Facem totul bine și să urmeze mai departe.

In urmatoarea fereastra, este necesar să se stabilească cele două blocuri, prima definește autoritatea de certificare; Dacă totul merge bine, atunci acesta poate fi setat pe butonul „Select“. Al doilea bloc - „nume prietenos“ - numele certificatului, pe care poate fi distinse cu ușurință de administrator.

Rezultate: Moștenit protejate