Cum știu WordPress autentificare admin, cum să se ascundă de autentificare admin, WordPress și maestru l-

Cum de a găsi și de a ascunde datele de conectare reală admin WordPress?

Acest post am decis să aloce de securitate WordPress. Și anume protecția admin, t. Pentru a. Datele de conectare reală pe WordPress este vizibil cu ochiul liber). Asta e.

Încă o dată, m-am prins gândesc: mai precis, în căutarea pentru răspunsul la una dintre întrebările mele preferate: deci ce e snowboarder să te ocupe în vara?

Maestrul ITE, cu sarcasmul său obișnuit, acțiuni pe bună dreptate a subliniat:

Și tu, să fie atașat nicăieri, și absolut nimic de pierdut!

Da, da, == absolut conturi ..

Și de ce, în general, consideră că fie?

Ca unul dintre mentorii mei pe Muay Thai:

Ea nu crește în numărul de calitate, niciodată.

Oricum, se deplasează pe ...

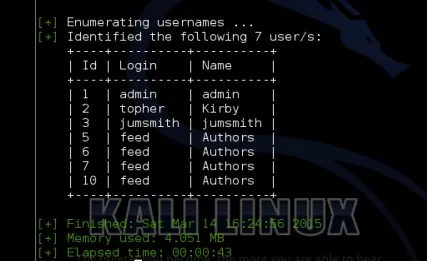

Cum de a începe hacking? Da, cu aceeași, și unde patria, t. E. De la început. Și la început, ca întotdeauna, este de a colecta informații preliminare, precum și la datele (preliminar) poate fi în condiții de siguranță atribuite, real de conectare admin WordPress.

Este sigur de a utiliza setările implicite?

Cele mai multe servere Web, intorcand pe Unix cum ar fi sistemele, deja nu se pot aminti statistici, dar ceva în jur de 70%. Un sistem Unix, și atât de diferit de celelalte care au drepturi de acces clar la fișiere și directoare.

Drepturile maxime în sistemul de operare Unix are rădăcină, de departe, iar utilizatorul a cărui identitate este == 0, m. F. [ID = 0]

/ Etc / passwd pentru Linux

Acesta este un ID zero în utilizatorul Unix / Linux indică posibile maximă, și nu este numele de utilizator root. Figura arată că rădăcina în serverul meu X nu este rădăcină, și amintiți-vă kroot. 😀

Dar acest lucru este așa, între noi. Apropo, pe unele servere, puteți vedea / etc / passwd prin scripturi PHP vulnerabile.

Și pentru a refuza accesul la dosar sistem / etc / passwd pe protocolul HTTP, puteți adăuga în iptables (Firewall) Linux acest lucru este de obicei:

Și în acest caz, firewall-ul va bloca pachetele care au textul «/ etc / passwd».

Oh, da, ce fac toate astea eu?

În cazul în care se ascunde datele de conectare reală pe WordPress admin

Iar faptul că WordPress este exact aceeași dezvoltare (gratuit), precum și Linux. Și afla adevăratul de conectare admin, nu este greu, trebuie doar să te sun script-ul, care va arde întregul subiect.

Există mai multe moduri în care puteți deschide un admin WordPress real de conectare:

Funcția del_login_css ($ css)

foreach ($ css ca $ cheie => $ clasa)

// schimba datele de conectare admin la adevartul

în cazul în care (strstr (clasa $. "comment-autor-admin"))

// mai mult nu este vizibil în CSS

$ Css [$ cheie] = 'comment-autor';

>

>

reveni $ css;

>

add_filter ( 'comment_class', 'del_login_css');

Pentru a redirecționa va utiliza RedirectMatchPermanent expresie regulată. că, atunci când se referă la o anumită pagină, vom face redirecționării necesare. Sintaxa în RedirectMatch Permanent urmează:

PSNu și, în general, nu vă fie frică din nou, și încă o dată, am act de faptul că protecția proiectului internet dacă WordPress, Joomla, sau site-ul auto proiectat ar trebui să fie cuprinzătoare, și cel puțin pentru a începe să se schimbe setările implicite, dar eu personal fac să WordPress admin .htaccess protecție yuzayu

Articole interesante pe tema:

- Cum se mută WordPress Blog la un alt hosting

- În cazul în care pe site-ul există Shelley și viruși

- Cum de a recupera WordPress Parola

- Cum de a schimba WordPress postare

Ei bine, ce au văzut fără probleme de conectare nu este bun. Dar, totuși, doar pentru a lua o pauză, și cred că același lucru nu va funcționa. Dar, fie că așa cum a fost, probabil, mai bine pentru a elimina toate același nume de autentificare din înregistrările. =)

Desigur, știind că singurul (real) de autentificare admin, WordPress nu crack.

Mai ales în cazul în care o protecție suplimentară este în valoare de câteva plug-in-uri, cum ar fi:

WordPress Secure. Autentificare autoblocare. Stealth Conectare,

Ei bine, până când grămada are acces în mod competent închis în htaccess, doar personal nu le place faptul că cineva poate vedea numele de utilizator meu real.

La urma urmei, o mare și mare, constă dintr-un mic și nesemnificativ, ca rubla merge de la 100 de cenți 🙂

Prin aceasta, am decis personal sub numele de utilizator (ascunde).

Și în acest caz este necesar să se pună în aplicare un set de plugin-uri pentru protecție, chiar dacă nu săpa adânc cât poți ... Și ce dintre cele trei plugin-uri cele mai esențiale și nu necesită setări speciale?

Pentru a fi sincer, am blog timp, prin urmare, foarte grea, mult timp pentru a porni ... cred că poudalyat plugin-uri suplimentare. Un alt 3 nu am trage ...))

Ei bine, cel puțin Conectare autoblocare, ar trebui să fie, dacă nu este deja instalat.

Acesta va bloca IP (pentru perioada specificată în setările).

Acest lucru va ajuta la protejarea blog-ul de forta bruta greu.

(Brute Force Attack)

Vă rog să-mi spuneți dacă este necesar să apăsați Word informații de recuperare a parolei de la FTP?

Dacă vosstanavlivate numai bază de date WordPress prin PhpMyAdmin nu este, iar în cazul în care inclusiv pe deplin conținutul directorului, apoi, desigur, nevoie de o parolă de la FTP sau SSH, t. E. Depinde de conexiunea la server.

Multumesc pentru articol, a învățat o mulțime. Necunoștință, noi cu siguranță nu știu cum să-și apere doar.

și de securitate, așa cum știm cu toții, nu de mult se întâmplă și hacking site-ul web

Dacă ați auzit, Internetul hack o mulțime de site-uri pe Joomla. Hacker din Iran sau Siria, hacking site-uri Joomla și lasă urme model. Am un site web în Joomla a fost piratat, a fost necesar să se modifice site-ul din nou. Acum, site-ul meu rulează pe un alt motor. O vulnerabilitate a fost în editorul JCE componente. Ca un hacker a reușit să hack în site-ul, și nu a fost în măsură să atingă de bază. Am făcut copie de rezervă a bazei de date și server local pentru a recupera site-ului.

dacă fișierele malware deja pe server, atunci nici o actualizare nu va ajuta

Privind la ce locație de pe server, și apoi actualizați software-ul de server nu va ajuta.

La naiba, este un blog în 🙂 complet va trebui să sape în setările și blog-ul dvs. în detaliu citit.

Ei bine, cu datele de conectare clar - dar ridica parola este încă dificil de caz? Aici am pus un plug-in, care, dacă mai mult de 3 încercări, atunci vi se cere să treacă prin cele 30 de minute ...

Eu, de asemenea, este similar cu plug-in, dar doar ceva pentru a ajunge la ea trebuie să treci de autentificare pentru a .htaccess, doar o zi, am fugit într-o problemă atunci când atacatorul să cunoască adevăratul administrator ip, el a reușit să creeze sale și să blocheze intrarea administratorului la momentul specificat plug-in configurație, este nevoie să spunem, este admin foarte trist si intra in panoul de administrare printr-un server proxy, se pare că el nu a fost sruki 🙂

Atunci am avut ideea (amenda) protecția prin intermediul admin .htaccess

Am învățat, de asemenea, o mulțime. Nu știi despre asta și nu bănuiesc. Dar eu încă mai face cu acest lucru mai dificil. Iar pentru un post bun cu rețeaua mea socială.

Me prea complicat. Am pus protecție de plug-in-uri și sperăm să le. Nimic altceva de făcut.

Până la eliberarea de protecție WordPress mine admin prea departe. Nu așa cum am avansat blogger, care este bine versat în aceste probleme, dar acum am să știu ce să protejeze site-ul de hacking, există speciale de plug-in-uri. Multumesc pentru info!

probleme de securitate, cu dezvoltarea blogului, devenind importante, astfel încât informațiile să fie ascunde în mod corespunzător datele de conectare admin reală WordPress este foarte urgentă. Vă mulțumesc, a învățat o mulțime de lucruri interesante.

Și este atunci, prietenul meu, cineva ca. 🙂 Am două bloguri pe WordPress, și nici unul dintre autentificare admin meu nu va da. Numai confuz merge pe căi greșite. Cu toate acestea, htaccess'om și alte facilități nu dispreț.

Trebuie sa va logati admin CSS etaleaza, și de modul în care am, de asemenea, 🙂

w = responsabil verifica:

Blog / autor / admin /

și dacă o astfel de pagină nu este eroarea 404, și dacă există?

Wp-admin protejate în .htaccess, și wp-login.php ce unii nu,

a pus pe apărarea lui, de asemenea!

Securitatea nu este o mulțime de (uneori)? 🙂

Și eu, de asemenea, nu se conectează admin 🙂 Și dacă apelați script-ul cu opțiunea:

moy.vordpress.ru / autor / admin /

vor fi 404, iar în cazul în care apelul este la conectare reală, acesta va redirecționa către principalele 🙁

Pe scurt, am NAVOL din nou pal 🙂

Din nou, aveți nevoie pentru a repara?

Poate, de asemenea, trimite în căutare, utilizatorii atent, toată lumea. în general, 🙂

Doar suna dacă ai .ru / autorul / admin / setări, apoi primește un script de căutare

și dacă, de exemplu, .com / autor / admin1 / eroare 404.

Despre ce se poate vorbi?

Vă mulțumesc pentru compliment. 🙂 mod, în cazul în care un particular Excel, este posibil să se înregistreze versiunea fals. Și totuși, am dat peste un articol interesant despre „modul de a ascunde sub Wordpress Bitrix“. Aici: httr: //alexvolkov.ru/how_to_hide_you_are_using_wordpress.html Cu toate acestea, până în prezent, nu am de gând să plec, dar a luat act - poate veni la îndemână.

Sunt de acord că nu este întotdeauna necesar să se depășească [domeniul de aplicare al] bun simț)

Și, în opinia mea, cineva sus a spus că securitatea nu se întâmplă de mult. 🙂 Dar da, ce zici de bun simț, sunt de acord. Și apoi, dacă este prea multă energie este cheltuit pe securitate, care va scrie conținutul blog?

În mod specific pentru WordPress, principala garanție a securității poate fi numai:

actualizarea periodică a motorului, și plug-in-uri.

Și plug-in-uri, mai putin este mai bine.

Protect wp-admin și wp-login.php .htaccess fișier personal nu mă deranjează.

O mulțime de securitate și nu poate fi, mult depinde de nivelul și disponibilitatea de timp (gratuit), testarea unei resurse web 😉

Adaugă linie în htaccess - nici un efect. Nimic nu sa schimbat ((

acest câmp afișează porecla, dar atunci când fac clic pe un link, ca o ramură a fost deschis în fața mea, pe care nu am mai suspect:

Igor, mulțumesc pentru 5 cenți în subiectul articolului. Despre wp_users și câmpuri de masă idee user_nicename alfabetizați, eu, de asemenea, ea susține, și eu recomand, în orice caz, în cazul în care testul de blog-wpscan m în cazul unei logare redirecționa tot exact vizibile. Dar, cu modificarea valorii în câmpul user_nicename nr! Doar 😉 toate mâinile nu ajung să-l menționeze în articol.

Ce spun ascunde link-