Configurarea vpn IPSec cisco

IPsec - Conceptul de criptare a datelor include tehnologia și protocoale care să permită punerea în aplicare a acestei sarcini asupra echipamentului sistemelor Cisco.

Configurarea VPN IPsec pe router Cisco, va fi capabil să transmită informații pe canalul privat, criptat. De altfel, VPN - una dintre tehnologia de bază, care este utilizat pentru a asigura confidențialitatea datelor transmise. Dar ne lăsa în ordine.

Rețea privată virtuală VPN

rețea virtuală privată - VPN reprezintă exact abrevierea. Toți cei care urmează să lucreze în domeniul securității și criptarea informațiilor în rețelele de astăzi, trebuie să cunoască și să înțeleagă principiul de lucru al acestei tehnologii.

Esența ei este de a crea un canal virtual, bazat pe rețeaua publică, care ar fi utilizate pentru transmiterea de date, și să îndeplinească toți parametrii de siguranță necesare, similare cu acești indicatori, cu un canal de comunicație dedicat.

Pentru început, să vedem ce punerea în aplicare a acestei tehnologii, sunt:

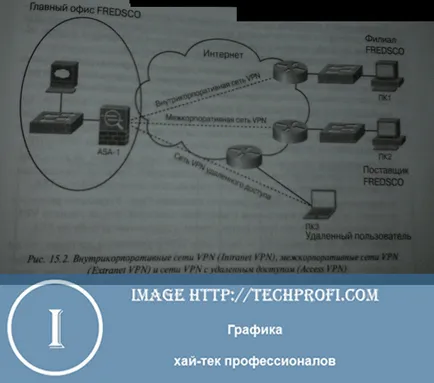

- Intra-VPN rețea - în cazul în care unul geografic companii segmente de rețea sunt aranjate într-o anumită distanță unul de altul, pentru a le conecta folosind un singur canal VPN - o conexiune criptată între două segmente.

- Inter-companie de rețea VPN - în cazul în care diferite organizații au nevoie de a face schimb de informații între rețelele lor creează un canal VPN.

- Acces de la distanță VPN-rețele - date de tip canal virtual este utilizat atunci când aveți nevoie pentru a conecta un singur calculator (de obicei, acasă), în rețeaua corporativă de ansamblu.

Toate cele trei tipuri de conexiuni VPN sunt prezentate în figura de mai jos:

Ceea ce este necesar pentru a construi o rețea VPN

Dacă avem nevoie pentru a conecta două segmente de rețea printr-un tunel criptat VPN, atunci avem nevoie de două routere Cisco Systems, cu carduri de expansiune respective și versiunea software a ios. Pur și simplu pune - avem nevoie de două routere care se pot ocupa de tehnologii VPN și IPSec. Folosindu-le, vom crea și configura un canal criptat, realizând astfel transferul securizat de date între două segmente de rețea.

În acest caz, dacă dorim să creați o conexiune VPN privată pentru a conecta computerul acasă la rețeaua corporativă, avem nevoie de un software client VPN. Este necesar să se înceapă, adaptați în consecință, și să-l utilizați pentru a vă conecta la rețeaua companiei. Acesta, la rândul său, trebuie să fie configurat corect router.

VPN, IPsec-

tehnologie de securitate Ip - transmiterea securizată a datelor de protocol IP sau prescurtat IPsec, include un set de protocoale și standarde, care sunt folosite pentru a proteja datele transmise. Pentru a crea un canal criptat VPN, vom selecta tehnologia IPsec corespunzătoare, iar ieșirea este o conexiune securizată.

Să ne uităm la componentele principale.

Criptarea în IPsec

Baza procesului în tehnologia de criptare IPsec bazată pe utilizarea unor formule matematice și algoritmi. De fapt, pentru a le explica în detaliu nu este necesar, doar trebuie să înțeleagă modul în care acestea funcționează. Schematic, se pare ca acest lucru:

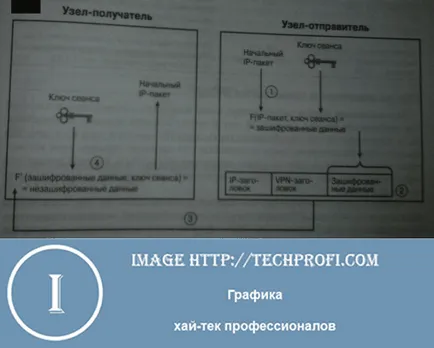

Să vedem ce măsuri de criptare este afișată:

- Pasul 1 - are o rețea VPN. Un dispozitiv care trimite datele utilizează o formulă pentru criptare, înlocuind în ea cheia de criptare și toate datele necesare

- Pasul 2 - datele care au fost criptate, pentru a preveni un nou pachet IP, care conține toate datele necesare pentru transferul printr-un canal VPN

- Etapa 3 - Acest pachet este trimis printr-o conexiune securizată

- Pasul 4 - bazat pe dispozitivul de criptare ale destinatarului formula selectat decodifică datele primite și le pot folosi în alte scopuri

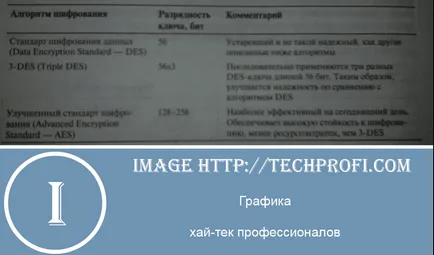

Aceste etape sunt universale, singura diferență este în algoritmii de criptare utilizate:

Transmisia în cheile de criptare IPsec

În acest moment, pentru schimbul de chei de criptare între dispozitive cisco, folosind Diffie-Hellman - DH. Pe baza acestui algoritm, cele două dispozitive între care un tunel VPN securizat de configurare, generat dinamic cheile de criptare, și le transmite prin rețea.

Parametrul principal al algoritmului, cheie în biți bit.

- DH-1 algoritm - cheie 768 biți

- DH-2 algoritm - 1024 biți cheie

- DH-3 algoritm - 1536 biți cheie

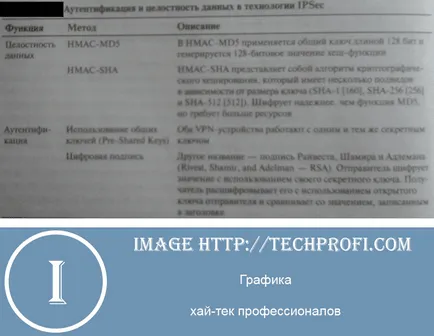

Integritatea datelor și procesul de autentificare în IPsec

Pentru a trece de autentificare, dispozitivul calculează numărul unic de expeditor mic, în funcție de anumite formule matematice. Rezultatul este numit un cod hash care este plasat în pachetul transmis criptat. Dispozitivul destinatar, la rândul său, decriptează pachetul, și compară codul hash. Dacă este adevărat, atunci a existat o expediție de locații de încredere, iar datele sunt corecte și de încredere.

IPSec VPN de configurare tunel pe router CISCO

Să încercăm să configurați o rețea VPN pe router.

Configurarea Politica ISAKMP

Router-primer (config) permit isakmp #crypto

Router-primer (config) #crypto politica isakmp 110

Router-primer (config-isakmp) #authentication pre-parts

Router-primer (config-isakmp) 3DES #encryption

Router-primer (config-isakmp) #group 2

Router-primer (config-isakmp) md5 #hash

Router-primer (config-isakmp) #lifetime 36000

cheie pre-partajată

Setarea cheilor de criptare

Router-primer (config) #crypto adresa isakmp parola cheie 192.168.10.10 0

Dispozitivul de transmitere emite parametrii de criptare și le compară cu destinatarul, și inițiază o conexiune la coincidență.

transforma set

Configurarea IPsec set transformatei

Router-primer (config) #crypto ipsec transforma-set SNRS esp-des

Router-primer (CFG-cripto-trans) tunel #mode

Router-primer #end (CFG-cripto-trans)

Harta Crypto

Configurarea hărții cripto

Router-primer (config) #crypto map-SNRS MAP 10 ipsec-isakmp

Router-primer (config-cripto-harta) Adresa #match 101

Router-primer (config-cripto-map) #set transformatei-set SNRS

Router-primer (config-cripto-harta) #set la egal la egal 192.168.10.10

și includeți-l pe interfața

Router-primer (config-if) #crypto map-MAP SNRS

Liste de control al accesului

Router-primer (config) #ip lista de acces extins 101

Router-primer (config-ext-nacl) #permit IP 192.168.1.0 192.168.9.0 0.0.0.255 0.0.0.255

concluzie

Asigurarea integrității și securității datelor transmise - o sarcină foarte responsabil. Trebuie să cunoască și să înțeleagă cele mai recente tehnologii și de funcționare principiile procesului. Această cunoaștere vă va ajuta să creați o conexiune de rețea securizată, folosind echipamentul adecvat.

recomandările noastre

Dacă ați început să vizionați zgomotul exterior de la unitatea de sistem, este merită verificat, acesta poate fi hard disk zgomotos

În cazul în care computerul se blochează brusc, analiza mesajul de eroare. Acest lucru va ajuta să vă chestii - ecran albastru de deces

Se întâmplă că, ca urmare a unei infecții virale, a pierdut toate comenzile rapide de pe desktop