Configurarea serverului cisco de control al accesului (acs) - l-l e ușor

Bună ziua.

In postul anterior, vom fi instalat ACS versiunea 4.0 și actualizat la versiunea 4.1.4. Astăzi, propun să continue munca noastră și de a începe setarea serverului de control al accesului ca server TACACS +. De asemenea, adăugați primul dispozitiv pentru autentificarea cu ACS.

Vrei, invita o pisică ...

Mergem la server și a alerga ACS. Ar trebui să deschidă fereastra principală. Dacă aveți probleme atunci când deschideți pagina (nu deschideți elementele de pagină care nu se deschid), apoi verificați dacă Java instalat. Ar trebui să fie :).

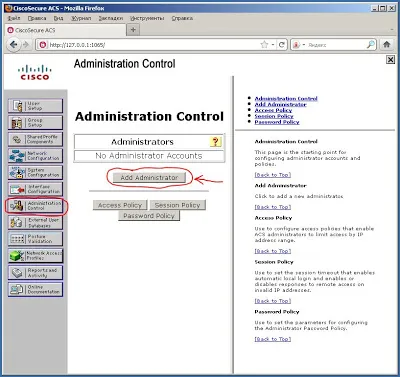

Deci, vom continua. Meniu pe dreapta vederea. Pentru a începe, să creați un cont pentru administratorul ACS (acesta va avea nevoie pentru a putea urca pe server ACS prin interfața web a rețelei și nu la nivel local). Pentru a face acest lucru, du-te la tab-ul «Administrare control»:

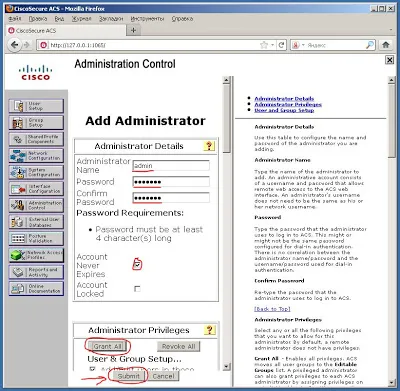

Apoi vom adăuga un nou administrator, da o parolă, face un semn, că parola nu va expira niciodată. Mai mult, dacă doriți să dea drepturi de administrator la orice configurație a ACS, apoi faceți clic pe «Grant toate». Dacă trebuie să împartă drepturile între mai mulți administratori pentru fiecare dintre ei va trebui să selectați regula dorită. Apoi apăsați «Trimite» și a creat de către administratorul ar trebui să apară în listă.

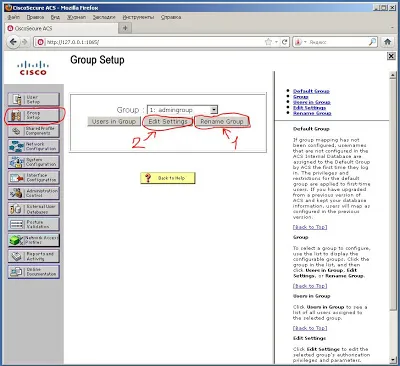

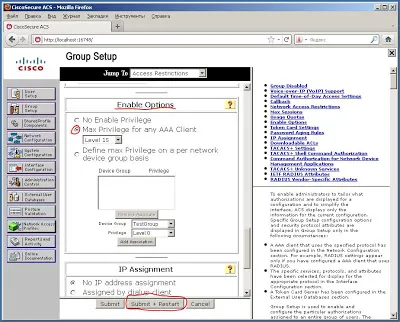

Apoi, creați un nou grup pentru viitorii utilizatori (deși nimeni nu interzice să utilizeze implicit Group). Du-te la fila «Grupa Setare»:

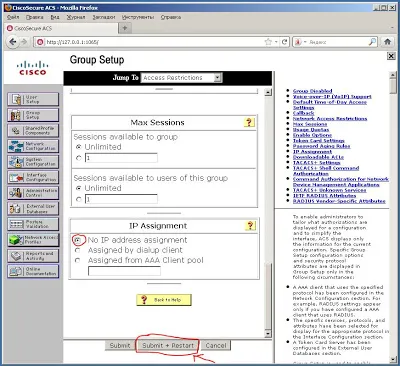

Opțiunile sunt de mai sus pentru a restricționa accesul la grup în funcție de diferite criterii. Nu avem nevoie să le schimbe, așa că lăsați implicit. Setări grup de modificări necesită o repornire ACS, astfel încât să faceți clic pe butonul «Trimite + Repornire».

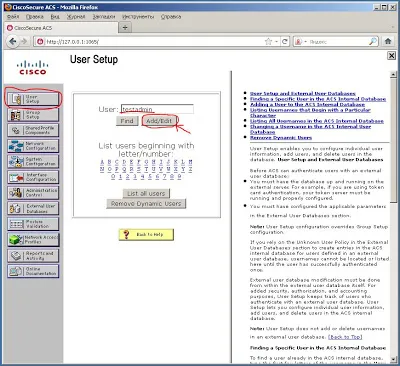

Grupul a creat, accesați fila «User Setup» pentru a crea primul utilizator:

Prevede un nume și faceți clic pe «Add / Edit».

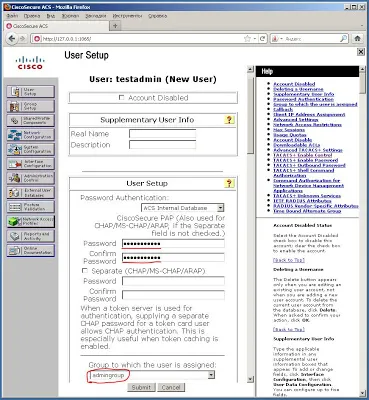

În proprietățile utilizatorului dau o parolă cu care se va autentifica cu dispozitivul și să definească unui grup creat anterior. Faceți clic pe «Trimite».

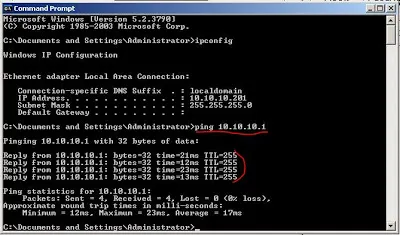

Acum trebuie să adăugați primul client AAA (comutator sau ruter) de pe ACS. Pentru aceasta, mai întâi vom aranja rețeaua dintre dispozitiv și disponibilitatea ACS. Aici este un sistem de mic:

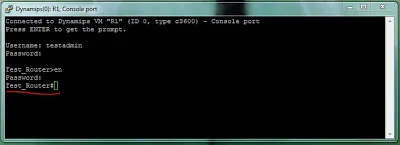

R1> ro

R1 # conf t

R1 (config) Test_Router #hostname

Test_Router (config) #int fa 0/0

Test_Router adresa (config-if) #ip 10.10.10.1 255.255.255.0

Test_Router (config-if) închidere #No

Test_Router (config-if) #exit

Test_Router (config) #service parola-criptare

Test_Router (config) #exit

Test_Router # wr

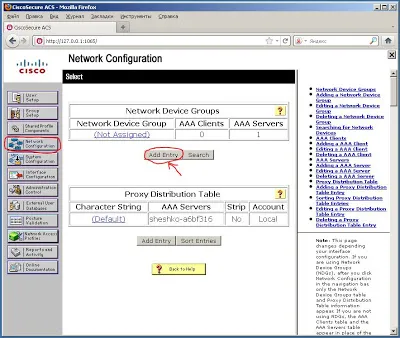

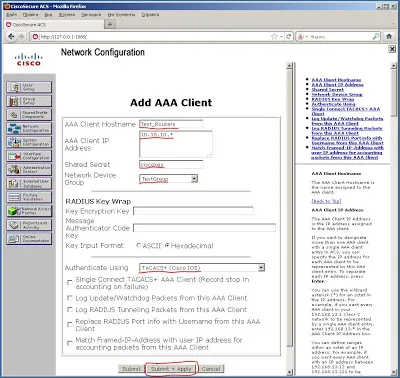

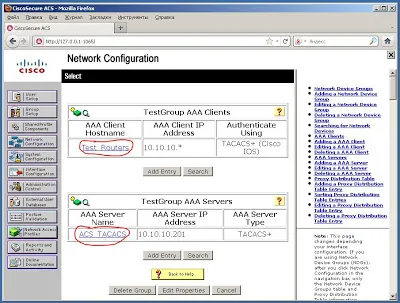

Disponibilitatea rețelei este prezent, continuați să adăugați la client la ACS. Du-te la tab-ul «Rețea de configurare»:

Faceți clic pe «Adăugare intrare».

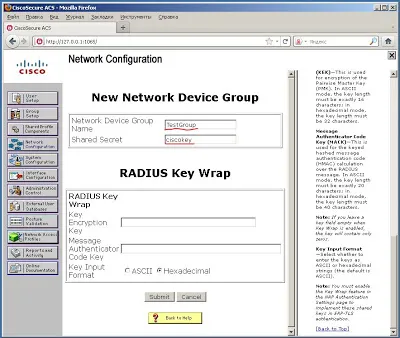

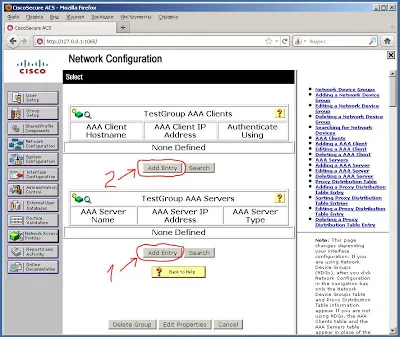

Se specifică numele grupului și tasta. Faceți clic pe «Trimite» și apoi faceți clic pe grupul nou creat în listă. Urmează să se deschidă fereastra de mai jos:

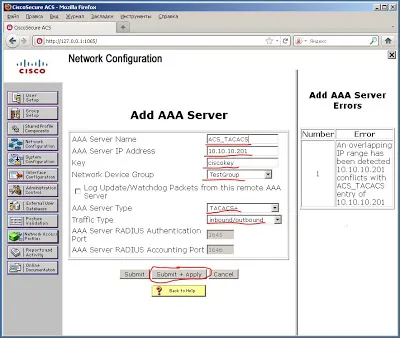

La început, adăugați un server. Apăsați 1.

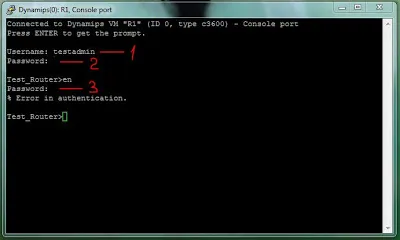

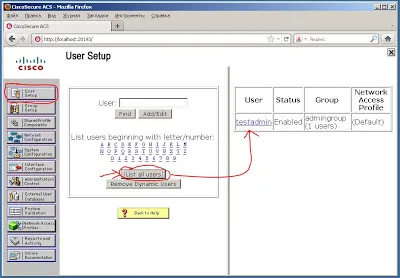

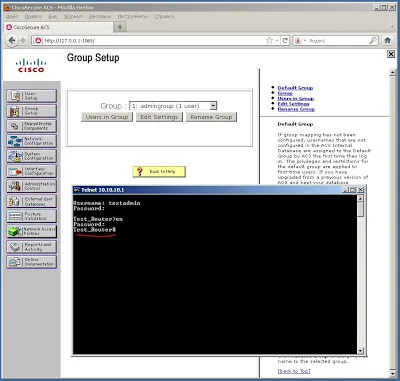

Deci, ce avem :). 1 - Introduceți numele de utilizator, 2 - introduceți parola (introdusă pe ACS), 3 - să încerce să meargă la modul privilegiat și ... nu putem. Dar problema este cunoscută :). Du-te înapoi la serverul ACS și du-te în proprietățile noastre de utilizare ( «User Setup» - «Lista tuturor utilizatorilor» - «utilizatorul nostru"):

Noi mergem la proprietatile (click pe ea):

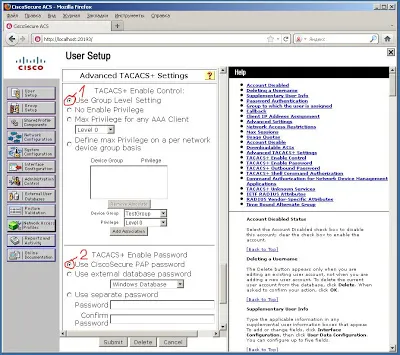

Găsim și marcați elementele (cu excepția cazului în notat) 1 - utilizați setările pentru grup, și 2 - să utilizeze parola de utilizator de bază. Faceți clic pe «Trimite». În continuare, vom merge la proprietățile grupului nostru ( «Group Setup» - «admingroup» - «Editați setările»). acest lucru este ceea ce găsim în proprietățile:

În acest moment ( «Activare Opțiuni») se pot distinge parametri de acces la diferitele comenzi de pe dispozitiv pentru fiecare grup de utilizatori. Selectați maxim nivel de privilegii și apăsați «Trimite + Repornire».

Acum, ne întoarcem la dispozitivul nostru și să încerce să-l acceseze pe consola:

Totul sa dovedit. Acum, pentru telnet:

De asemenea, funcționează :). Felicitări.

Așa că am creat dispozitivul de autentificare prin intermediul Access Control Server. Pentru a adăuga alte dispozitive suficient de configurare TACACS + pe switch-uri și routere, precum și orice producător (care sprijină TACACS +). Principalul lucru este că acestea se încadrează în rețea, este înregistrată în parametrul Client AAA (deși nimic nu împiedică să mai adaug câteva rețele :)).

ACS este foarte convenabil dacă aveți un număr mare de dispozitive de rețea. Este posibil să se configureze o mulțime de lucruri interesante. Pornind de la legarea bazei de utilizatori pentru Active Directory, certificat de utilizare, e-Token-uri pentru exploatarea forestieră a fiecărei comenzi, făcută de un administrator. Dar asta este o altă poveste și scriere de resurse pentru posturi noi si interesante :).

Asta încheie acest post. Ca întotdeauna, sper că a fost pentru tine interesant, util și adecvat pentru utilizarea în practică.

Aștept cu nerăbdare să vă în următorul post.

Cu stimă, Ant0ni0n