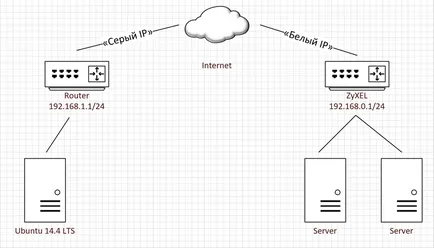

Conectarea la un router ZYXEL la distanță pentru VPN IPSec prin strongswan pe 14lts fără cap Ubuntu,

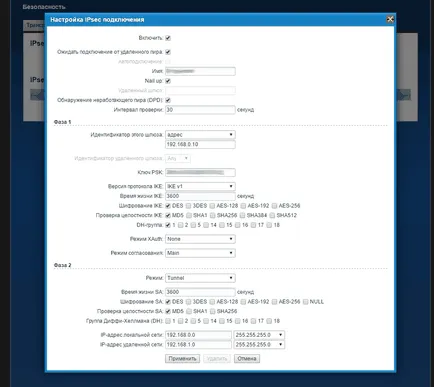

Setările serverului IPsec pe ZYXEL conform recomandărilor ZyXEL. Puteți utiliza criptarea canalului îmbunătățită.

Rămâne IPsec VPN. implementare IPsec pentru ZyXEL nu este cea mai modernă, dar este de lucru. Dacă vom compara IPsec și PPTP în ceea ce privește configurația, primul despre un cuplu de ordine de mărime mai dificilă. Dar, datorită articolul din Baza de cunoștințe pe site-ul producătorului router pentru a face acest lucru foarte proces este posibil, chiar și fără prea multă înțelegere a ceea ce este configurat acolo. În același timp, articolul conține informații cu privire la capacitățile clientului din setările Windows cu utilizarea de aplicații și drivere Chițcanul. Și în această ordine, am recomanda pentru a efectua setarea. În primul rând, ne-am înființat un server pe router, și apoi instalați driverul scorpiei pe mașină pe bază de Windows pentru a verifica performanța VPN-canal. Scorpie scapa de durere și pentru a verifica performanța conexiunii în cel mai simplu mod.

Următorul pas este de a face o încercare de a configura partea de client pe serverul nostru sub Ubuntu. În mod ideal, aș dori să încerc să utilizeze toate același pachet de scorpiei, deoarece el este de asemenea disponibil pentru Linux. Dar aici ne așteptăm prima dezamăgire, pachetul Chițcanul funcționează numai pe Linux cu un desktop. Și am folosit un sistem fără un monitor, și în consecință, fără nici un fel de desktop la toate. Ei bine, nu am nevoie de el pe server, doar resursele suplimentare sunt consumate.

Scorpie în acest caz - nu este o opțiune. Dar Linux este Linux-lea și pentru el alternativele disponibile. cel puțin pentru utilizatori și disponibile OpenSwan StrongSwan At. Alegerea mea a căzut pe StrongSwan. Proiectul a încurajat o documentație detaliată și clară, cu multe exemple și alte facilități mici, dar medii. Mai mult decât atât, StrongSwan incluse deja în standardul Ubuntu depozit de pachete, în plus există o versiune pentru sistemul Android. Privind în perspectivă, vreau să se constate că versiunea StrongSwan reală pentru Android și nu a reușit să se conecteze la ZyXEL IPsec, deoarece StrongSwan pentru Android nu acceptă criptarea de obicei expresia de acces (PSK), iar versiunea pe ZyXEL oferă alte opțiuni.

După instalarea pachetului StrongSwan în Ubuntu este necesar să-l configurați. Pentru a vă conecta la ZyXEL necesare pentru a corecta toate două fișiere. În primul rând /etc/ipsec.conf conține setări pentru a se conecta la server, iar a doua /etc/ipsec.secrets.

Să începem cu ipsec.secrets. În acest fișier, specifică faptul că aceeași expresie de acces (PSK), pe care am instalat pe ZyXEL. Deoarece una și aceeași expresie de acces utilizat pentru criptarea datelor transmise în ambele direcții, registrul poate fi aproximativ după cum urmează:

Atunci când introduceți o linie din fișier, este necesar să se respecte cu strictețe lacunele și de a folosi mărcile corecte de preț pentru PSK. Pe partea stângă, prin golul specifică identitatea clientului (în termeni StrongSwan este lăsat, «la stânga») și server (dreapta, «dreapta»). Sami ID-urile specificate în fișierul ipsec.conf. De fapt, fișierul ipsec.conf suficient pentru a specifica următoarele setări (în exact același mod în care sunt specificate în setările de server pe ZyXEL):

Nu voi picta toți acești parametri, cititorul curios va fi în măsură să vă familiarizați cu ele. Ma concentrez pe cele mai critice. Parametrul Ike specifică metoda de criptare, de fapt DES, MD5 integritatea pachetului format de verificare și de tip DH-grup (în cazul nostru este 1, deci modp768). Parametrul rightsubnet întreba în mod diferit de modul în care este configurat pe server. Folosit pe 192.168.0.0 server cu masca 255.255.255.0, dar setarea StrongSwan folosește „orice“ rețea 0.0.0.0/24. De ce? punerea în aplicare a IPsec, există mai multe, și de multe ori acestea nu sunt destul de compatibile între ele, deoarece are un mecanism de Cisco Unity și informații de subrețea este trecut pe partea greșită în timpul stabilirii tunelului, iar celălalt mecanism este absent. Și noi trebuie să ieșim. Dacă setați parametrul la rightsubnet 192.168.0.0/24 așa cum este definit pe server atunci când încercați să vă conectați la client la server, tunelul nu va fi creat cu un invalid_id_information eroare.

Ce urmează? Și apoi puteți configura de rutare la rețeaua locală a clientului. Pentru a face acest lucru, trebuie să configurați rutarea de pachete pe server Ubuntu pe router și „stânga“ a rețelei locale. Rutare în rețea „dreapta“, înființat la configurarea serverului ZuXEL IPsec. Și când în rețea „stânga“, a seta router-ul ZyXEL, puteți face viața mai ușoară și să configurați porțiunea de client direct la router. Instrucțiuni detaliate de instalare sunt disponibile în baza de date de cunoștințe ZyXEL.

O mică notă despre setările routerului în legătură cu trecerea prin NAT. Tehnologia NAT-T este conceput tocmai pentru a trece pachetele IPsec prin firewall router. Dar, judecând după comentarii ale unor utilizatori NAT-T poate împiedica doar trecerea pachetelor IPsec prin firewall router. Și dacă ați încercat deja toate setările, dar nu au fost în măsură să se conecteze la client la serverul IPsec la distanță, ar trebui să joace cu setările routerului NAT-T. În cazul în care este activat - dezactiva, și dacă este dezactivată, respectiv - activați.

Descarcă cărțile mele

- Patch-ul (inclusiv versiunea audio)

- expediție etnografică

- mușca

- În ziua în care a încetat să mai existe

- Istoricul Koli Trubochkina. Improbabile, dar este posibil

- Istoria Lev Davidovich, improbabil, dar este posibil

- Istoria Natalia Verevochkin - improbabil, dar este posibil

- Sfârșitul energiei veșnice

- Evreii în planul

- vis descendentă

- Cea mai extremă vest

În curând un blog

În timp ce este planificat nimic.