Combaterea rootkit (rootkit) în GUN

Bună ziua, dragi prieteni, cunoscuți, cititori, fanii și alte personalități.

Dacă te uiți la titlu, ceva într-adevăr iese în evidență în prima parte a titlului cuvânt rootkit. - o rădăcină. ceea ce indică în mod clar că termenul are originea în Unix mondială -Computer. Cine este rădăcina pe GNU / Linux, ne-am descris aici.

Găsiți și eliminați rootkit-uri în Linux [rkhunter]

Există mai multe instrumente de scanare pentru rootkit, care ajută să reziste cunoscute sau potențiale rootkit-urile pentru GNU / Linux. Un astfel de instrument este RootkitHunter abreviată rkhunter. Este foarte ușor de utilizat, utilitar care verifică computerele care rulează Unix (GNU / Linux) pentru rootkit-uri. Acesta este disponibil în toate GNU / Linux.

Rkhunter cu siguranță nu este instalat în mod implicit, dar este disponibil în depozite. Dacă dintr-o dată, indiferent de motiv, nu este acolo, atunci acesta poate fi întotdeauna găsite și descărcate de pe site-ul oficial al producătorului. mediu desktop rkhunter nu posedă, astfel că toate vor duce la îndeplinire. terminal și în mod necesar ca root (sudo - înlocuire root). Vei face acest lucru de la utilizatorii de Linux, astfel încât nimeni nu a fost frică de linia de comandă :).

Deci, pentru a începe să utilizați acest instrument, vom instala:

Singurul lucru pe care rkhunter nu se poate face - le șterge rootkituri. Dar este mai degrabă un plus decât un minus, deoarece instrumentul nu este perfect (de altfel, și nu toate programele antivirus sunt ideale). și poate fi chiar greșită și în mod fals a declanșat. Toate controalele scrise în fișierul / var / log / rkhunter / rkhunter .log. Despre ce să facă în cazul în care rkhunter indică încă vorbim un pic mai mic pentru fișierele suspecte. Între timp, ne întoarcem la munca ei.

Primul lucru de făcut după instalarea utilitarului - este de a actualiza și asigurați-vă că avem o versiune curentă (versiunea curentă de azi - 1.4.2):

sudo rkhunter --update (două cratime înainte de actualizarea necesară)

rkhunter --versioncheck

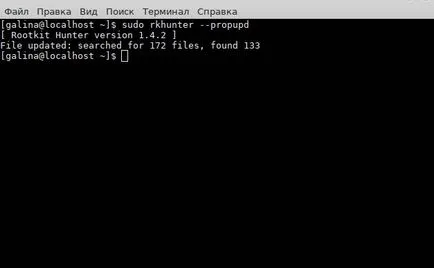

Iar a doua - odată ce am actualizat baza de date, apoi a schimbat fișierul utilitar de configurare (un fișier de configurare situate în / etc /rkhunter.conf) și trebuie să-i spun (spectacol) de program, au fost făcute aceste modificări la fișierul de configurare, astfel încât aceasta trebuie să ia imaginea ( mucegai, numesc ceea ce iti place) comanda:

rkhunter --propupd

Este în interesul dumneavoastră pentru a avea foc utilitatea mai puțin fals.

Puteți vedea pentru tine modul în care fișierele de sistem executabile hash sunt diferite sau nu diferite de valorile cunoscute conținute în baza de date. Pe o alta este numit - validarea semnăturilor pentru toate pachetele instalate.

Am verificat în acest fel:

Pentru distribuții bazate pe RPM pe echipa:

Pentru programul debian, dar astfel de distribuții debsums. În mod implicit, acest program nu este instalat pe sistem, este necesar să se stabilească:

sudo apt-get install debsums

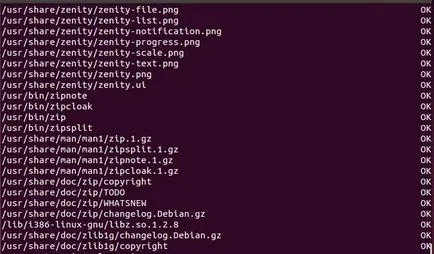

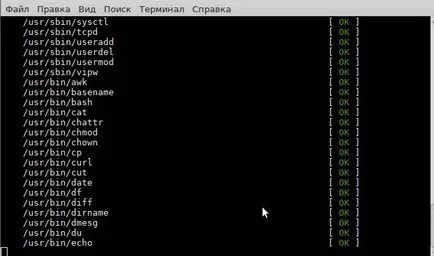

Indiferent de sistem nu ați fi setat de ieșire va fi aproximativ la fel:

(Dacă totul se spune „OK“, atunci orice modificare a fișierelor nu a avut loc).

Ei bine, suntem un pic distras. După instalare, efectuați o căutare pentru rootkit-uri (deși există o mare probabilitate ca suntem pur si simplu aceste rootkit-uri nu vor găsi, pentru motivul că acestea nu vor mai fi pe sistemul dumneavoastră)

sudo rkhunter -c sau

sudo rkhunter --check sau

sudo rkhunter -c enable toate --disable nici unul

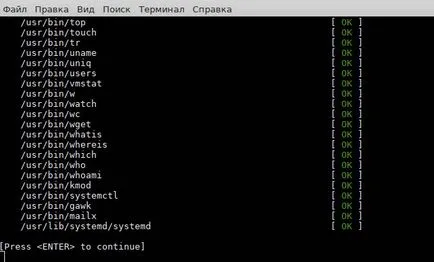

Testarea va avea loc în mai multe etape, cu mesaje de eroare pe fiecare punct al testului. Pur și simplu apăsați tasta Enter pentru a continua.

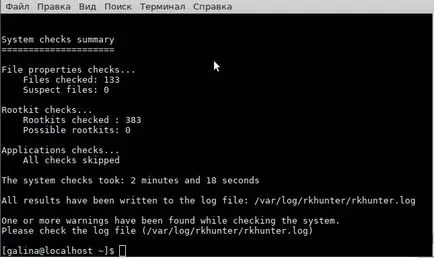

Și în final va indica lista generală - testarea informațiilor.

Dacă nu doriți să monitorizeze vizual progresul testului, puteți începe cu un -rwo cheie rkhunter, numai avertizări vor fi afișate în acest caz:

rkhunter -c --enable toate none --disable --rwo

Când scanarea este finalizată, rkhunter stochează rezultatul în /var/log/rkhunter/rkhunter.log

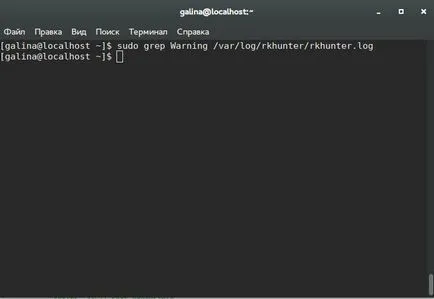

Puteți afișa un avertisment este emis după cum urmează.

sudo /var/log/rkhunter/rkhunter.log grep Avertizare

Dacă sunteți după introducerea acestei comenzi, îl vezi ..

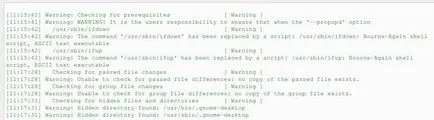

Acum, înapoi la ceea ce trebuie făcut în cazul în care rkhunter a raportat prezența unui rootkit sau afișează orice avertisment. În primul rând, trebuie să verificați dacă este o alarmă falsă sau nu.

Alertele poate fi declanșat pur și simplu prin faptul că ați actualizat software-ul, sau să actualizeze sistemul în ansamblul său, ceea ce duce la setările de sistem de schimbare. Prin urmare, rulați rkhunter --propupd înainte de scanare este întotdeauna de dorit. În al doilea rând, trebuie să ne amintim că ați instalat „lumea interlopă“ în sistem.

De exemplu, poate reacționa la imprimanta specificată sau MFP. La urma urmei pe care le-ați stabilit deja în plus. De exemplu, un exemplu de rezultate fals pozitive (ultimele 2 linii, indică faptul că, după instalarea sistemului în directorul de origine au fost directoare ascunse că sistemul nu ar trebui să fie, și a fost instalat MFP):

Trebuie doar să te uiți în detaliu la fiecare cale (fișier) la care rkhunter „injuriile“. Dacă ceva cauzează o îndoială puternică aveți, trebuie să compare fișierele originale cu cele care se face referire rkhunter. Este un proces lung și laborios. Se pune mașina virtuală, care a scris axa pur și deschidere alternativ cu fișiere pe osie curate pe care le compară cu cele care sunt discutabile. Încă o dată, că 99 la sută este o alarmă falsă.

Ei bine, dacă a scăzut de 1% și sunteți pe deplin încrezător că rootkit în sistem este așezat, puteți face următoarele:

Determinați care programul se aplică fișierul care au rkhunter și reinstalați programul

Dar dacă un rootkit blocat în nucleul sistemului, nu încercați să-l eliminați de acolo, dacă nu sunteți un expert de securitate, care este în măsură să calculeze toate mecanismul de vector de atac și calea de penetrare a unei anumite rootkit. În acest caz, soluția cea mai bună ar fi:

Deconectarea computerului de la rețea, transferul tuturor datelor valoroase cu acest sistem și reinstalării complet (pur și simplu nu face copii de rezervă ale fișierelor executabile, pentru că nu știu și nu poate verifica cu o garanție sută la sută că acestea sunt curate).

Într-un cuvânt, ceva de genul asta ..

Ei bine, ce altceva pot să spun în concluzie ..

- pentru a lipi textul ar trebui să apăsați i, atunci puteți introduce text

- pentru a elimina caracterul (e) să apese ESC, apoi tastați x

- să renunțe vi fără a salva necesitatea de a apăsa ESC, apoi tastați: q!

- pentru a salva și de ieșire ar trebui să apăsați ESC, apoi tastați: wq

Și acum ne asigurăm că avem locuri de muncă pentru cron. Introduceți următoarea comandă:

crontab -l

pentru un loc de muncă cron creat.

postfață

Acest lucru se poate pune capăt, ceea ce înseamnă că pe acest subiect de actualitate astăzi vom termina povestea noastră.

Stai cu proiectul, vă sunt întotdeauna binevenite aici;)

PS: Pentru existența acestui articol, datorită unui membru al echipei Pantera

Bună ziua tuturor.

Galina. pe Ubuntu 14.04 mea. gunoi orice transformă :(

după ce echipa --sudo apt-get install calculator rkhunter--. certau și a spus:

E: dpkg a fost întreruptă, trebuie să porniți manual «sudo dpkg --configure -a» pentru a rezolva problema.

Am făcut acest lucru. (Sistem de operare Linux prietenos :)) a fost apoi a cerut pentru a efectua

Echipa --sudo apt-get install rkhunter -

și în cele din urmă acest lucru este ceea ce se întâmplă:

E: Nu s-a putut obține acces la fișierul de blocare / var / cache / apt / archives / blocare - deschis (11: Resource temporar indisponibil)

E: Nu se poate bloca directorul / var / cache / apt / archives /

Proprietăți fișier cecuri.

Fișiere verificate: 135

Fișierele suspecte: 1

Rootkit cecuri.

Rootkit-uri verificate. 292

rootkit-uri posibile: 0

Aplicații cecuri.

Aplicații verificate: 2

aplicatii suspecte: 0

Sistemul verifică au luat: 3 minute și 17 secunde

Toate rezultatele au fost scrise în fișierul jurnal: /var/log/rkhunter.log

Unul sau mai multe avertismente au fost găsite în timp ce verificarea sistemului.

Vă rugăm să verificați fișierul jurnal (/var/log/rkhunter.log)

Nu știu. :) bun sau rău

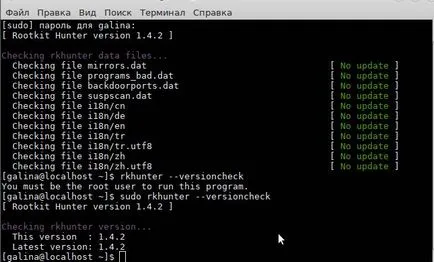

Salutări. Programul nu actualizat:

sudo rkhunter --versioncheck

[Rootkit Hunter versiunea 1.4.0]

Verificarea versiunii rkhunter.

Această versiune. 1.4.0

Cea mai recentă versiune: 1.4.2

Actualizare disponibilă

sudo rkhunter --update

[Rootkit Hunter versiunea 1.4.0]

Verificarea fișierelor de date rkhunter.

Verificarea mirrors.dat fișier [Nici o actualizare]

Verificarea programs_bad.dat fișier [Nici o actualizare]

Verificarea backdoorports.dat fișier [Nici o actualizare]

Verificarea suspscan.dat fișier [Nici o actualizare]

Verificarea i18n fișier / cn [Nici o actualizare]

Verificarea i18n fișier / de [Nici o actualizare]

Verificarea i18n fișier / ro [Nici o actualizare]

Verificarea fișier i18n / tr [Nici o actualizare]

Verificarea fișier i18n / tr.utf8 [Nici o actualizare]

Verificarea i18n fișier / zh [Nici o actualizare]

Verificarea fișier i18n / zh.utf8 [Nici o actualizare]

și ca rezultat rămâne Rootkit Hunter versiunea 1.4.0