Calmar control acces configurare și de a optimiza memoria cache

Dacă aveți nevoie pentru a furniza servicii de acces de cooperare la mai mulți utilizatori cu posibilitatea de a cache de trafic, primul cred că de server proxy Squid cache. Aceasta este o soluție foarte flexibilă, care este utilizat în birouri mici, cu mai mulți utilizatori și rețele corporative cu topologie complexă. Vă sugerez să înțeleagă cum să configurați caracteristicile cele mai populare calmari - control acces și de lucru cu memoria cache.

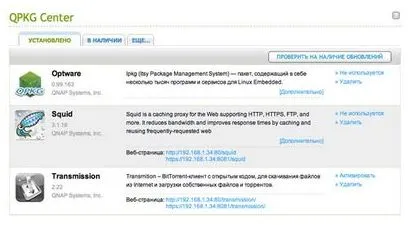

instalarea Calmar

La început, câteva cuvinte despre Squid pentru incepatori. Squid (www.squid-cache.org) - aplicație care permite organizarea unui server proxy / cache pentru HTTP, FTP și alte protocoale de favorit.

Acesta funcționează cu conexiuni securizate TLS / SSL, caching DNS, poate fi punerea în aplicare a proxy-ului Squid ca transparent sau invers. Distribuit sub GNU GPL. Acesta funcționează în toate versiunile sistemelor Unix - GNU / Linux, * BSD, Mac OS X, SunOS / Solaris, și altele.

Există o versiune pentru Windows.

De exemplu, voi folosi Ubuntu, dar toate vorbit se aplică tuturor celorlalte distribuții sau sisteme de operare. nu de numărare caracteristicile instalației într-o decizie specifică. Aș dori, de asemenea, să rețineți că astăzi este în curs de dezvoltare în paralel două ramuri: 2-x si 3-x.

Depozitul Ubuntu 6.06 LTS Dapper Drake este pachetul cu o versiune de Squid 2.5, acesta din urmă 7.10 - 2.6.14. Ca arhive Ubuntu din Festy Fawn (7.04) există pachete cu a treia versiune a Squid. Se spune despre diferențele de aici. Instalarea Squid în Ubuntu, în general, este simplu:

$ Sudo apt-get install calmar calmar-comună sau Calamar 3:

$ Sudo apt-get install squid3 squid3-comună

După instalarea Squid va rula cu setările implicite.

Uneori, apare o eroare în timpul procesului de pornire:

FATAL: Nu s-a putut determina numele de gazdă complet calificat. Vă rugăm să setați „visible_hostname“

$ Sudo grep -v «^ #» /etc/squid/squid.conf | -e sed '/ ^ $ / d'

format standard squid.conf pentru Unix, indiferent de înregistrare este format din linii de forma:

O astfel de partiție pur arbitrară și poate înregistra proprietățile lor în cel puțin un loc fișierul, trebuie doar să fie clar. Poate fi un fișier extern cu opțiunile de conectare folosind includ.

Singurul lucru pe care trebuie păstrate în minte - instalația utilizată în ordinea priorității. După instalare în / usr / share / doc / calmar vor găsi fișierele de configurare de documentare și de exemplu.

Pentru a începe cu rula Squid, eliminarea erorilor indicate mai sus. Este plasat în fișierul cu numele unui server Squid linie, nu trebuie să se potrivească cu DNS:

Start $ Sudo /etc/init.d/squid

În setările implicite SQUID ascultă pentru mesajele primite pe portul 3128. Dacă este necesar, un alt port poate fi specificat în parametrul http_port. Verificați prin tastarea „-ant netstat | grep 3128 „dacă acest port ascultă.

Dacă totul merge bine, ne-am înființat browser-ul Web pentru a utiliza un server proxy, și acces la Internet. Dar acum ea poate fi localhost numai. Când încercați să vă conectați la un alt calculator din rețea, obținem:

$ Sudo pisica /var/log/squid/access.log | grep 192.168.0.10

La Internet ar putea obține alți utilizatori de rețea, trebuie să setați permisiunile corespunzătoare folosind control al accesului.

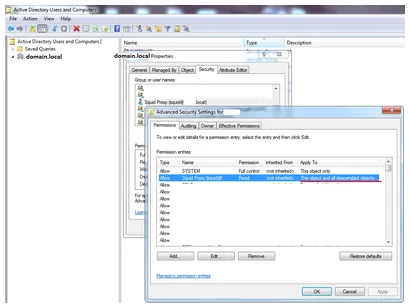

Configurarea accesului

În cazul în care computerul are un anumit număr de interfețe, schimbarea opțiunii http_port va limita accesul la numai rețeaua internă Squid:

acl localnet src 192.168.0.0/24 172.16.0.0/12

acl localnet src 192.168.1.1

A doua linie - numele noii liste de acces. Variabilele sunt sensibile la caz, dar folosind opțiunea „ACL -I“, puteți schimba acest comportament. Acum, acest lucru nu este necesar, un pic mai departe pentru a arăta cum.

acl work_hours timp M W T F T 9: 00-18: 00

acl SSL_ports portuare 40 Patru sute trei 563873

acl Safe_ports portuare 21 patru sute optzeci și trei de 40 563 1,025-65535

acl toate 0.0.0.0/0.0.0.0 src

http_access permite | [!] neagă nazvanie_ACL

Semn de exclamație inversează valoarea listei, cu alte cuvinte, suna ca „totul în afară.“ Regula implicită este utilizat:

http_access neagă toate

http_access permit localnet

http_access neagă! Safe_ports

http_access neagă! SSL_ports

Salvați rezultatul și reporniți Squid:

$ Sudo /etc/init.d/squid repornire

Și verificați. Dacă totul este în regulă, merge mai departe. Nu pentru a reconstrui sistemul client este mai ușor de utilizat iptables:

iptables -t nat -A PREROUTING -i eth1 -p tcp -m tcp -dport Optzeci -j DNAT -sa-destinație 192.168.0.1:3128

iptables -t nat -A PREROUTING -i eth0 -p tcp -m tcp -dport Optzeci -j redirecționeze -sa-porturi 3128

Un alt exemplu, avem nevoie de calculatoare pentru specifice IP poate fi conectat numai în timpul orelor de lucru. Fără probleme:

acl workip src 192.168.1.100 192.168.1.200-192.168.1.210

http_access neagă! work_hours workip

O puteți picta o regulă la două pentru a face mai ușor de citit:

http_access permit work_hours workip

http_access neagă workip

bannere tăiate și site-uri web

Am găsit un articol vechi cu privire la drepturile de acces, înțeleg în acest moment, există ACL și așa mai departe, deci trebuie să ia unele dintre principiile de filtrare, dar încă nou cred util. fișiere în Linux. IME

Este timpul să vorbim despre mop care vin nou. Se merge în prezent pe dostupa.I drepturi ca te așezi la lucrul cu calculatorul nu este într-un caz fit distruge printsipial.