Acces de la distanță și de hacking computerele din rețea prin intermediul PowerShell - powerpreter și nishang 0

Powerpreter conține funcționalitate Pivot. Ea se bazează pe PowerShell Remoting, care este tot ceea ce se poate face prin intermediul Pivot, se poate face cu ajutorul Invoke-comandă. De fapt, Pivot este doar un înveliș pentru Invoke-comandă.

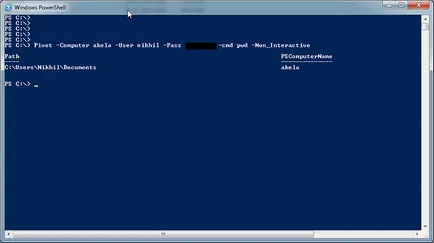

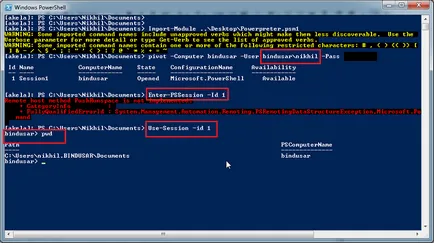

Să ne uităm la procedura de obținere a unui control de la distanță (Pivot) pe o singură mașină.

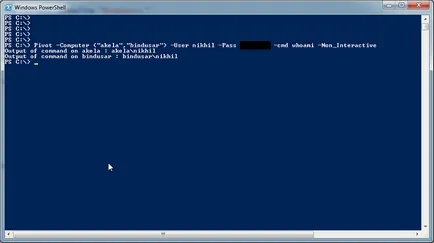

Putem face acest lucru pentru mai multe mașini. Să vedem rezultatul unei Pivot'a non-interactiv pe mai multe mașini.

Simplu și convenabil, nu-i așa?

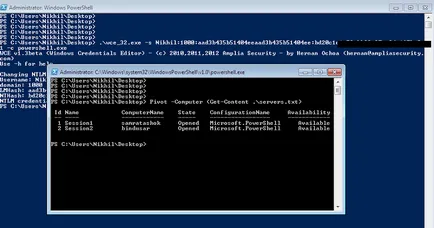

Modul non-interactiv este, desigur, bine, dar nu se compara cu interactiv. Să vedem cum accesarea interactivă prin intermediul PowerShell EVC-a generat (folosind hash parola).

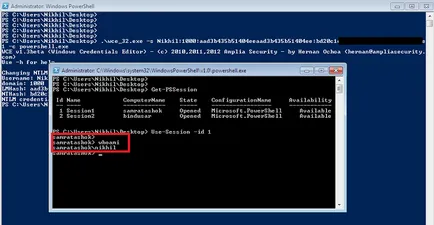

Excelent! Avem două sesiuni. Putem folosi cmdletul Get-PSSession pentru a le afișa. Pentru a interacționa cu sesiunea folosind funcția de powerpreter'a Utilizare sesiune

Pentru a comunica, putem folosi cmdlet built-in Enter-PSSession. Se pune întrebarea, de ce folosim diferite funcții pentru a efectua acțiuni similare? Acest lucru se întâmplă atunci când există o încercare de apel la Enter-PSSession de la o sesiune de powerpreter'a la distanță.

Lucruri de reținut în exemplul anterior:

- Când se folosește Pivot de la o mașină de la distanță, ar trebui să utilizați acreditările în formă de „nume de computer \ nume de utilizator“

- Când încercați să apelați Enter-PSSession de la o sesiune la distanță, eroarea a fost primit, AFAIK nu este acceptată.

- Utilizați-sesiune, dar lucrări!

De ce este de lucru Folosiți-sesiune?

Funcția Utilizați-Session

<

<#

.PREZENTARE

Funcția care poate fi utilizată pentru a interacționa cu sesiunea de la distanță, creat cu pivot.

DESCRIERE

Această funcționalitate vă permite să interacționeze cu sesiunea care a fost creat de pivot. Pentru o listă de sesiuni create prin utilizarea Pivot Get-PSSSession.

.parametru id

Sesiunea ID-ul, care trebuie să interacționeze.

.EXEMPLU

PS> Utilizați-Session -id

în timp ce ($ cmd -ne "ieșire")

<

$ Sess = Get-PSSession -id $ id

$ ComputerName = $ sess.ComputerName

scrie-gazdă -NoNewline "$ ComputerName>"

$ Cmd = read-gazdă

$ = Sb [scriptblock] :: Creare ($ cmd)

Invocați-comandă -ScriptBlock $ sb -Session $ sess

>

>

Call Invoke-comandă este acceptat de la o sesiune PowerShell la distanță. Noi le folosim cu -Session cheie, pentru a menține starea sa și să fie capabil să-l folosească în mod interactiv.

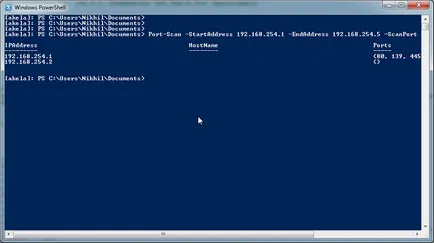

Acum, să ne uităm la unele powerpreter'a care permite calculatoare funcționale hack, sunteți pe aceeași rețea.

După cum sugerează și numele, putem folosi această caracteristică pentru a scana porturile de pe alte computere din rețea.

Este demn de remarcat faptul că -ScanPort cheie a fost folosit pentru a scana porturi. Implicit este executat numai ping, și există, de asemenea, un set de porturi pentru a scana această comandă, dar puteți specifica un set diferit de porturi.

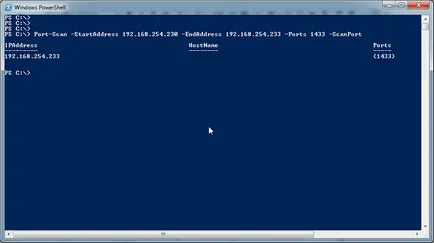

Să ne uităm pentru MS SQL Server în rețeaua noastră.

Bingo! Am găsit unul.

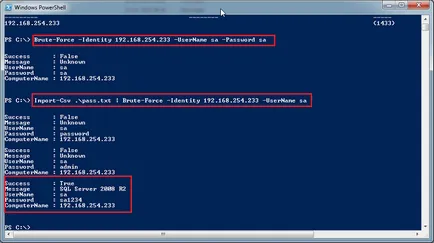

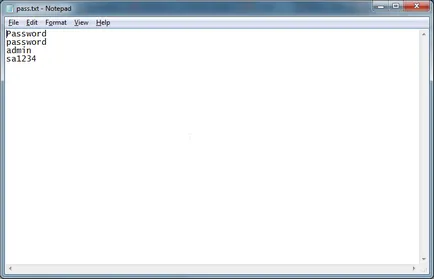

Această caracteristică vă permite să brute force hacking servicii de valoare, cum ar fi, MSSQL, ActiveDirectory, Web sau FTP la alte calculatoare (implicit - MSSQL). Să sparge serverul MSSQL gasit anterior cu numele de utilizator SA.

De ce? Să ne uităm la codul.

PARAM (

[Parametru (Obligatoriu = $ true,

Poziție = 0,

ValueFromPipeLineByPropertyName = $ true)]

[Alias ( "PSComputerName", "CN", "machinename", "

IP "" AdresălP "" NumeComputer "" Url "" Ftp "

,"Domeniu", "DistinguishedName")]

[String] $ Identitate,

[Parametru (Poziția = 1,

ValueFromPipeLineByPropertyName = $ true)]

[String] $ NumeUtilizator,

[Parametru (Poziția = 2,

ValueFromPipeLineByPropertyName = $ true)]

[String] $ Parola,

[Parametru (Poziția = 3)]

[ValidateSet ( "SQL", "FTP", "ActiveDirectory", "Web")]

[String] $ serviciu = "SQL"

Ca întotdeauna, împărtășiți impresiile, raportul dacă găsiți erori și se lasă cereri.