WPA2-întreprindere, sau abordarea corectă a siguranței rețelei Wi-Fi

Orice interacțiune a punctului de acces (rețea), iar clientul wireless este construit pe:

- Autentificarea - clientul și punctul de acces sunt prezentate reciproc și confirmă că au dreptul să comunice unul cu celălalt;

- Criptare - care algoritm pentru a încăierare datele transmise este utilizat ca este generat cheia de criptare, și atunci când se schimbă.

setările de rețea fără fir, în primul rând numele (SSID), promovat în mod regulat de către punctul de acces în pachetele de difuzare de baliză. În plus față de setările de securitate așteptate sunt transmise prin intermediul parametrilor QoS dorește 802.11n viteze susținute pentru alți vecini și așa mai departe. Autentificarea determină modul în care clientul punctul pare. Opțiunile sunt:

- Nici una - nu de criptare, datele sunt transmise în clar

- WEP - bazat pe algoritmul de cifru RC4 cu cheie statice sau dinamice lungimi diferite (64 sau 128 de biți)

- CKIP - înlocuirea WEP de proprietate de la Cisco, o versiune timpurie a TKIP

- TKIP - WEP îmbunătățită de înlocuire cu controale și protecție suplimentară

- AES / CCMP - cel mai avansat algoritm bazat pe AES256 cu verificări și protecție suplimentară

Combinația de Deschidere autentificare, Fără criptare este utilizat pe scară largă în sisteme, cum ar fi acces la internet de oaspeți într-o cafenea sau un hotel. Pentru a conecta doar trebuie să cunoască numele rețelei fără fir. De multe ori, o astfel de conexiune este combinat cu un control suplimentar pe portal captiv redirecționează utilizatorul prin intermediul paginii suplimentare HTTP-cerere, în cazul în care puteți solicita o confirmare (conectare și parola, respectarea regulilor etc.).

criptare WEP este compromisă, și nu se poate folosi (chiar și în cazul cheilor dinamice).

Frecvent întâlnite termeni WPA și WPA2 determină, de fapt, algoritmul de criptare (TKIP sau AES). Datorită faptului că, pentru o lungă perioadă de timp de suport adaptoarele pentru client WPA2 (AES), pentru a utiliza algoritm de criptare TKIP nu are nici un sens.

Toate setările posibile de securitate sunt prezentate pe scurt în acest tabel:

În cazul în care WPA2 Personal (WPA2 PSK) este clar, soluție corporativă necesită o analiză suplimentară.

WPA2 Enterprise

Utilizarea WPA2 Enterprise necesită rețea RADIUS-server. Până în prezent, cel mai viabil următoarele produse:- Microsoft Network Policy Server (NPS), un fost IAS - configurabil prin intermediul MMC, este gratuit, dar trebuie să cumpere Windu

- Cisco Secure Access Control Server (ACS) 4.2, 5.3 - configurat printr-o interfață web, navorochen în funcționalitate, vă permite să creați sisteme distribuite și toleranță la erori este scump

- FreeRADIUS - gratuit, config de text configurabil în gestionarea și monitorizarea nu este convenabil

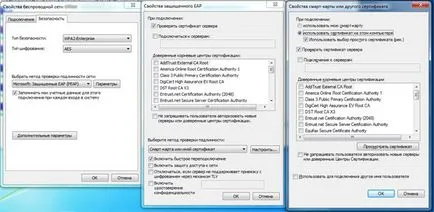

Toate aceste metode (cu excepția EAP-FAST) necesită un certificat de server (pe RADIUS-server), scris de către Autoritatea de Certificare (CA). În același certificat CA în sine trebuie să fie prezent pe dispozitivul client într-un grup de încredere (care nu este greu de realizat prin intermediul politicii de grup în Windows). În plus, EAP-TLS necesită un certificat de client individual. Autentificarea clientului este efectuată atât pe o semnătură digitală, astfel încât (opțional) comparativ cu certificatul RADIUS server acordat clientului, astfel încât serverul este extras din PKI-infrastructura (Active Directory).

Suport pentru oricare dintre metodele EAP supplikantom ar trebui să fie furnizate la partea de client. Standard, built-in Windows XP / Vista / 7, iOS, Android oferă un minim EAP-TLS, și EAP-MSCHAPv2, ceea ce duce la popularitatea acestor metode. Pe client adaptoare Intel sub Windows vine cu un instrument ProSet, extinde lista disponibilă. De asemenea, face clientul Cisco AnyConnect.

Este sigur

În final, aveți nevoie de un atacator pentru a rupe în rețea?

Pentru Deschideți Autentificare, Fără criptare - nimic. Am conectat la rețea, și toate. Deoarece mediul radio este deschis, semnalul se propagă în direcții diferite, nu este ușor de a bloca. Cu adaptoarele pentru client corespunzătoare pentru a permite asculta eter, traficul în rețea poate fi văzut, precum și, în cazul în care un atacator conectat la un fir în butucul, un comutator SPAN-porturi.

Pentru criptarea bazată pe WEP, are nevoie doar de timp pentru a bustul IV, și unul dintre numeroasele instrumente de scanare disponibile în mod liber.

Pentru criptarea, se bazează pe TKIP sau AES decriptarea direct posibil în teorie, dar în practică, nu sunt îndeplinite cazuri de hacking.

Obțineți acces la o rețea securizată de EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 poate ști numai parola de autentificare de utilizator (hacking în sine nu este posibil). Atacurile cum ar fi forta bruta, sau care vizează vulnerabilități în MSCHAP, de asemenea, nu este posibilă sau dificil datorită faptului că EAP-canal „client-server“ este protejat printr-un tunel criptat.

Accesul la rețea, închis PEAP-GTC este posibilă în caz de efractie sau un server de jetoane, sau furtul token-ului, împreună cu parola.

Accesul la rețea, închis EAP-TLS este posibilă la furtul certificat de utilizator (împreună cu cheia sa privată, desigur), sau scriind un pașaport valabil, dar un certificat fals. Acest lucru este posibil doar dacă sunt compromise, centrul de certificare, care, în societățile normale prețui ca fiind cea mai valoroasa resursa IT.

Deoarece toate metodele de mai sus (cu excepția PEAP-GTC) permit economisirea (cache) parole / certificate, atunci dispozitivul mobil furt atacator pentru a obține acces deplin, fără întrebări de rețea. Ca o măsură de prevenire poate servi ca o criptare completă hard disk cu solicitarea parolei atunci când dispozitivul este pornit.

Amintiți-vă, cu un design adecvat al unei rețele fără fir poate fi foarte bine protejate; înseamnă rupere o astfel de rețea nu există (într-o anumită limită)