Vpn între două routere cisco, cisco înființat rapid și ușor

Citiți acest articol în limba engleză

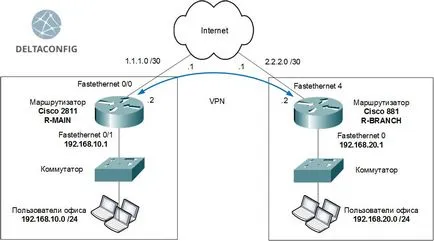

Una dintre cele mai comune sarcini care folosesc routere Cisco - construirea de tuneluri VPN între distanță de la fiecare alte platforme. Luați în considerare, de exemplu, în cazul în care doriți să conectați rețeaua companiei două birouri: principal și cel secundar.

La dispoziția noastră sunt:

Ambele routere oferă acces la internet wireless și setări minime, cum ar fi cele care sunt descrise în acest articol. Membrii ambelor birouri se pot conecta la Internet, au acces la stații de lucru și servere în rețelele lor, dar nu au acces la o altă rețea de birou.

Există două metode simple de a organiza o conexiune sigură de birouri Mezhuyev:

Procesul întâi. interfețe tunel.

Pasul 1. Opțiuni de criptare

Selectați setările de criptare pentru tunel. Dacă nu știi ce este, atunci pur și simplu copiați liniile din acest exemplu.

R-MAIN (config) #

Politica isakmp cripto 1

3DES encr

autentificare pre-parts

grupa 2

IPSec cripto-set ESP_3DES_SHA_HMAC transformatei ESP-3DES ESP-SHA-HMAC

cripto IPSec df-bit clar

cripto IPSec profil VTI_PROF

set transforma-set ESP_3DES_SHA_HMAC

set PFS GROUP2

Aceste setări sunt pentru router R-FILIALA va fi identic cu biroul suplimentar.

Etapa 2. criptare

Pasul 3: Creați interfețe tunel

Important!

Dacă după introducerea in ultimele 2 linii atunci când primiți un mesaj de eroare, iar router-ul nu acceptă aceste comenzi, eliminați profilul de criptare comandă

nici cripto IPSec profilul VTI_PROF

Pe router-ul de la actualul IOS versiunea sistemului de operare nu va folosi această metodă. Mai departe spre Metoda 2.

În cazul în care toate cele 3 etape făcut în mod corect, starea de interfață trece de la o stare de sus / jos în starea de sus / în sus. Vezi acest lucru cu următoarea comandă.

R-MAIN # sh bute între 1

Tunnel1 este sus. protocol de linie este în sus

/. tăiat. /

Pasul 4. tunel VPN Verificarea

Pasul 5. Routing

Pentru ambele site-uri au fost accesibile unul de altul, ar trebui să adăugați liniile de rutare corespunzătoare pe fiecare dispozitiv.

La sediul central

R-MAIN (config) #

ip route 192.168.20.0 255.255.255.0 10.0.0.2

Într-un birou suplimentar

R-SUCURSALA (config) #

ip route 192.168.10.0 255.255.255.0 10.0.0.1

După aceasta, toate calculatoarele, servere și alte resurse de pe ambele rețele ar trebui să fie disponibile unul de altul, iar conexiunea să fie protejate.

Metoda doi. universal

Adecvat atunci când este necesar pentru a face un tunel între router și Cisco ASA sau orice alt dispozitiv care acceptă vpn ipsec. nu neapărat Cisco. setărilor de criptare, chei, rutare la cealaltă parte va fi, în esență, la fel, dar sunt diferite în comanda / afișare. Pentru simplificare și o mai bună înțelegere, considerăm un exemplu din aceleași două routere, care au fost discutate mai sus.

Pasul 1. Opțiuni de criptare

Selectați setările de criptare pentru tunel. Dacă nu știi ce este, atunci pur și simplu copiați liniile din acest exemplu.

R-MAIN (config) #

Politica isakmp cripto 1

3DES encr

autentificare pre-parts

grupa 2

IPSec cripto-set ESP_3DES_SHA_HMAC transformatei ESP-3DES ESP-SHA-HMAC

cripto IPSec df-bit clar

Aceste setări sunt pentru router R-FILIALA va fi identic cu biroul suplimentar.

Etapa 2. criptare

Pasul 3. Obiecte de criptare

Se specifică traficul care urmează să fie criptate. În cazul nostru - este traficul dintre rețeaua 192.168.10.0 / 24, sediul central și o rețea 192.168.20.0 / 24 birouri suplimentare. Pentru a face acest lucru, creați lista de acces corespunzătoare pe fiecare site:

La sediul central

R-MAIN (config) #

Ip lista de acces extins ACL_CRYPTO_DO

permis de IP 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

Într-un birou suplimentar

R-SUCURSALA (config) #

Ip lista de acces extins ACL_CRYPTO_MAIN

permis de IP 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

Pasul 4. Politica de criptare

La fiecare sit vom crea politica de criptare (hartă cripto), care specifică toate regulile și setările de criptare

La sediul central

R-MAIN (config) #

crypto hartă CRYPTO_MAP 1 ipsec-isakmp

set de la egal la egal 2.2.2.2

set transforma-set ESP_3DES_SHA_HMAC

meci adresa ACL_CRYPTO_DO

Într-un birou suplimentar:

R-SUCURSALA (config) #

crypto hartă CRYPTO_MAP 1 ipsec-isakmp

set de la egal la egal 1.1.1.2

set transforma-set ESP_3DES_SHA_HMAC

meci adresa ACL_CRYPTO_MAIN

După această hartă cripto trebuie să fie legat la interfața externă.

La sediul central

R-MAIN (config) #

Interfață FastEthernet0 / 1

cripto harta CRYPTO_MAP

Într-un birou suplimentar:

R-SUCURSALA (config) #

Interfață Fa 4

cripto harta CRYPTO_MAP

Pasul 5. Routing

Pentru ambele site-uri au fost accesibile unul de altul, ar trebui să adăugați liniile de rutare corespunzătoare pentru fiecare dispozitiv. rețea la distanță trebuie să fie accesate prin intermediul furnizorilor de Internet Gateway.

La sediul central

R-MAIN (config) #

ip route 192.168.20.0 255.255.255.0 1.1.1.1

Într-un birou suplimentar

R-SUCURSALA (config) #

ip route 192.168.10.0 255.255.255.0 2.2.2.1

După aceasta, toate calculatoarele, servere și alte resurse de pe ambele rețele ar trebui să fie disponibile unul de altul, iar conexiunea să fie protejate.