Testarea în schimb 2018 ActiveSync (partea 1)

Ia definiția oficială:

Când este conectat, clientul trimite o solicitare server de acces HTTPS Client, în cadrul căruia există o sincronizare a datelor. După sincronizare HTTPS cerere de mers în gol și modificări de caz otsustvija nu există date sunt transmise. Durata cerere 15 minute și în timpul acesta, clientul așteaptă rapoarte cu privire la modificările din timpul serverului. Dacă apar modificări pe durata HTTPS cerere-existenta, serverul Exchange răspunde cu dispozitivul care afirmă că au avut loc schimbări, iar dispozitivul trebuie să fie sincronizat cu serverul Exchange. După încheierea sincronizării, o nouă viață lungă HTTPS-cerere pentru a re-începe procesul. Aceasta se numește Direct Push și cum timpul permite clienților de telefonie mobilă pentru a afla despre noi e-mail sosește în câteva secunde după ce a lovit o cutie poștală pe server.

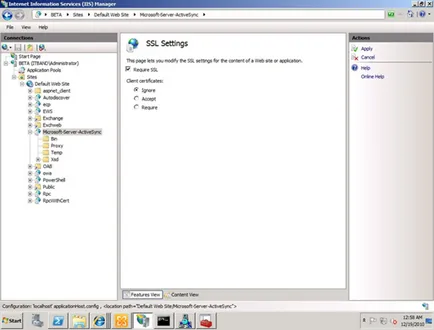

După cum poate ați observat o cerere implicit făcut cu programele incluse HTTPS (nu HTTP), adică atunci când clientul se conectează are loc criptarea SSL, și utilizează certificatul de server Exchange. Pe serverul Web IIS este un director virtual Microsoft Exchange ActiveSync, se va conecta la clienții noștri de telefonie mobilă și că necesită SSL. (Fig.1)

Figura 1. Setări SSL director virtual Microsoft Exchange ActiveSync

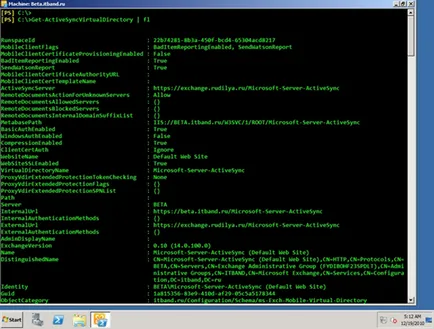

Utilizarea SSL nu este dezvoltatorii de paranoia, și necesitate dure. În cazul în care, folosind cmdleturile Exchange Management Shell Get-ActiveSyncVirtualDirectory vezi virutalnogo directorul de configurare, devine clar că, pentru autentificarea utilizatorilor noștri angajați metoda de autentificare de bază. (Fig.2)

Autentificarea de bază - aceasta este cea mai simplă metodă de autentificare, în care a solicitat de client, numele de utilizator și parola sunt trimise la serverul în text clar. Serverul valideaza numele de utilizator și parola, și vă oferă acces la client. Acest tip de autentificare este activată implicit pentru Exchange ActiveSync. Când utilizați autentificarea de bază peste SSL, numele de utilizator și parola sunt trimise în text simplu, dar transmisia de date sunt criptate. Prin urmare, putem concluziona necesitatea de a utiliza SSL în ActiveSync ispolzoovanii de producție.

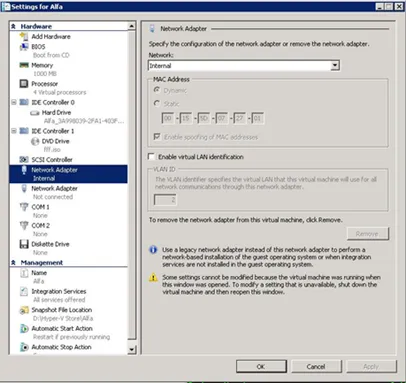

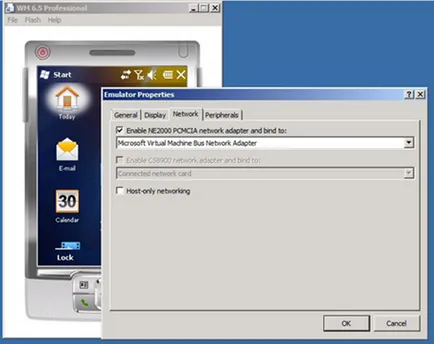

Dar asta nu e tot. Oricare ar fi Windows Mobile ar putea vedea noastre Exchange Server, aveți nevoie pentru a configura un emulator de pe fila Rețea a autorizației de a utiliza un adaptor de rețea pe mașină, acesta se execută pe. (Figura 4) Acum, că toate etapele preliminare sunt făcute, puteți merge la prima conexiune.

Figura 4. Configurarea rețelei într-un Windows Mobile virtuală

Apoi, totul depinde de care certificatul este utilizat de către serverul dvs., în principiu, trei opțiuni posibile:

1. Certificatul auto-semnat care este creat atunci când instalați Exchange.

2. Un certificat eliberat de o autoritate de certificare internă.

3. Certificatul achiziționat de la un centru comercial

Prima opțiune ne respinge imediat, certificatele auto-semnate rău că, chiar și în mediul de testare, dreptul la viață nu contează. Adică opțiunile rămase doi și trei. Dacă a treia opțiune este tot mare, atunci când utilizați un certificat de la o întrebare centrală internă de încredere apare. Nu stroystvo mobil un membru de domeniu, și în consecință, nici o încredere CA intern, nu. Deci, avem un pic mai luminos.

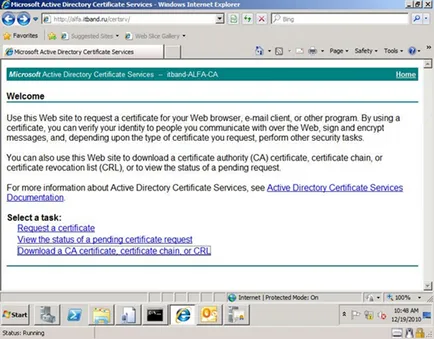

Pentru început, avem nevoie de un fișier lanț de certificate, care poate fi primită în mai multe moduri, am având o componentă instalată de înscriere Web în centrul de certificare, a cerut-o din browser. (Fig.5)

Figura 5. Solicitare un lanț de certificate de înscriere prin Web

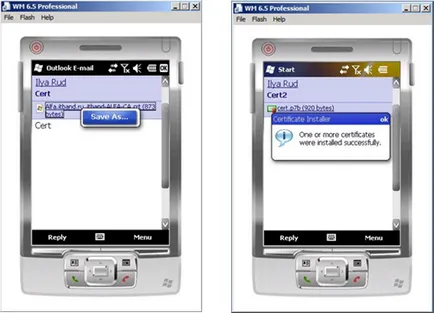

Când se primește fișierul lanț de certificate, există puține lucru, dă-l la dispozitivul mobil. M-am dus următorul mod, dezactivați temporar utilizarea SSL la conectarea ActiveSync, și a trimis-o pentru a testa utilizatorilor. Conectați utilizatorii de test pentru ActiveSync fără criptare și a adăugat un lanț de certificate.

Dezactivarea SSL pe directorul virtual ActiveSync:

1. În site-ul Web IIS Manager de vyberaem și implicit directorul virtual Microsoft-Server-ActiveSync, apoi faceți clic pe Proprietăți.

2. În fila Directory Security, în Comunicații Secure, facem clic pe Editare.

3. În comunicațiile securizate elimină Daw Solicitare un canal securizat (SSL).

4. La finalizarea acestei proceduri, directorul virtual Exchange ActiveSync pe site-ul Web nu va mai necesita utilizarea SSL.

Figura. 6 Adăugarea unui fișier lanț de certificate pentru dispozitivul mobil

Când toți clienții au primit fișierul, să solicite criptare SSL pentru a ActiveSync director virtual ne întoarcem înapoi, și pe dispozitivul mobil pentru a re-rula configurarea ActiveSync și adăugați o casetă de selectare pentru a solicita SSL. Rezultatul este un sistem complet „sekyurnost“ în comunicare client și server mobil.

Ei bine, de fapt, nu o siguranță totală în timp ce dispozitivul mobil este un alt potențial de scurgere „de la robinet“ informații, putem lega cu snarovke corespunzătoare. În Exchange Server, există politici speciale pentru dispozitivele mobile care strânge piulițele, și aș dori să rețineți că, în timpul acestei prime de racordare a fost aplicată politica implicită. Deoarece este destul de democratic și permite tot ceea ce este posibil, acțiunile ei nu am observat

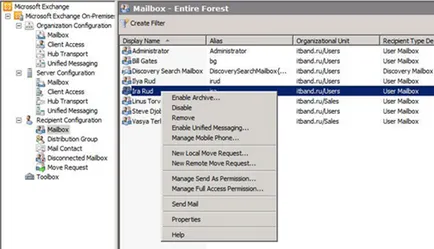

Putem crea politici multiple, fiecare dintre care poate transporta diferite niveluri de sadism asupra personalului și a le aplica la diferite grupuri de subiecți de test. (Fig.7)

Figura. Exemplul 7 politicile de cutie poștală Exchange ActiveSync

Nimic nu împiedică să creeze o politică folosind instrumente grafice Exchange Management Console, dar eu folosesc shelom (EMS), și va crea o politică de la un exemplu pentru liderii organizației și pentru acest proiect:

Nou-ActiveSyncMailboxPolicy -Name ExecutiveSyncPolicy -DevicePasswordEnabled: $ true -AlphanumericDevicePasswordRequired: $ true -DevicePasswordHistory: 28 -AttachmentsEnabled: $ true -RequireDeviceEncryption: $ true -WSSAccessEnabled: $ true

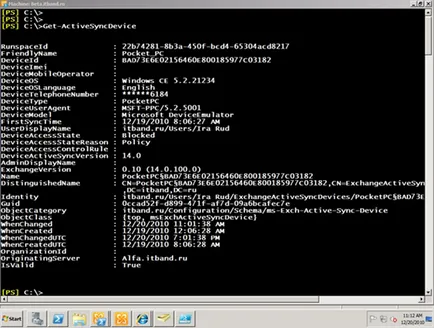

este creat de politică, dar asta nu e tot, acum trebuie să-l aplice unui utilizator sau grup de utilizatori, din nou folosesc EMS:

Get-Mailbox -OrganizationalUnit Utilizatori | Set-CasMailbox -ActiveSyncMailboxPolicy 'ExecutiveSyncPolicy'

Mai întâi komandetom vom selecta toate cutiile poștale pentru utilizatorii Active Directory sunt în container - Utilizatori, iar a doua să aplice aceste politici publice nou create. Acum, în timpul politicii de sincronizare următoare pe dispozitivul mobil este actualizat, iar utilizatorul primește o cerere de ustovku parola. (Fig.8)

Figura. 8 Utilizarea noii politici de cutie poștală Exchange ActiveSync

Rețineți că, în noua politică, am stabilit parametrii minime și de cele mai multe interesante piese din stânga overs. O descriere a tuturor setărilor de politică și cum să-l modifice printr-o clipă (EMC) pot fi găsite cu următorul articol sau în bibliotecă TechNet.

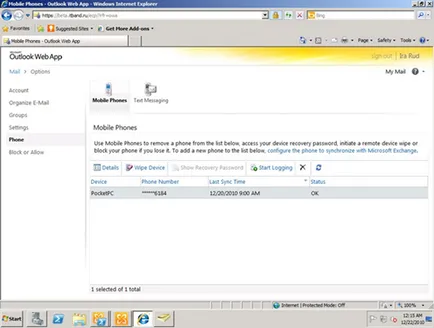

Figura. 10 Gestionarea dispozitivului client mobil.

Așa cum am spus mai devreme, dacă pierdeți administratorul de telefon mobil puzzle nu trebuie neapărat posibilitatea de a reseta dispozitivul și utilizatorul. Pentru acest om este suficient pentru a se conecta la Panoul de control Exchange, selectați dispozitivul și de a efectua curățarea. (Fig. 11)

Figura. 11 Dispozitiv de curățare de către utilizator.

În principiu, după trimiterea de comenzi pentru curățarea dispozitivului, aveți în continuare posibilitatea de a anula, în cazul în care sincronizarea nu a trecut încă, puteți încerca să specificați „Anulare dispozitiv Ștergeți“ și a opri inevitabilul. Dacă dintr-o dată după ce dispozitivul de curățare, veți avea nevoie de ea din nou, pentru a se conecta prin ActiveSync, există în dispozitivul de schimb Panoul de control trebuie să fie eliminate din listă. În caz contrar, încercați din nou dispozitivul conecta prin resetarea următoare.

Capacitatea de a elimina un dispozitiv blocat pentru a reconecta și au administrator, aceasta se face cu ușurință prin intermediul cmdleturi EMS:

1. Ia o listă de dispozitive mobile și a vedea numele și ID-urile lor

Get-ActiveSyncDevice | ft Nume, GUID -AutoSize

2. Scoateți dispozitivul prin specificarea GUID acestuia

Remove-ActiveSyncDevice -Identity 0ccad52f-d899-471f-af7d-09a6bcafec7e

După scoaterea dispozitivului din listă, nu este nimic de oprire să se conecteze la Exchange și la utilizarea re mai târziu.

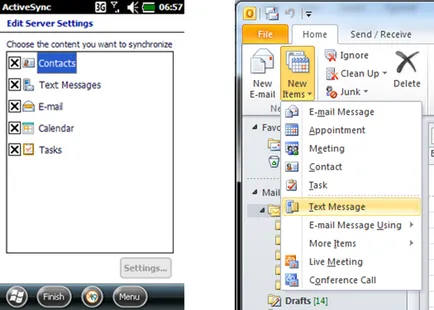

Script-ul este foarte simplu, atunci când sincronizarea dispozitiv mobil, indică faptul că doriți să le sincronizați și mesaje SMS. După aceea, folosind Outlook, creați un SMS, care merge pentru ActiveSync pe dispozitiv și trimis printr-un operator. incoming din nou SMS la căderea dispozitivului în cutia poștală. (Fig.12)

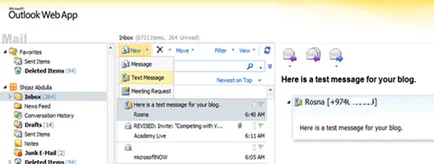

Figura. 13 Trimiterea de mesaje de la OWA după ce configurați sincronizarea prin SMS

La linia de sosire după sincronizare cu actualizarea, ar trebui să fie capabil să lucreze cu SMS-uri. (Fig.13)

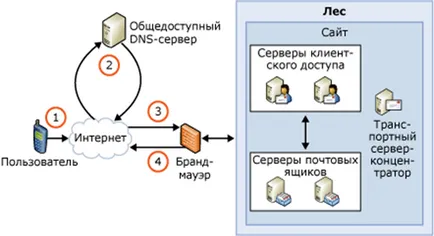

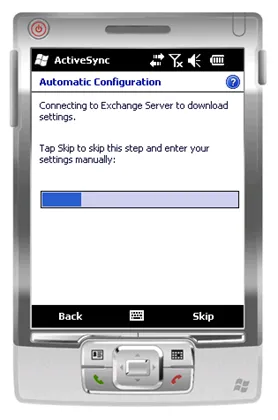

În procesul de conectare a unui dispozitiv mobil, întotdeauna am descrie în mod explicit numele serverului de acces client pe care doriți să vă conectați, de fapt, nu este opțiunea implicită, opțiunea implicită este de a utiliza Autodescoperire.

Figura. serviciu 14 de lucru Autodescoperire

Cum functioneaza acest serviciu?

Figura. 15 Alegerea de a auto-descoperire

2. contacte Communicator înregistrare SRV DNS și solicită pentru domeniul specificat. Prin urmare, această intrare ar trebui să fie adăugate de către administrator în avans, în zona DNS extern.

Exemplu intrări: _autodiscover._tcp IN SRV 0 0 443 beta.itband.ru

Potrivit concluzia poate fi trasă de înregistrare în sine că fișierul de configurare pot fi găsite pe server în cazul în care beta.itband.ru pentru a fi accesate folosind portul 443 TCP.

3. Communicator utilizează conexiunea Secure Sockets Layer (SSL) pentru a conecta prin firewall la directorul virtual autodescoperire. Serviciul Autodescoperire asamblează XML-răspuns pe baza datelor furnizate de către utilizator.

Figura. 16 Procesul de a obține setările de la serviciul Autodescoperire

În acest moment, aș dori să termin prima parte a articolului. Pentru a fi continuat ...