parolele utilizatorilor de audit în directorul activ, ferestre pentru administratorii de sistem

Pentru a testa stabilitatea parolei utilizatorului la atacurile folosim terțe părți modulul PowerShell - DSInternals. Acest modul cuprinde un număr de cmdleturilor care pot efectua diverse operații cu AD de date de bază în modul on-line sau off-line (fișier direct Ntds.dit). În special, suntem interesați în cmdlet Test-PasswordQuality. permițând utilizatorilor să identifice slab, aceleași, standard sau goale parolele.

Notă. parolele utilizatorilor din baza de date AD, desigur, să nu fie în măsură de a obține în clar, dar prin compararea parola de utilizator AD hash-uri cu cuvinte hashes din dicționar poate fi determinată (sau compara) parolele utilizatorilor.

Instalarea modulului de DSInternals

În PowerShell, 5 set modulul DSInternals poate fi online din script-urile oficiale galerie PowerShell după cum urmează:

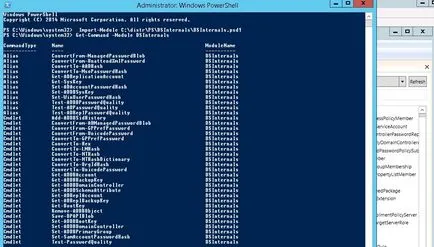

Sau importa comanda modulului:

Lista de cmdleturilor module disponibile pot fi obținute după cum urmează:

Get-comandă DSInternals -Modulul

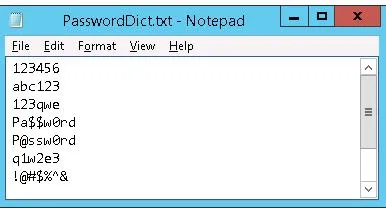

dicționar parole

În continuare, vom avea nevoie de un fișier cu un dicționar de frecvent utilizate și parole „rele“. Acesta poate fi descărcat de pe Internet sau de a crea propriul. Conturi în Active Directory vor fi verificate pentru parola corespunzătoare din acest dicționar. Salvați parola într-un PasswordDict.txt fișier text.

parole AD Audit folosind testul-PasswordQuality

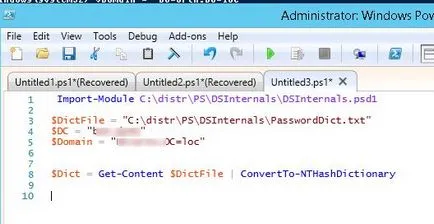

Următoarele variabile specificați calea către fișierul parola, numele de domeniu și controlerul de domeniu.

$ DictFile = "C: \ distr \ PS \ DSInternals \ PasswordDict.txt"

$ DC = "MSK-DC01"

$ Domain = "DC = winitpro, DC = loc"

Apoi, aveți nevoie pentru a obține NT pentru toate parolele hash-uri dintr-un fișier dicționar pentru a le compara mai târziu cu hash-uri AD parole:

$ Dict = Get-conținut $ DictFile | ConvertTo-NTHashDictionary

Get-ADReplAccount -In -Server $ DC -NamingContext $ domeniu |

Test-PasswordQuality -WeakPasswordHashes $ Dict -ShowPlainTextPasswords -IncludeDisabledAccounts

Rezultatul script-ul ar putea arata astfel:

Active Directory parola Raport de calitate

Parolele acestor conturi sunt stocate folosind criptare reversibila:

LM hashes de parole ale acestor conturi sunt prezente:

Aceste conturi nu au nici un set de parolă:

Parolele acestor conturi au fost găsite în dicționar: