Learning setarea vpn IPSec pe cisco

Inițial, Internetul a fost folosit de câțiva indivizi care au o idee a politicii de securitate. Prin urmare, o nevoie clară în apărare, a avut nici o informație. Securitatea a fost organizat la nivel fizic prin izolarea rețelei de acces neautorizat. Dar în timp, Internetul devine un loc de joacă pentru public și o nevoie tot mai mare, treptat, pentru a stabili protocoale care ar cripta datele fiind transmise.

IPsec (abbr securitate IP.) - un grup de protocoale concepute pentru a proteja datele transmise prin IP-rețea. IPsec sarcina se reduce la, pentru a selecta algoritmi și mecanisme specifice și adaptați în consecință dispozitivele participante la stabilirea unei conexiuni securizate. IPsec este utilizat în organizarea VPN-conexiuni.

Când creați un canal securizat participanților acestui proces, se procedează după cum urmează:

- Autentificarea reciprocă

- Generarea și cheile de schimb

- De acord cu ajutorul unor protocoale pentru criptarea datelor

- Începe transmiterea de date într-un tunel criptat

IPsec în sine, așa cum sa menționat mai devreme, este format din mai multe protocoale, fiecare dintre care este responsabil pentru un anumit pas de stabilire a tunelului IPsec. Primul este Ike.

IKE (Internet Key Exchange) - Protocol Key Exchange.

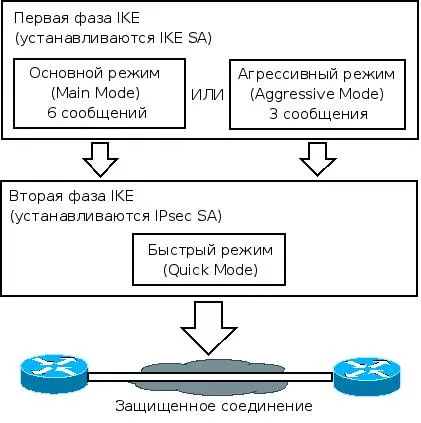

IKE este utilizat în prima etapă a stabilirii conexiunii. Sarcinile sale includ: autentificare VPN-punct, crearea de noi conexiuni IPsec (prin crearea de SA-perechi), managementul conexiunii curente. SA este un set de parametri de conexiune securizată. Când conexiunea este configurată pentru fiecare protocol creează o SA-pereche: prima pentru protocolul AH, unul pentru ESP (vorbesc despre ele mai târziu). De asemenea, demn de remarcat este faptul că SA este unidirecțională. Astfel, atunci când conectarea a două calculatoare cu patru SA vor fi utilizate. IKE funcționează în două faze, prima fază poate fi operat atât în sol, cât și în modul agresiv. Luați în considerare două faze IKE-compuse:

Prima fază (modul principal):

- setările de securitate Exchange, conexiunea IKE (algoritmi și funcții hash)

- La fiecare capăt al tunelului generat partajat cheie secretă

- Folosind algoritmul Deffi-Hellman. partide de schimb o cheie secretă partajată

- Autentificarea ambele capete ale tunelului

Prima fază (mod agresiv): primul pachet odată introdus toate informațiile necesare pentru a stabili IKE-conexiune. Receptorul trimite înapoi tot ceea ce este necesar pentru a finaliza schimbul, după care primul nod este necesar doar pentru a confirma conexiunea.

Modul Agresiv este mai rapid vă permite să setați IKE-conexiune, dar este mai puțin sigură, deoarece părțile înainte de a face schimb de informații este stabilită o conexiune securizată.

Astfel, prima fază este de a crea un tunel securizat prin care va trece parametrii pentru IPSec-tunel. În a doua fază de construcție principală IPSec-tunel.

În a doua etapă, la rândul său, participanții oferă o conexiune sigură la fiecare alte versiuni ale compusului protejat și, în cazul în care ajunge la un consens, să construiască bază IPSec-tunel. În a doua etapă există o coordonare a parametrilor set:

- protocolul IPSec-selectat: AH (Authentication Header) și / sau ESP (Encapsulation Security Payload)

- Algoritmul selectat pentru criptarea datelor: DES, 3DES, AES

- Algoritmul selectat pentru autentificare: SHA, MD5

- Mod de operare selectate: tunel de transport sau

- Setare timp IPSec tunel de viață

- Determinată de trafic care va fi pornit prin VPN-tunel

ESP (încapsularea Security Payload) - protocolul IPSec pentru criptarea datelor. Literalmente tradus ca „domeniul de încapsulare în condiții de siguranță a datelor.“ Precum și AH este un antet opțional investit în IP-pachete. Scopul principal al ESP este de a asigura confidențialitatea datelor.

Este posibil să fi observat că AH și ESP au formate diferite, în funcție de tipul de moduri: tunel și transport.

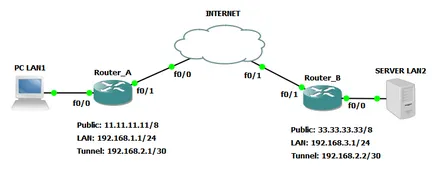

Acum am ajuns la practica: înființat un tunel securizat IPSec-între două routere Cisco. Circuitul este format din trei router conectat-serie, extrem R1 și R3 reprezintă un router pentru rețele locale, iar centrala R2 simulează Internet. În primul rând, trebuie să configurați conectivitatea dintre subrețele locale. Conectivitatea este asigurată de GRE-tunel. Despre GRE tunelele am scris într-un articol anterior. De asemenea, există o configurație GRE-tunel pentru routere Cisco. Pentru a înțelege logica acțiunii în continuare sunt îndemnați să citească acest material.

Astfel, principalul GRE-tunel suntem prokinut“. Nu este protejat și așa mai departe partea de sus a acesteia, vom configura IPSec. Am lucrat aici cu un astfel de sistem.

Conform legendei, am avut două birouri cu subrețele LAN1 și LAN2. Este necesar să se asigure accesul la calculator la serverele LAN1 în LAN2 (de exemplu, pentru accesul la fișiere). Deci, am creat tunelul principal. La nivel de rețea, totul funcționează bine - ping de la un computer la server este. Dar există o problemă: serverul conține fișiere care este un secret comercial pentru companie. Astfel, sunt necesare mecanisme de criptare a traficului și de autentificare pentru a se asigura că nimeni, dar noi nu a putut obține acces la aceste fișiere. Și acest lucru este în cazul în care lupta ia IPSec.

Configurarea router A

In mod similar configurat Router B: