Cum se instalează auto-semnat ssl-certificat Partea 2

utilizate frecvent acronime.

- SSL - Secure Sockets Layer (Secure Socket Layer);

- CA - Autoritatea de Certificare (centrul de autoritate);

- CSR - cerere de certificare (cerere de semnare a certificatului);

- CRL - CRL (lista de revocare certificat);

- PKCS - criptografic-cheie publică (standarde de criptografie asimetrică) standard;

- CN - date comune (denumire comună).

Instalarea certificatului de server

Procesul de creare a SSL-certificatul este descris în secțiunea anterioară pentru server. Prin urmare, se presupune că certificatul de server este creat și semnat în CA corporativă, precum și există fișiere și myfile.crt myfile.key, chei și certificate corespunzătoare site-ului. Dar, înainte de Web-site-ul, clienții pot începe să le folosească, fișierele trebuie să se conecteze la web-server (în acest articol utilizează Apache Web Server), prin configurația serverului de fișiere virtuale (sau rădăcina site-ului) așa cum se arată în Listarea 1:

Listarea 1. Conectarea SSL certificate

Listarea 1 prezintă numai parametrii (Apache directive de configurare) referitoare la SSL certificate, astfel încât alte opțiuni trebuie să se prevadă o configurație completă. Aceste directive sunt înregistrate în bloc

Acest comutator exemplu SSL (primul rând), pe a doua linie sunt deconectate slabe și nesigure SSL Protocol Versiunea 2.0. În continuare, în al treilea rând stabilește parametrii pentru o conexiune sigură, care poate fi utilizat (care este ales set de parametri, de asemenea, depinde de client de conectare). Pe liniile 4 și 5 și a indicat SSLCertificateFile SSLCertificateKeyFile - calea către fișierul c SSL-certificat și să depună un certificat de cheie.

Pentru funcționarea normală a SSL impune ca numele serverului este înregistrat în directiva ServerName. Acesta coincide cu numele specificat pentru câmpul CN în timpul creării certificatului. În cazul în care această regulă nu este îndeplinită, atunci când accesați site-ul Web-browser-ul afișează în mod constant o pagină de avertizare.

Notă importantă. verificat cu precizie directiva ServerName. în loc de directivă server:. Dacă serverul trebuie să specificați mai multe nume, acestea se pot înregistra în Directiva server:.

Instalarea unui certificat în browser-ul utilizatorului bazat pe Web

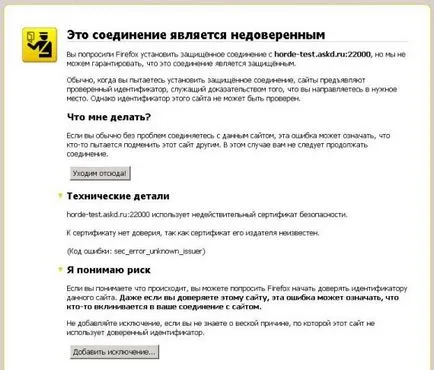

Cu toate acestea, atunci când încercați prima să vă conectați la un site care găzduiește SSL-certificat semnat de CA întreprindere, încă obține o eroare, pentru că Web-browser-ul va argumenta că a existat o situație critică și este un certificat fals. Pagina de web-browser-ul Google Chrome va fi afișat în roșu în partea de sus a ecranului, și în Mozilla Firefox - galben, cu două pagini va avertiza utilizatorul că a existat un eșec critic în sistemul de securitate, așa cum este prezentat în figurile 1 și 2.

Figura 1. O hartă a unui certificat necunoscut în Google Chrome

Figura 2. Se afișează un certificat necunoscut în Mozilla Firefox

Web-browser-ul afișează un mesaj prezentat în figuri, deoarece acestea nu pot verifica ce organizația a semnat certificatul. După cum sa menționat în ultima parte, sistemul CA - ierarhie, iar certificatele CA rădăcină sunt distribuite împreună cu browser web. Google Chrome utilizează depozitul de certificate Windows și lista de certificate rădăcină pot fi modificate după pachetul de instalare cu actualizări de la Microsoft, și Mozilla Firefox folosește propriul magazin de certificat.

Deoarece certificatul este semnat în cadrul organizației în sine, certificatul său rădăcină dintr-un browser web, desigur, lipsește, iar el crede că a existat o eroare. Pentru a corecta această eroare, pur și simplu extins la toate computerele de pe certificatul de întreprindere CA LAN (caserv.crt fișier) Mai mult la punct, modul în care utilizatorii vor avea acces la corporate prin HTTPS Web-resurse. Acest certificat va trebui să instalați stocarea sistemului Windows și stocarea în Firefox (și, dacă este folosit mai mult și Opera browser-ul Web, și în propriul său de stocare).

procesul de instalare certificat nu este deosebit de dificilă, dar sistemul va fi actualizat de mai multe ori dacă poți avea încredere în aceste certificate de editor. De asemenea, este necesar să se acorde o atenție la certificatul în cazul în care acesta va fi instalat: acesta trebuie să fie instalat în „Root Certification de încredere autorităților, și nu în orice alt grup.

Conversia SSL certificat de la un format la altul

Recodificare un certificat de format PEM în format DER se realizează cu următoarea comandă:

Dacă, dimpotrivă, este necesar să se elimine din textul certificatului, următoarea comandă:

Instalarea SSL conexiune Web-site-

După certificatul CA corporativ este instalat ca root, browsere web recunosc certificatele semnate de ei, și nu prezintă o pagină de avertizare, și stabilește imediat o legătură cu resursele solicitate, așa cum este prezentat mai jos.

Figura 3. SSL instalat-compound în Google Chrome

Figura 4. Instalat SSL compus în Mozilla Firefox

La conectarea la Web-site-uri cu SSL-certificat stabilite pot fi verificate în continuare următorii parametri: data de începere și până la expirarea certificatului. Dacă data de începere a valabilității nu a început încă, sau invers, data de expirare a trecut, certificatul, indiferent de stabilit CA certificatul rădăcină, acesta va fi declarat eronată.

Limitarea conectivitate clienților nedorite

Că utilizatorii neautorizați nu au acces la corporative Intranet-rețea - acest lucru este destul de evident. Prin urmare, pentru a fi capabil de a gestiona conexiunile client la server prin SSL certificat de la fișierul de configurare server virtual, trebuie să adăugați linia prezentată în Listing 2.

Listarea 2. Adăugarea de restricții cu privire la conexiunile client

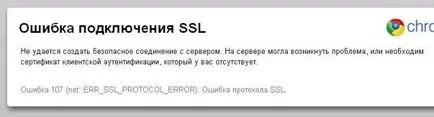

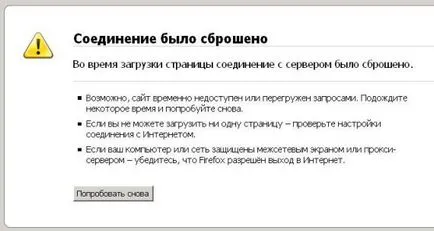

Parametrii SSLCertificateChainFile și SSLCACertificateFile definesc întreprindere CA parametrul certificat SSLCARevocationFile definește calea către LCR, și opțiunea SSLVerifyClient activează verificarea certificatului de client. În acest exemplu, a introdus restricția cea mai simplă: numai utilizatorii care au instalat calculatoare certificatul client, semnat de o CA corporativă va fi capabil să se conecteze la site-ul. Cu toate acestea, nu se desfășoară controale suplimentare nu vor fi efectuate în cazul în care un calculator client pentru a se conecta la server, nici un certificat client, instalarea conexiunii va fi respinsă, după cum se arată mai jos.

Figura 5. O pagină cu link-uri pentru a refuza să se conecteze la Google Chrome

Figura 6. Pagina cu mesajul despre eșecul în conectarea la Mozilla Firefox

În cazul în termeni simpli de disponibilitatea SSL-certificat, semnat de o CA. corporativă nu este suficient, pe baza parametrilor SSLRequire poate pune în aplicare de testare mai sofisticate, care va lua în considerare diferiți parametri ai certificatului.

În acest caz, ar putea fi utilă această tehnică ca „proxy inversă“, în care, la fel ca în cazul unui proxy convențional, există unele programe care rulează pe server și primește o solicitare de la o parte, și apoi flux la altul. Este suficient pentru a stabili o conexiune securizată numai de către un server proxy, conexiunea dintre serverul proxy și protejate de Web-site-ul se poate face fără criptare.

concluzie

punctul C de vedere al mediului IT securizate, resurse de orice companie, în primul rând organizației au nevoie de protecție a HTTP-trafic și, de regulă, este necesară nu numai pentru a genera chei pentru toate serverele folosite, dar, de asemenea, să organizeze separarea lor pe porturi, din moment ce din cauza pentru cerințele de protocol HTTPS pe același server fizic de pe același port nu poate găzdui mai multe virtuale de web-servere cu suport pentru HTTPS.

În plus, ar trebui să ia în considerare problema dacă este necesar să se limiteze numărul de utilizatori care vor avea acces la aceste web-resurse. Dacă este necesar, atunci toți utilizatorii vor avea nevoie pentru a genera un client SSL-certificate pentru a oferi actualizări regulate pentru a CRL revocarea certificatelor revocate și CRL activează suportul pe Web-site-ul la care accesul trebuie să fie restricționat.