Cum să hack o rețea WiFi folosind protocolul de vulnerabilitate wps

Nu cu mult timp în urmă părea că rețeaua fără fir este protejat de o tehnologie WPA2 este complet sigur. Ridică o cheie simplă pentru conexiunea este într-adevăr posibil. Dar dacă setați o cheie foarte lung, sbrutit nu va ajuta nici un curcubeu tabele, sau chiar accelera din cauza GPU. Dar, după cum sa dovedit, pentru a se conecta la o rețea fără fir poate fi și fără ea - folosind vulnerabilitățile găsite recent în protocolul WPS.

simplificări Preț

Cum WPS?

Creatorii idee bună WPS. Mecanismul setează automat numele rețelei, și criptare. Astfel, utilizatorul nu are nevoie pentru a merge în interfața web și să se ocupe cu setări complexe. Și la rețeaua deja configurată, puteți adăuga orice dispozitiv (de exemplu, un laptop), fără probleme: dacă introduceți PIN-ul corect, el va primi toate setările necesare. Este foarte convenabil, astfel încât toți cei mai importanți jucători de pe piață (Cisco / Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) oferă acum routere wireless cu suport WPS. Să examinăm mai în detaliu.

Există trei moduri de utilizare WPS:

- Push-Button-Connect (PBC). Utilizatorul apasă un buton dedicat de pe router (Softpedia) și un calculator (softvarnuyu), activând astfel procesul de configurare. Nu ne interesează.

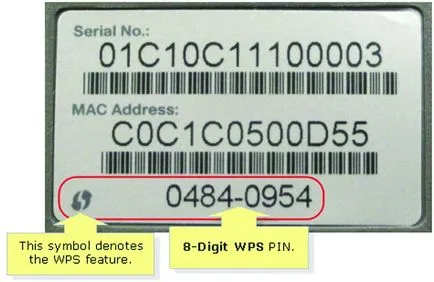

- Introducerea PIN-cod în interfața web un utilizator introduce în browser-ul la interfața administrativă a router-ului și introduce acolo PIN-codul de opt cifre scrise pe corpul dispozitivului (figura 1), atunci nu este procesul de configurare. Această metodă este potrivită mai mult pentru configurarea inițială a router-ului, astfel încât considerăm că, de asemenea, nu va.

Figura 1. codul PIN WPS, scris pe carcasa routerului

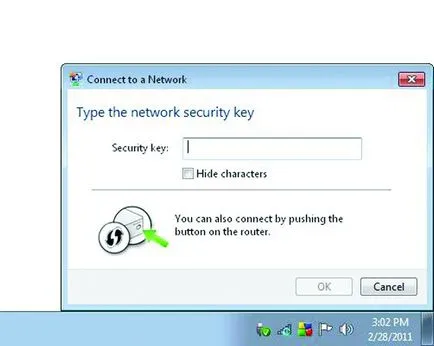

La conectarea la router, puteți deschide o sesiune specială a WPS, în care pentru a configura routerul sau pentru a obține configurația existentă, dacă introduceți corect un cod PIN. Acum, că e atractiv. Nu avem nevoie de nici o autentificare pentru deschiderea unei astfel de sesiuni. Acest lucru se poate face pe oricine! Se pare că PIN-codul este deja potențial expus la atacuri, cum ar fi bruteforce. Dar aceasta este doar începutul.

Figura 2. Fereastra pentru introducerea PIN-codului este WPS

vulnerabilitate

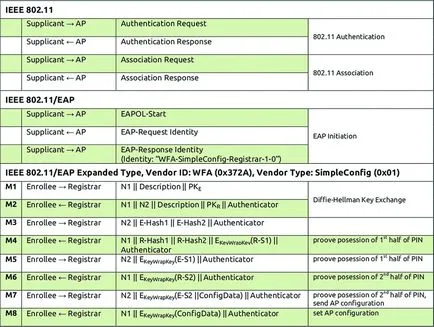

Așa cum am menționat anterior, codul PIN este format din opt cifre - astfel, există 10 ^ 8 (100 000 000) pentru selectarea opțiunilor. Cu toate acestea, numărul de opțiuni poate fi redus în mod semnificativ. Faptul că ultima cifră a codului PIN-cod este un fel de control, care se calculează pe baza primelor șapte cifre. Ca rezultat, avem 10 ^ 7 (10000000) opțiuni. Dar asta nu e tot! În continuare ne uităm cu atenție la protocolul WPS autentificarea dispozitivului (Figura 3). Un sentiment că este special conceput pentru a lăsa o oportunitate pentru forta bruta. Se pare, verificați codul PIN se efectuează în două etape. Acesta este împărțit în două părți egale și fiecare parte este testat separat!

Figura 3. Authentication Protocol WPS

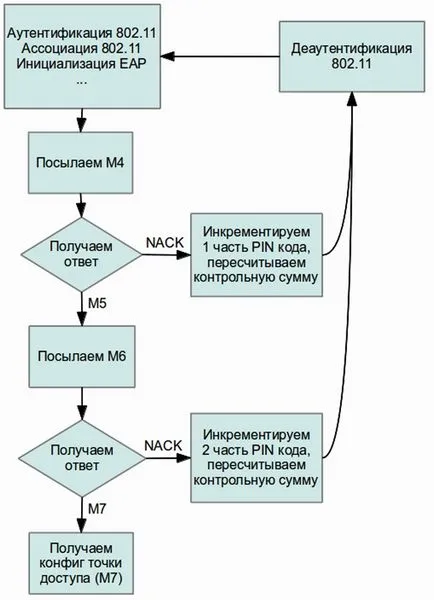

Uită-te la diagrama:

- În cazul în care, după trimiterea unui mesaj M4 atacator a primit ca răspuns EAP-NACK, atunci el poate fi sigur că prima parte a codului PIN este greșit.

- În cazul în care el a primit EAP-Nack după trimiterea M6, apoi, în consecință, a doua parte a codului PIN este incorect. Se obține 10 ^ 4 (10 000), unul pentru prima jumătate și 3 ^ 10 (1 000), pentru al doilea. Ca rezultat, avem doar 11.000 de opțiuni pentru căutare completă. Pentru a înțelege mai bine cum funcționează, uita-te la diagrama.

- Un punct important - o posibilă viteza de căutare. Acesta este limitată de viteza de procesare a router-ului WPS-interogările: un punct de acces va produce de ieșire în fiecare secundă, altele - la fiecare zece secunde. Cele mai multe ori, atunci când acest lucru este cheltuit pe algoritmul de calcul al cheii publice Diffie-Hellman, acesta trebuie să fie generate înainte de etapa M3. Petrecut în acest moment poate fi redus printr-o cheie secretă la nivel de client simplu, care simplifică și mai mult calculele de alte chei. Experiența arată că un rezultat de succes este de obicei suficientă pentru a sorta doar jumătate din toate opțiunile, și o medie de forță brută durează patru până la zece ore.

Figura 4 Diagrama bloc a forței brute PIN-cod WPS

$ ./wpscrack.py --iface mon0 --client 94: 0c: 6d: 88: 00: 00 --bssid f4: ec: 38: cf: 00: 00 --ssid testap -v Sniffer început încercarea 00000000 tentativă de a 0,95 secunde încearcă 00010009 Încercarea 18660005 tentativă a avut 1.08 secunde încercarea 18670004 # găsit prima jumătate din această încercare PIN a luat 1.09 secunde încercarea 18670011 această încercare a avut 1.08 secunde încercarea 18674095 # găsit jumătate 2ST de PIN-cheie de rețea: 0000 72 65 61 6C 6C 79 5E 72 65 61 6C 6C 79 5F 6C 6F really_really_lo 0,010 6E 67 5F 77 70 61 5E 70 61 73 73 70 68 72 61 73 ng_wpa_passphras 0,020 65 5F 67 6F 6F 64 6F 6C 75 63 6B 5F 63 72 61 63 e_good_luck_crac 0,030 6B 69 6E 67 5F 74 68 69 73 65 5F 6F 6E king_this_one

Ca și în orice alt atac la rețeaua fără fir, avem nevoie de Linux. Aici trebuie să spun că Reaver este prezent în depozitul de toate cunoscute BackTrack de distribuție. în care în afară include deja driverele necesare pentru dispozitive wireless. Prin urmare, vom folosi numele lui.

Etapa Sistem 0. Gătitul

Site-ul oficial al BackTrack 5 R1 este disponibil pentru descărcare ca o mașină virtuală sub VMware și imagine ISO boot-abil. Vă recomandăm a doua opțiune. Puteți scrie doar imaginea pe un CD, și puteți utiliza programul UNetbootin pentru a face o unitate flash USB bootabil: într-un fel sau altul, prin pornirea de pe astfel de suporturi, nu suntem probleme suplimentare odată ce avem un sistem care este gata de utilizare.

Pasul 2: Instalați Reaver

Pentru a descărca Reaver, avem nevoie de Internet. Prin urmare, conectați cablul de patch-uri sau să configurați un adaptor fără fir (meniul «Aplicații> Internet> wicd Network Manager»). Apoi rulați emulator de terminal, în cazul în care pentru a descărca cea mai recentă versiune a utilitarului prin magazia:

$ Apt-get update $ apt-get install Reaver

Nu sunt probleme cu ansamblul sub BackTrack nu va - verificat personal. În distribuția Arch Linux, pe care o folosesc, instalarea se face și că este mai ușor, datorită prezenței PKGBUILD'a corespunzătoare:

$ Yaourt -S-Reaver-SVN wps

Figura 5. Exemplu de brutforca Reaver

Etapa 3: Prepararea pentru forța brută

Pentru a utiliza Reaver ar trebui să facă următoarele lucruri:

Pentru a începe, verificați dacă interfața fără fir este în general prezentă în sistem:

Dacă există o interfață cu descrierea (de obicei, wlan0), în producția acestei comenzi - astfel încât sistemul recunoaște adaptorul (dacă este conectat la o rețea fără fir pentru a descărca Reaver, cel mai bine este să rupă conexiunea). Traduceți adaptor în modul monitor:

$ Airmon-ng începe wlan0

Această comandă creează o interfață virtuală în modul monitor, numele acestuia va fi afișat în ieșire (de obicei mon0). Acum trebuie să găsim un punct de acces pentru a ataca și de a găsi BSSID sale. Noi folosim utilitarul pentru interceptarea convorbirilor telefonice fără fir ester airodump-ng:

Ecranul afișează o listă de puncte de acces la îndemână. Suntem interesați în punctul cu criptare WPA / WPA2 și autentificarea pentru PSK. Este mai bine să alegeți una dintre primele în listă, așa cum este de dorit pentru atacul o conexiune bună cu punctul. În cazul în care o mulțime de puncte, iar lista nu se potrivește pe ecran, puteți utiliza alt instrument bine-cunoscut - Kismet, există interfața este mai potrivită în acest sens. Opțional, puteți verifica pe loc, indiferent dacă sunt incluse în mecanismul nostru de punctul WPS. Pentru a face acest lucru, complet cu Reaver (dar numai dacă-l scoate din SVN) este o spălare de utilitate:

Pasul 4. Start brute force

Acum puteți trece direct la PIN'a de sortare. Pentru a începe Reaver, în cel mai simplu caz, ai nevoie de un pic. Trebuie doar să specificați numele interfeței (tradusă de noi mai devreme în modul de monitorizare) și BSSID a punctului de acces:

$ Reaver mon0 -b 00 -i: 21: 29 74: 67: 50 vv

Cheia „vv“ include un program de ieșire avansat, astfel încât să putem asigura că totul funcționează conform așteptărilor.

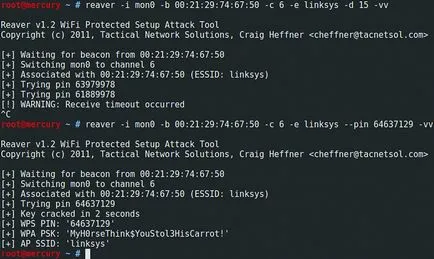

În cazul în care programul trimite în mod constant punctul de acces PIN'y, astfel încât totul a fost bine primit și rămâne să aștepte prostește. Procesul poate fi întârziat. O foarte scurtă de timp în care am fost în stare să sbrutforsit PIN-ul, sa ridicat la aproximativ cinci ore. Odată ce este selectat, programul va raporta fericit:

[+] Încercarea de PIN-64637129 [+] cheie de cracare în 13654 secunde [+] WPS PIN: '64637129' [+] WPA PSK: '! MyH0rseThink $ YouStol3HisCarrot' [+] AP SSID: 'Linksys

Cel mai valoros lucru pe aici - este, desigur, cheia WPA-PSK pe care le puteți utiliza imediat pentru a conecta. Totul este atât de simplu, care nu se potrivește chiar și în capul meu.

Figura 6. Reaver Pro - o bucată de fier de la creatorii de Reaver

Este posibil să vă protejați?

Pentru a se proteja de atacuri posibile în timp ce într-un fel - pentru a dezactiva nafig WPS în setările routerului. Cu toate acestea, după cum sa dovedit, pentru a face nu este întotdeauna posibil. Având în vedere că vulnerabilitatea nu există la nivelul de punere în aplicare, cât și la nivel de protocol, se așteaptă de la producătorii în curând patch care să rezolve toate problemele, nu este necesar. Cele mai multe pe care le pot face acum - este posibil pentru a contracara forța brută. De exemplu, dacă blocați WPS o oră după cinci încercări nereușite de a introduce codul PIN, va dura prea mult timp de aproximativ 90 de zile. Dar o altă întrebare este, cât de repede poate fi rulat înainte un patch pe milioane de dispozitive care operează în întreaga lume?

pompat Reaver

HOWTO am aratat cel mai simplu și cel mai versatil mod Reaver utilizarea de utilitate. Cu toate acestea, punerea în aplicare a WPS de la diferiți producători este diferit, astfel încât, în unele cazuri, necesită o configurare suplimentară. Mai jos voi oferi opțiuni suplimentare care pot îmbunătăți viteza și eficiența cheie de sortare.

- Puteți seta canalul și SSID-ul punctului de acces:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05 11 -c -e LINKSYS - efect benefic asupra opțiunii ratei brute force „-dh-mici“, care stabilește valoarea mică a cheii secrete, facilitând astfel calcule pe marginea punctului de acces:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05 vv --dh-mici - Timeout Răspunsul implicit este de cinci secunde. puteți schimba, dacă este necesar:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05 -t 2 - Întârzierea dintre încercări implicit este de o secundă. Acesta poate fi, de asemenea, configurat:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05 -d 0 - Unele puncte de acces pot bloca WPS de ceva timp, a suspecta că ei încearcă să dracu '. Reaver observă această situație și pauze în iterarea implicite de 315 secunde, lungimea această pauză poate fi schimbată:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05 --lock-întârziere = 250 - Unele implementari ale WPS de protocol rupe conexiunea la codul PIN greșit, deși caietul de sarcini trebuie să returneze un anumit mesaj. Reaver va recunoaște în mod automat această situație, aceasta este o opțiune „-nack“:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05 --nack - Opțiunea „-eap-termina“ este proiectat pentru a lucra cu AP, care necesită WPS sesiune completă cu un mesaj EAP FAIL:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05 --eap-termina - apariția unor erori în WPS-sesiune poate indica faptul că AP limitează numărul de încercări de a introduce codul PIN, sau pur și simplu supraîncărcat cu cereri. Aceste informații vor fi afișate pe ecran. În acest caz, Reaver suspende activitățile lor, și timpii de pauză pot fi setate folosind opțiunea „-fail-așteptare“:

# Reaver mon0 -b 00 -i: 01: 02: 03: 04: 05---fail așteptați = 360

Întrebare: Ce este nevoie de adaptorul wireless pentru a sparge?

Raspuns: Inainte de experiment, trebuie să vă asigurați că adaptorul wireless poate funcționa într-un mod de monitorizare. Cel mai bun mod - să se consulte cu o listă cu componentele hardware pe proiectul Aircrack-ng site-ul (bit.ly/wifi_adapter_list). În cazul în care, cu toate acestea, ridică problema a ceea ce sa cumpere un modul wireless, atunci puteți începe cu orice adaptor pe chipset-ul RTL8187L. USB'shnye dongle este ușor de găsit pe Internet pentru 20 $.

Î: De ce sunt eu cu greșeli «timeout» și «de ordine»?

A: Acest lucru se întâmplă de obicei, din cauza unui nivel de semnal mic sau slaba comunicare cu punctul de acces. În plus, punctul de acces poate bloca temporar utilizarea WPS.

Întrebare: De ce este semnalul de rău Reaver nu funcționează bine, deși aceeași cracarea WEP merge bine?

Raspuns: De obicei, WEP fisurarea are loc prin re-trimiterea pachetelor interceptate pentru a obține mai mult vector de inițializare (IV), necesară pentru o pauză de succes. În acest caz, nu contează, am pierdut orice pachet, sau într-un fel a fost deteriorat de-a lungul drum. Dar atacul asupra WPS trebuie să fie respectarea strictă a protocolului de pachete între punctul de acces și Reaver pentru a verifica fiecare cod PIN. Și dacă, în același timp, orice pachet este pierdut sau vine într-o formă indecentă, va trebui să re-a instala WPS-sesiune. Acest lucru face ca atacurile asupra WPS este mult mai dependentă de nivelul semnalului. De asemenea, este important să ne amintim că, dacă adaptorul wireless vede punctul de acces, aceasta nu înseamnă că AP te vede. Deci, dacă sunteți mândrul proprietar al unui adaptor de mare putere din rețeaua ALFA și antena pe un cuplu de duzină dBi, atunci nu speranța că se va rupe toate prins punctul de acces.

Întrebare: Reaver în orice moment, punctul de acces trimite același cod PIN, ce este?

R: Verificați dacă este activat WPS pe router. Acest lucru se poate face folosind instrumentul de spălare: rulați-l și verificați dacă obiectivul dvs. este în listă.

Întrebare: De ce nu pot fi asociate cu un punct de acces?

Raspuns: Acest lucru poate fi din cauza puterea semnalului slabă sau pentru că adaptorul nu este potrivit pentru o astfel de cercetare.

Întrebare: De ce primesc în continuare o eroare «de limitare a vitezei detectate»?

Raspuns: Acest lucru se datorează faptului că punctul de acces este blocat WPS. De obicei, acest lucru este un sistem de blocare temporară (aproximativ cinci minute), dar în unele cazuri poate fi pălmuit și interzicerea permanentă (deblocarea numai prin panoul de administrare). Există un bug urât în versiunea 1.3 Reaver, din cauza care nu este determinată de eliminarea acestor blocaje. După cum sugerează vorkeraunda folosind opțiunea „-ignore blocări“, sau descărcați cea mai recentă versiune de SVN.

Întrebare: Este posibil pentru a rula două sau mai multe copii ale Reaver pentru a accelera atacul?

Raspuns: Este teoretic posibil, dar, în cazul în care ciugulesc același punct de acces, viteza de căutare este puțin probabil să crească, la fel ca în acest caz, este limitat la punctul de acces hardware-ul slab, care se află deja la un atac încărcat în întregime.

Express-curs cum să hack WiFi

[Total voturi: 2 Media: 3.5 / 5]