Clonarea SIM-carduri

Ca orice alte erori de bună calitate, în aceste există un pic mai mic de adevăr. Da, cartela SIM este într-adevăr o clonă poate fi creată, dar numai în anumite condiții. Cu toate acestea:

- Clonarea - suficient proces de consumatoare de timp

- Succesul lui nu este garantată

- Utilizatorul poate observa că sa cartelei SIM a apărut clona. operatorul de rețea de telefonie mobilă pentru a face chiar mai ușor.

Articolul Balance dedicat o poveste detaliată despre motivul pentru care acest lucru este cazul.

Înainte de a vorbi despre clonare, trebuie mai întâi să evidențieze pe scurt rolul SIM-card în procesele care au loc în rețeaua GSM. După cum se știe, cartela SIM - o identitate unică de abonat, sau „pașaport mobil“. Unicitatea unui pașaport obișnuit certifică numărul său de serie, autenticitatea - filigrane și alte trucuri tipografice. Este posibil să atragă paralele cu cartela SIM? Da, este.

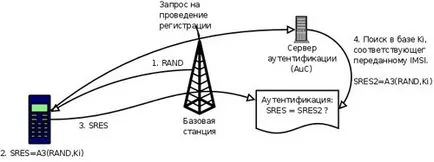

Autenticitatea cartela SIM este verificată cu o „cheie“ specială. numit «Ki». Această cheie, care este un număr multivalentă este stocat în două locuri - în cele mai multe SIM-card și baza de date. În timpul înregistrării abonatului în rețea:

Evident, clona cartelei SIM ar trebui să se supună o astfel de procedură, astfel încât serverul de autentificare nu se poate distinge de clona originală. Din descrierea procedurii, rezultă că, în acest scop, clona ar trebui să aibă același număr unic de IMSI, și trebuie să fie păstrat aceeași cheie secretă Ki.

Un pic mai mult și vom trece pentru a discuta despre faptul de clonare, dar în același timp să ne întrebăm, de ce este ca cineva ar putea dori să cloneze cartelei SIM.

Dar, cu Ki, lucrurile nu sunt atât de simple. Acesta este stocat în două locuri - în memoria cartelei SIM și în memoria serverului de autentificare a operatorului de telefonie mobilă (contrar altă credință populară valoare Ki nu și în nici un caz nu va este transmis „în aer“). Prin urmare, atacatorii pot alege în cazul în care acesta va fi mai ușor pentru a face rost de el. Găsiți o persoană coruptă în operatorul de telefonie mobilă profitabile - pot obține imediat informații cu privire la o serie de SIM-carduri. Pe de altă parte, accesul la astfel de informații este de obicei strict reglementată și limitată, iar în caz de scurgere „străin printre noi“, masa va fi calculată foarte repede. În plus, serverul de autentificare este de multe ori pur și simplu nu are mijloacele de citire ale Ki din memoria sa pentru motive de securitate. Apoi, atacatorii pot opțiune numai cu furtul de date necesare imediat după primirea lotului de SIM-carduri de la un furnizor-producător. Dar, în acest stadiu, numărul de persoane care au accesul necesar, unitățile se calculează, care, desigur, complică totul dintr-o dată.

În cazul în care atacatorul are unele informații despre operatorul actual al acestui algoritm A3, se poate încerca să calculeze Ki, uitam rezultatele din conversia RAND SRES. Aveți posibilitatea să inserați un cititor de cartele SIM și un program de calculator în mod repetat cauza secvențial algoritmul de criptare, care trece-l proprii RAND generat.

Astfel, se au obținut primele clone SIM-card. Informații despre versiunea A3 algoritm, numit COMP128, scurgeri la rețea, iar experții criptografie au găsit o vulnerabilitate în ea, permițând să aleagă Kj pentru un număr relativ mic de încercări. La acea vreme (anii nouăzeci ai secolului trecut) algoritmul COMP128 este folosit peste tot, dar după descoperirea vulnerabilității majorității operatorilor înlocuit cu ceva mai durabil.

Este clar că, fără nici o informație cu privire la ceea ce este pentru algoritmul utilizat de către operator ca A3, destul de inutil pentru a încerca să ridice forța brută Ki. Cu toate acestea, în unele rețele se aplică în continuare COMP128. SIM-card și acești operatori sunt încă relativ ușor de clonat.

De ce este „relativ“? Pentru că în calea creatorul clona, există mai mult de un obstacol - numărul de încercări de selecție Ki este limitată. Cartela SIM număr de numărul de apeluri A3 integrate, și peste un anumit prag (50-100000. Timp) SIM-card, pur și simplu afișează în sine și nu mai funcționează deloc. În condiții normale, atunci când A3 este invocată la fiecare înregistrare SIM-card în rețea, restricții similare nu interferează abonatul - se va rupe sau pierde cardul înainte de overflow contra. Dar obtinerea Ki căutare exhaustivă pentru un număr de ori și nu se poate întâmpla.

Desigur, că toate aceste restricții ruina viața nu numai atacatorilor, ci și pentru utilizatorii care doresc să facă o copie a SIM-card pentru un scop legitim. Operatorii nu au tendința de a partaja informații despre Ki chiar și cu utilizatorii cartelei SIM, deoarece în conformitate cu termenii contractului abonatului are de multe ori un SIM-card, și ia-l pentru utilizarea temporară pentru operator privind condițiile dictate acestora.

În al treilea rând, operatorul poate, prin intermediul sistemului său de monitorizare a fraudei pentru a calcula SIM-card, care sunt înregistrate în rețea în mai multe locații dispersate geografic pentru o perioadă limitată de timp. Dacă găsiți că abonatul este înregistrat în etapa A, și după 5 minute de apeluri de ieșire efectuate la punctul B, distanțată de la A la 1000 km, aceasta va provoca suspiciune și va înlocui cartela SIM de blocare utilizator legitim și clona.

Clonarea SIM-carduri - este real și este teoretic posibil.

Dar, în general, în cazul în care operatorul nu este blocat în dezvoltarea sa la nivelul anilor '90 ai secolului XX, iar angajații săi sunt loiali și incoruptibilă, atunci nu ai de ce să se teamă de apariția unor clone ale sale cartelei SIM.