Blogul lui - Userlevel2system și să învețe contul de administrator parola, nagits

Ridicați privilegii la sistem prin intermediul sploitov KiTrap0d, precum și tragerea parola de administrator utilizând PWdump și L0phtCrack.

Și acum, cum se spune, steagul în mâinile tale! Cu aceste drepturi, puteți copia fișierele de care aveți nevoie, să învețe informații valoroase ...

... dar toate la fel va fi mult mai util să se cunoască parola de administrator.

parole de cont în Windows sunt stocate ca hash-uri în ramurile speciale ale HKLM \ SAM și HKLM \ de securitate și acces la administratori, chiar închise. Fișierele relevante privind securitatea contului Manager de baze de date localizate în directorul% SystemRoot% \ system32 \ config în fișierele de SAM și de sistem, dar copiați-le la fel cum o face nu, cu toate acestea, mai mult pe asta mai târziu. Prin urmare, este important ca noi să-l sistem corect.

Voi vorbi despre două abordări pentru obținerea parolei notorii. Unul se referă la cum probabil dat seama, Registry - groapa de parolă. A doua abordare, cum ar fi probele sugerează căpitan, este de a obține un fișier SAM.

utilitate reseta parolele într-un fișier de imagine.

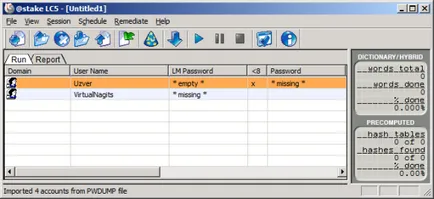

De exemplu, pass_dump.txt ar putea arata astfel:

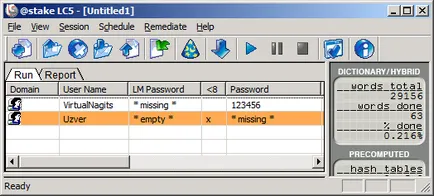

Este evident că Uzver - un utilizator obișnuit, protejat nu parolă și VirtualNagits - administrator, și este un hash al parolei lor.

În plus, rămâne de a utiliza forcer brută pentru a decripta groapa de gunoi.

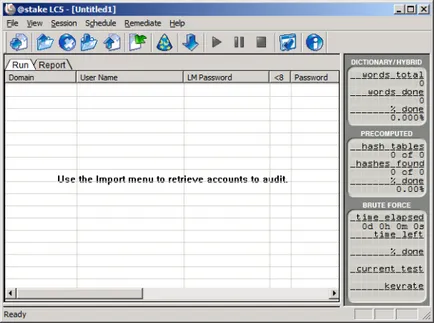

Deci, am instalat și înregistrate v5.04 l0phtcrack și pass_dump.txt:

Programul l0phtcrack apăsăm pe butonul Import:

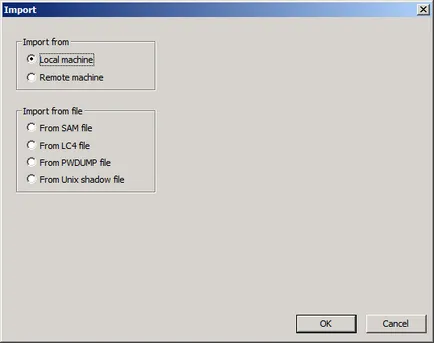

Selectați Import din PWDUMP Fișier (Din fișier PWDUMP), precizam pass_dump.txt nostru.

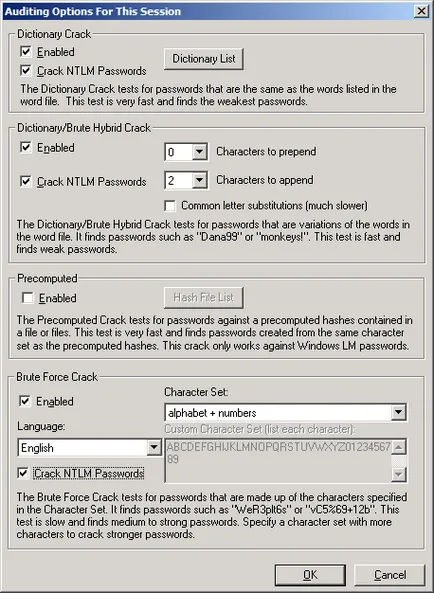

Acum este necesar de menționat în opțiunile de hacking parole NTLM:

Vă confirmați selecția apăsând OK și apoi faceți clic pe Începe audit.

Acolo! parola Ingenious "123456" administrator primit!

În schimb pwdump și l0phtcrack recomandă să utilizați CainAbel programul freeware. Acest instrument minunat mă laud într-un alt articol).

În general, copii SAM fișier de la C: „ocupat cu alte aplicații“ \ Windows \ system32 \ config \ imposibilă chiar și sub privilegii de sistem, deoarece acestea au fost Task Manager nu va ajuta, pentru că dacă găsiți chiar vinovatul responsabil pentru securitatea contului Process Manager să-l completeze, nu se poate, pentru că este un sistem. Practic toate copiate dintr-un disc bootabil, atunci nu avem nevoie chiar de drepturi de administrator. Dar, de multe ori în mâinile nu LiveCD ...

Duck aici, să ia aceste fișiere, puteți utiliza acces la disc nivel scăzut.

Cu o echipa de (de la cmd.exe cu drepturi de sistem, nu uita nici KiTrap0D?):

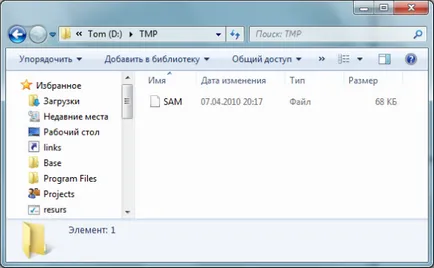

SAM copiază fișierul din folderul de sistem \ config \ SAM în fișierul specificat în parametrul, și anume D: \ TMP \ SAM

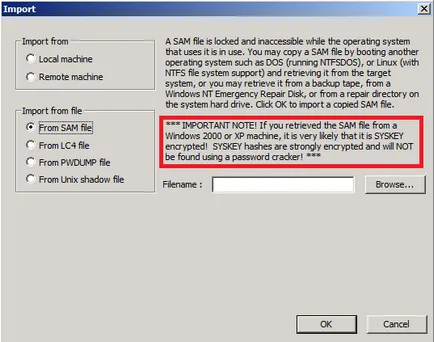

Brute l0phtcrack forcer sprijină importul de SAM-fișier, dar yarosno programul avertizează SYSKEY de criptare:

Despre decodarea fișierelor SAM, vă sugerez să citiți propriul xakep.ru site-ul: Cum putem reorganiza Syskey