autentificare Kerberos în directorul activ, ferestre configurarea și servere Linux

Verificați autentificarea Kerberos la Active Directory

Verificați autentificarea Kerberos la Active Directory

Bună ziua dragi cititori, nu atât de mult timp în urmă am fost de lucru pe sarcina de a configura grupuri SQL Disponibilitate pe cluster-ul pentru Windows, în cazul în care clienții la crearea unor instrumente bazate pe web frumos, totul este în regulă, clientul așteaptă următoarea etapa de dezvoltare a situației este acum, și anume stabilirea și punerea în aplicare a mecanismului de unic Sign- (SSO) sau un singur punct rus de autentificare, suntem deja familiarizați cu ea la configurarea Vmware vCenter Server. Acest mecanism funcționează pe Kerberos protocol de codificare, despre care vom vorbi. Ne uităm la modul de autentificare Kerberos este verificată în Active Directory. ca înțelegerea principiilor pe care le va ajuta în realizarea unui singur punct de autentificare.

Identificarea și accesul la Active Directory

Servicii domeniu Active Directory (Active Directory Domain Services, AD DS) oferă autentificare și acces (identitate și Access, IDA) pentru rețelele corporative. Să vedem cum cerințele și criteriile trebuie să respecte structura IDA:

- Acesta trebuie să stocheze informații cu privire la toate obiectele Active Directory, cum ar fi: utilizatori, grupuri de securitate, calculatoare, imprimante și alte obiecte de identificare. O identificare obiect (identitate) presupune o idee, în esență, sarcina de a efectua orice acțiune în rețeaua corporativă. Un exemplu simplu este utilizatorul Bob și el lucrează cu documente într-un director partajat pe server. Aceste documente sunt protejate de acces, care definește lista de control al accesului (l Lista de acces Contro, ACL). Accesul la un fișier dorit gestionat de securitatea serverului subsistemului, care este un dosar când îl accesați, el compară identificarea de utilizare a obiectului cu obiectele care sunt prezente în ea ACL, și deja pe baza acestui fapt, el face o decizie de a acorda sau refuza accesul utilizatorului . Deoarece serviciul, calculatoare, grupuri, și alte obiecte de a face anumite lucruri în rețeaua locală, fiecare dintre ele are propria identificare a obiectului. Acest obiect conține o mulțime de informații, care este unic pentru fiecare dintre ele, cum ar fi numele de utilizator, SID (identificator de securitate, SID), o parolă. Așa că identificarea magazinului obiect, este o parte integrantă a identității și accesul. Toate datele din Active Directory, sunt localizate în directorul AD, care gestionează controlerul de domeniu.

- Identificarea obiectelor de autentificare. Aici principiul general al acestui fapt, atunci când un utilizator accesează documentul, serverul nu se va arăta el până când nu a confirmat autenticitatea de identificare a obiectului, care apare în interogare. Pentru a face toate acestea, utilizatorul are un fel de informații secrete, care este cunoscut pentru el și infrastructura IDA, astfel încât aceste date sunt doar în comparație cu cele care există în identificarea magazinului obiectului în momentul autentificării.

Protocol de autentificare kerberos

Sistemul de operare Windows este bun, este faptul că ea este foarte standardizat, din cauza interfață SSPI (Security Support Provider Interface). SSPI - un mecanism pentru sistemul de operare Windows a cărui sarcină este, furnizarea de aplicații nu depind de o varietate de protocoale de autentificare, decizii, permițându-vă să lucrați complet cu oricare dintre ele, pentru a parafraza, că orice aplicație poate utiliza orice protocol de autentificare. O altă interfață foarte mare, plus SSPI este că vă permite să izola traficul de rețea de protocol de autentificare în cazul în care pur și simplu, aceste protocoale sunt independente de protocoalele de rețea pentru transferul de date, precum și aplicarea, în general, la bec, pe care să o folosească.

Acesta este prin intermediul furnizorilor de servicii furnizor de suport de securitate (SSP) a făcut un mecanism de autentificare. Sistemul de operare Windows are deja un built-in-uri, dar nimic nu împiedică programatori să ia și să scrie și conectați-l la SSPI

cheie personalizată - atunci când administratorul de sistem începe un nou utilizator, contul său de valoare a parolei este utilizat la crearea cheii, aceasta este stocată lângă obiectul însuși utilizatorul AD. Și, așa cum este descris mai sus, cheia cunosc controlerul de domeniu și utilizatorul, cele două părți.

Tasta System - la momentul intrării computerului într-un domeniu Active Directory, el primește, de asemenea, o parolă unică pe baza acestuia, și creează o cheie, toate ca utilizator. Cu toate acestea, am act de faptul că această parolă este schimbată automat în fiecare lună, astfel încât vechile computere, care nu au fost incluse mult timp, nu se poate autentifica la domeniu deoarece relația de încredere este pierdut.

Serviciul Key (cheie de serviciu) - totul este, de multe ori administratorii de simplu sistem pentru a rula serviciul pentru a crea un utilizator de domeniu separat, ca urmare a acestui serviciu va primi cheia lui, dar în cazul în care se execută sub un cont de sistem (LocalSystem), apoi a obține o cheie de calculator.

Key cross-domain (cheie inter-domeniu). Această cheie permite autentificarea pluritematică și este utilizat pentru a oferi o relație de încredere în mediul Astive Director.

- Să ia în considerare modul în care autentificarea Kerberos în domeniu Active Directory. Și astfel utilizatorul sau calculatorul, încercând să intre în rețeaua de domeniu local este protocolul Kerberos pentru a certifica autenticitatea acestor detalii, în consecință, care produce un pachet de date, sau mai degrabă un bilet sau un bilet (de bilete), in dreapta este numit TGT (de acordare a tichetelor Ticket).

Bilet (un bilet) este un pachet de date criptate, care este emis de o autentificare de încredere, în ceea ce privește protocolul Kerberos - Key Distribution Center (KDC, Key Distribution Center). TGT criptate utilizând o cheie comună pentru serviciul KDC, adică, clientul nu poate citi informații de pe biletul. Acest bilet este folosit de client pentru a obține alte bilete.

- Acum, atunci când un utilizator sau un computer are TGT, acesta poate furniza orice serviciu sau resursă. În viitor, atunci când se referă la resursele de rețea specifice, utilizatorii, prezentarea TGT, devine din certificatul KDC pentru a avea acces la o anumită resursă de rețea - Serviciu de vânzare bilete (TGS). Acest bilet va identifica utilizatorul autentificat pe server. Utilizatorul va oferi bilet de TGS pentru a accesa serverul, el va accepta și confirma trecerea de autentificare. Aici Kerberos și arată toate avantajele sale, acesta este doar este necesară o conectare la rețea și după primirea TGT bilet el este autentificat pentru întregul domeniu ca un întreg, ceea ce îi dă posibilitatea de a primi bilete de identificare pentru accesul la servicii, fără a introduce acreditările publice, toate aceste operațiuni sunt efectuate din cauza clienților încorporate și servicii Kerberos în Kerberos.

Sam Bilet-Serviciul de acordare este format din două lucruri, primul este o copie a cheii de sesiune și informații despre clienți. Toate aceste date sunt criptate cu o cheie partajată între serviciile pentru care există un tratament și KDC. Acest lucru înseamnă că utilizatorul nu poate vedea datele, dar serviciul sau serverul la care recursul este da.

Datorită nivelului ridicat de securitate a protocolului Kerberos, datele de transfer pe care nu se va vedea parolele sau valoarea hash în clar. O altă cerință pentru funcționarea în conformitate cu acest protocol, efectuează timp de sistem, care nu poate să se abată de la momentul controler de domeniu cu mai mult de 5 minute

Un alt punct foarte important este factorul care serviciul KDC trebuie să știe exact la ce anume serviciul fiind accesat și modul în care procesul de producție cheie de criptare. Pentru a face acest lucru, există un mecanism, cum ar fi nume de servicii principale, de fapt, un identificator de serviciu unic, care va fi înregistrată în baza de date Active Directory. Cerințele pentru ea, acesta trebuie să fie unic în pădure. Fiecare serviciu care utilizează Kerberos, trebuie să aibă o SPN înregistrată. Fără un identificator de protocol configurat corect pentru serviciul sau serverul nu va funcționa.

SPN în sine este stocat în atributul-Service-Principal Numele, dintr-un cont la care este atașat, și în care începe serviciul. Astfel, SPN se conectează împreună toate părțile din proces. Clientul știe, pentru care serviciul vrea să acceseze. Și când se construiește șirul cheie cerere SPN, de exemplu, folosind funcția DsMakeSpn. Serverul KDC, a primit datele, pot găsi contul sub care serviciul va începe și, folosind o cheie din acest cont utilizator Active Directory, a crea un acces la servicii de bilete și cripta cu această cheie.

Cum este configurația mea SPN a fost descrisă într-un articol.

kerberos verificare detaliată de la început logare

Să ne în imagini, voi spune mai detaliat modul în care autentificarea Kerberos, din momentul în care utilizatorul introduce parola. Și astfel:

- Omul vede câmpul de conectare și o parolă pe computer

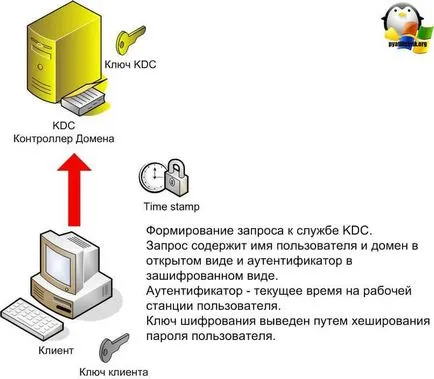

- Generate pe computer pe datele primare ale utilizatorului face o cerere către un controler de domeniu, și în special la Centrul de service de distribuție a cheilor, care transmite KDC numelui de utilizator din, numele clar de domeniu și ora curentă pe stația de lucru, încă o dată să vă reamintesc că nu ar trebui să fie diferit de momentul controler de domeniu pentru mai mult de 5 minute. Ora curentă este transmis în formă criptată, și va acționa ca un autentificator. Vă reamintesc că cheia de criptare (cheia de utilizator) este generată din parola utilizatorului, ca urmare a hash.

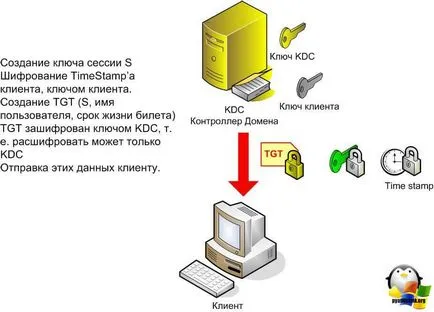

- Serviciul KDC vede manipularea computerului și începe să caute pentru utilizator în Active Directory, utilizatorul verifică cheia și decriptează autentificatorul în cazul în care acesta devine în momentul plecării din Rusia a cererii. Apoi, Key Distribution Center creează două bilete. Primul este cheia de sesiune, este necesară pentru a cripta date între client și KDC. În al doilea rând bilet, un bilet bilet de acordare (Bilet bilet de acordare (TGT)), de îndată ce a apărut la utilizator, el va fi capabil să solicite bilete pentru servicii și servere. TGT în sine constă din aceste părți: o copie a cheii de sesiune, ora de terminare a vieții a biletului și numele de utilizator. TGT este criptat folosind cheia principală a serviciului Key Distribution Center, astfel încât utilizatorul nu le poate decripta.

- Odată ce aceste bilete sunt generate Key Distribution Center criptează autentificatorul utilizator (ștampilă de timp) și o cheie de sesiune cu cheia de utilizator și liniște le trece la utilizator.

- Deoarece utilizatorul are, cheia de utilizator, el decriptează calm bilete de la Key Distribution Center și verifică autentificatorul. Ca urmare, el are acum cheia de sesiune și tasta TGT finalizat acum prima fază a Kerberos, cât și utilizatorii nu mai au nevoie în această sesiune pentru a comanda aceste bilete.

- Clientul dorește să acceseze la serviciu, deoarece are deja cheia alte chei (TGT), pentru a avea acces la serviciul pe care îl oferă KDC, un bilet bilet de acordare, precum și o ștampilă de timp, care criptează cheia de sesiune.

- KDC primește această cerere și bilete, deripteaza folosind cheia lui. Controlerul de domeniu confirmă faptul că solicitarea provine de la utilizatorul corect.

- Următorul pas cheie centru de distribuție, generează două bilete (bilete (TGS)), unul a aplicat pentru client și unul pentru serviciul la care clientul accesează. Fiecare bilet va conține numele utilizatorului care solicită accesul la care ar trebui să primească cererea, ștampila de timp, care spune când este creat biletul, iar perioada vieții sale, precum și o nouă cheie de coroane. KCS - este cheia pentru serviciul și client, a cărui sarcină este de a asigura interacțiunea dintre ele în condiții de siguranță. Pe lângă serviciul KDC criptează biletul folosind sistemul de chei server și pune biletul în biletul clientului, care are, de asemenea, o cheie de coroane.

- Acum, totul este criptat cheia de sesiune și trimis la client.

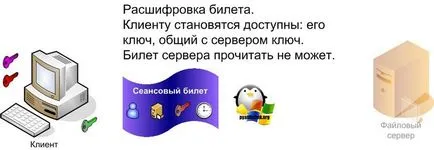

- Clientul primește un bilet, decriptează-l cu ajutorul cheii de sesiune și TGS vede biletul și de serviciu coroane, clientul nu poate citi destinat serviciului coroane

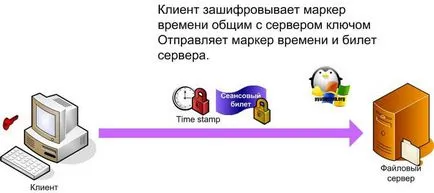

- clientul genereaza acum un marcaj de timp și criptează-l cheie coroane, trimite-l împreună cu biletul, TGS destinat acestuia.

- Atunci când un server de serviciu primește aceste informații, el vede imediat din pachetul KDC destinat să TGS cheie (coroane). Acesta le decriptează ștampila de timp de la client.

- Din moment ce ambele părți au cheia TGS, ele pot fi siguri că clientul a identificat în mod corect, și anume. A. Pentru a cripta markerul de timp a fost utilizat coroane. Dacă este necesar, răspunsul de la server la client, serverul va folosi tasta KCS. Clientul știe că serverul este identificat corect, deoarece serverul trebuie să folosească pentru a obține coroane.