7 pași parcurși de diagnosticare DirectAccess

Sunt folosind DirectAccess pentru un timp destul de lung și nu știu ce m-aș face fără el. Foarte util pentru a avea o conexiune permanentă. Nu am nevoie să nu se gândească la conexiuni VPN începe să vă faceți griji cu privire la posibilitatea de a rula conexiunea mea VPN, și nu trebuie să se ocupe cu aplicatii web care sunt teribil disponibile prin gateway SSL VPN. Cu DirectAccess, eu pot folosi tot felul de aplicațiile desktop pe clientul dvs. pentru a efectua o muncă de calitate, fără a fi nevoie să vă faceți griji despre conectarea. Întotdeauna am conectat. Din perspectiva unui utilizator - acesta este un vis devenit realitate.

Cu toate acestea, administratorii ar putea avea nevoie pentru a diagnostica conexiunea DirectAccess de la caz la caz. În timp ce conexiunea DirectAccess este foarte de încredere, nu există nimic în lume perfectă, și pot exista situații în care clienții nu se pot conecta, făcându-vă să aveți pentru a determina cauza problemei. Aceasta este ceea ce vom discuta în acest articol: câțiva pași de bază puteți lua pentru a diagnostica conexiunile client DirectAccess.

Pe baza documentației Microsoft și propria experiență de încercare și eroare, vă sugerez un plan al celor șapte pași pentru a diagnostica conectivitate pentru clientii DirectAccess:

Acum, să ne uităm la fiecare pas mai în detaliu.

Verificarea setărilor de politică de grup

clienții DirectAccess obține setările lor de client prin Politica de grup. În cazul în care politica de grup nu se aplică la client DirectAccess, acesta nu va fi capabil să lucreze ca un DirectAccess client. Există mai multe modalități de a verifica setările de politică de grup pe client DirectAccess, dar preferatul meu este de a verifica prezența unor norme de securitate conexiune Paravanul de protecție Windows (normele de securitate Connection), care clienții DirectAccess utilizează pentru a se conecta la serverul UAG DirectAccess. Aceste drepturi sunt atribuite de Politica de grup, așa că, dacă acestea sunt, atunci a fost aplicată politica de grup.

Puteți introduce wf.msc în Windows 7 mașină bara de căutare pentru a deschide consola firewall Windows Firewall cu securitate avansată. În panoul din stânga al consolei, faceți clic pe secțiunea din normele de securitate de conectare (normele de securitate de conectare).

Dacă vedeți cele trei reguli prezentate în Figura 1: UAG DirectAccess client „Clienții de acces Activarea tunelului“ Toate. 'Clienti Corp Tunel si Clienti UAG DirectAccess' Clienti UAG DirectAccess Exemplul NLA. puteți fi sigur că politica de grup se aplică.

Pentru a verifica dacă clientul știe că nu este în Intranet

Clientul DirectAccess trebuie să știe dacă este în sau în afara rețelei corporative. În cazul în care se află în cadrul rețelei corporative, dezactivează tunelurile DirectAccess și utilizează rezoluția nume local pe un server DNS pe bază, care este specificat în setările cardului de interfață de rețea. În cazul în care clientul DirectAccess este în afara rețelei corporative, se va crea o tuneluri DirectAccess pentru a se conecta la serverul UAG DirectAccess, și va permite serverului UAG DirectAccess pentru a rezolva numele pentru clienții DirectAccess.

Puteți determina rapid dacă clientul DirectAccess știe dacă este în sau în afara rețelei corporative, folosind următoarea comandă:

netshdns arată starea

Această comandă trebuie să se întoarcă de ieșire similară cu figura 2 de mai jos.

După cum se arată în figură, locația mașinii este indicată ca fiind în afara rețelei corporative (rețea corporativă în afara). În cazul în care mașina se spune că este în cadrul rețelei corporative, atunci când, de fapt, nu este, atunci ar trebui să caute cauza acestui mesaj. Și dacă mașina în timp ce în rețeaua corporativă, a raportat că este în afara, ea va trebui, de asemenea, să caute cauza asta. În al doilea caz, problema este cel mai probabil în conexiunea la problema serverul de locații de rețea (Network Server Location - NLS).

Verificați numele setările de politică de masă de rezoluție pe client DirectAccess

Nume Politica de Soluționare (Nume Politica de Soluționare Tabel - NRPT) Tabelul folosit de client DirectAccess pentru a determina care server DNS pentru a folosi rezoluția de nume. În cazul în care clientul DirectAccess este pe intranet, The NRPT este oprit, iar serverul DNS folosit doar de către client, un server DNS care este configurat pe placa de interfață de rețea. Cu toate acestea, în cazul în care clientul DirectAccess este în afara rețelei corporativă, NRPT este pornit și este folosit pentru a determina care serverul DNS va fi utilizat pentru rezoluția de nume, în funcție de numele pe care doriți să le permiteți.

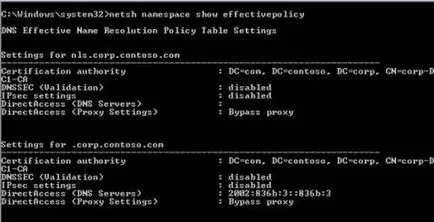

Parametrii de masă NRPT pot fi vizualizate cu următoarea comandă:

Spațiu de nume netsh spectacol effectivepolicy

clientii DirectAccess folosesc IPv6 pentru a comunica cu serverul DirectAccess. Este întotdeauna atât. Clientul DirectAccess poate utiliza, de asemenea, IPv6 pentru a comunica cu resurse de pe intranet. Acesta este cazul dacă resursele intranet suportă IPv6. Cu toate acestea, în cazul în care resursa intranet nu suportă IPv6, vă UAG serverul DirectAccess va utiliza NAT64 / DNS64 pentru traducerea IPv6 de comunicații de la DirectAccess resursa client IPv4 pe intranet. Este important să se înțeleagă că clientul DirectAccess folosește întotdeauna IPv6 atunci când se conectează la serverul de UAG DirectAccess.

Cu toate acestea, din moment ce IPv6 Internet pentru cele mai multe dintre noi nu există încă, trebuie să transmită mesaje prin IPv6 IPv4 Internet, iar acest lucru vom face prin utilizarea tehnologiilor de tranziție IPv6. Clientul DirectAccess poate utiliza una din cele trei tehnologii de tranziție IPv6 pentru a se conecta la serverul UAG DirectAccess peste un Internet IPv4:

Puteți determina ce fel de tehnologie de tranziție IPv6 este utilizat prin rularea ipconfig comanda / toate.

Verificarea de autentificare a clientului DirectAccess

În cazul în care clientul DirectAccess se conectează la serverul de UAG DirectAccess, se utilizează tuneluri IPsec pentru a asigura conectivitate la rețeaua companiei. două tuneluri folosite aici:

- Infrastructura de tunel (tunel Infrastructură) „acest tunel este creat înainte de conectare utilizator utilizând un certificat de calculator și de utilizare a contului computerului în Active Directory, precum și utilizând autentificarea NTLMv2. Se utilizează două metode de autentificare pentru a crea primul tunel și clientul DirectAccess poate accesa doar un anumit număr de calculatoare prin intermediul tunelului de infrastructură.

- intranet tunel (Intranet tunel) „acest tunel este creat după crearea infrastructurii tunelului, ca tunelul de infrastructură este necesară pentru a asigura accesul la controlerele de domeniu pentru autentificarea Kerberos. tunel Intranet utilizează certificat de autentificare pe bază de calculator și bazat pe cont de utilizator conectat la (Kerberos) pentru a crea un al doilea tunel. Tunel intranet permite utilizatorului să se conecteze la restul rețelei.

Întrebarea este: de unde stii care metoda de autentificare este folosită și ce nu este / muncă? O modalitate de a face acest lucru este de a utiliza consola Windows Firewall cu Advanced Security Firewall. Expand Observare (Monitorizare). apoi se extinde asociații de securitate (asociații de securitate) și faceți clic pe secțiunea Modul de bază (Main Mode). Aici vedeți o asociație de securitate în modul nativ pentru intranet și infrastructură tuneluri, așa cum se arată în figura 5. Observați că secțiunea a doua metodă de autentificare (a 2 Metoda de autentificare), are legături folosind NLTMv2 și Kerberos V5. NTLM este utilizată pentru autentificarea infrastructurii tunel, și Kerberos utilizează tunelul intranet.

Verificați conectivitatea la serverele DNS și controlere de domeniu

Ca și în cazul unor scenarii de diagnostic fără DirectAccess, trebuie să vă asigurați că clientul DirectAccess poate interacționa cu controlerele de domeniu și serverele DNS.

De exemplu, aveți posibilitatea să executați următoarea comandă:

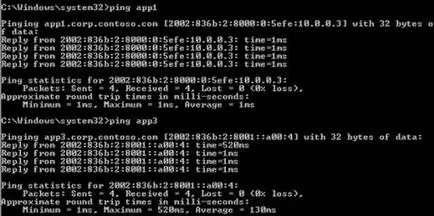

Puteți testa cu ușurință rezoluția nume cu ping, așa cum se arată în Figura 7 de mai jos.

concluzie

În acest articol, ne-am uitat la o scurtă introducere cu privire la modul de a diagnostica clientii DirectAccess. Verificați aceste șapte puncte va ajuta să obțineți informațiile de care aveți nevoie pentru a ghida acțiunile lor pentru a aborda problemele în direcția cea bună. Dacă doriți să aflați mai multe despre UAG DirectAccess, pentru început este cel mai bine liniile directoare adecvate pentru diagnosticarea într-un laborator de testare pentru UAG DirectAccess, care pot fi găsite aici. Lasă-mă să știu dacă aveți întrebări cu privire la diagnosticul UAG DirectAccess, și voi face tot posibilul să vă punct în direcția cea bună.