Teste de laborator de penetrare «laborator de testare v

Cateva cuvinte despre laborator

«Test de laborator V.7» este o rețea de firmă «SecureSoft LLC» companie virtuale bazate pe Windows și Linux. Virtual companie specializată în dezvoltarea de software și are niște găuri de securitate. Participanții sunt încurajați, folosind vulnerabilitatea găsit la rețea și de a obține acces la toate site-urile «SecureSoft LLC», fiecare dintre care conține un simbol secret, (există 10).

Cronologia evenimentelor

În primul rând a face un atac de succes pe toate nodurile de laborator gestionate Omar Ganiev (Beched). După 6 zile de atac intensiv, Omar a luat ultimul token-ul, devenind astfel al treilea laboratoare campion consecutiv «test de laborator».

În acest laborator, ca și în primul caz, am mormait care au o mulțime de Brutus sau ghici, dar încă a făcut-o din nou utilă =) pentru tine. Una dintre sarcinile cele mai triviale a fost exploatarea vulnerabilităților de pe serverul terminal, în cazul în care a fost necesar să dețină DLL-piratarea ocolind MSE antivirus. De asemenea, în ciuda căi false de distragere alocate pe forum sarcina pe forum, în cazul în care a fost necesar pentru a exploata mâinile vulnerabilitate, și care însumează dicționare fuzzing implicit Burp Suite. Alte sarcini sunt utile pentru practicarea standardul de competențe și posibilitatea de a compara diferite constatări. Grație organizatorilor de teren de antrenament!

Omar Ganiev (Beched), incsecurity.ru

În urma Omar, după ceva timp, am reușit să colecteze toate jetoanele participanților Merron, DarkCat și AV1ct0r. În ciuda faptului că laboratorul este considerat a fi traversate, esența nu este lipsit de, și anume, pentru a da tuturor o oportunitate de a consolida pentest abilități practice, și a obține altele noi. Având în vedere complexitatea sarcinii, am pregătit un pasaj parțială a laboratorului.

Avertizare. Această secțiune conține referiri la trecerea laboratorului.

O caracteristică a tuturor «Test de laborator» Laboratories este o aproximare a condițiilor reale de lucru ale rețelei corporative și vectori de simulare și scenariile de atac întâlnite în viața reală.

Această scriere-up descrie alocarea de laborator prima și direcția de trecerea acestora. Înainte de a lua locul de muncă, trebuie să ne înregistreze pe site-ul de laborator și să facă ajustări în distribuție care vor fi utilizate pentru a efectua rețea virtuală pentest. Se recomandă utilizarea distribuției Kali Linux. Această distribuție de specialitate conceput pentru experți în securitatea informațiilor și care conțin o cantitate mare de instrumente pentru testare de penetrare. După trecerea printr-o conexiune VPN și de înregistrare la laborator, avem următoarele informații disponibile:

- Rețeaua de testare a companiei: SecureSoft LLC.

- adresa IP a serverului: 192.168.101.5

- Harta de rețea

În contextul testelor de penetrare de laborator are loc în modul GrayBox - cunoscut sub numele de informații parțiale despre infrastructura țintă. În acest caz, avem o placă de rețea cu marcate pe ea găzduiește și rolurile lor.

Primul lucru pe care trebuie să efectueze teste de penetrare - colectarea de informații. Utilizarea populare utilitate scanare porturi - Nmap. După aceea verificarea manuală a informațiilor primite, și anume, verificați răspunsurile pe conexiunea pentru a deschide porturile folosind telnet și a vedea codul html generat pagina.

Utilizăm informațiile pentru a ataca

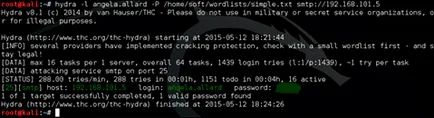

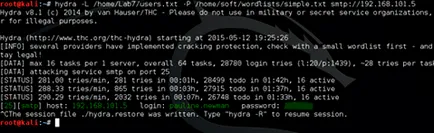

Verificați site-ul Web pe portul 8100, vedem că este o interfață web la serverul de e-mail pe portul 25. Noi folosim aceste informații mai târziu, iar acum a efectua parola ghicitul în contul detectat.

S-au găsit un nume de utilizator și o parolă oferă acces la ofițerul de e-mail SecureSoft LLC angela.allard prin interfața web.

Privind prin angela.allard e-mail, vom găsi o listă de companii angajaților SecureSoft LLC.

Oferim vector de atac suplimentar

Ca și în penetrarea reală de testare atacator adună informații despre sistemul țintă, în orice locuri posibile și disponibile.

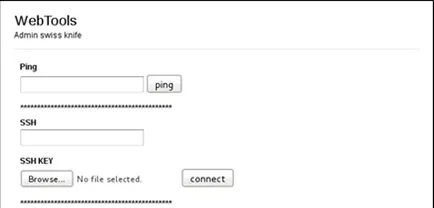

Cel mai interesant poate fi resurse dedicate IT / IS personal - pot fi incluse informații foarte critice, care va ajuta la obținerea accesului la întreaga rețea. Pentru furnizarea schemei de marcat de o resursă interesantă - Instrumente Admin. Utilitate scanare Nmap gama de port 1-10000 sunt interesați de resursa noastră

.

Vedem că unele aplicații atârnă pe un port non-standard 3121. Empiric determinăm că acesta rulează site-ul Admin Tools.

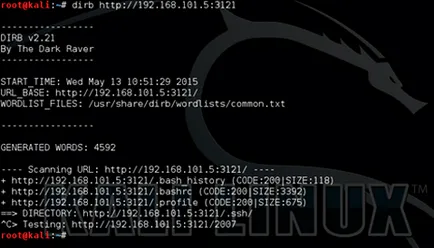

Funcționalitatea acestui site sa dovedit a fi non-funcțional. Acesta conținea instrumente care facilitează activitatea administratorului de sistem. Pe tooltip pentru a forma sabmita a fost găsit indicarea sarcinii cheie SSH că acesta este un fișier localizat pe server vârful-off. După examinarea structurii site-ului și codul HTML nu a fost găsit nimic util, asa ca sa decis să scaneze site-ul director de utilitate dirb.

fișier .bash_history a fost găsit. Acest fișier conține un istoric de comenzi care sunt executate în consolă, de exemplu, prin SSH. Acest fișier a fost găsit numele cheii SSH privată - ssh_key.priv, care a fost imediat descărcat de pe site-ul.

Acum avem datele de acces la rețeaua internă a companiei SecureSoft LLC prin portul 22 prin ssh. De asemenea, fișierul poate fi găsit de atribuire ssh_key.priv token Admin Tools.

Aceasta este partea introductivă a pasajului de laborator, sper că va ajuta să înțeleagă logica a sarcinilor și a rezolva taxiul rămas singur.

harta lumii atac cibernetic

Lista completă a țărilor participante: Algeria, Andorra, Armenia, Australia, Austria, Azerbaidjan, Belarus, Belgia, Bosnia și Herțegovina, Brazilia, Bulgaria, Canada, Chile, China, Croația, Cipru, Republica Cehă, Danemarca, Egipt, Estonia, Finlanda, Franța, Georgia, Germania, Grecia, Hong Kong (SAR), Ungaria, India, Indonezia, Iran, Irlanda, Israel, Italia, Japonia, Kazahstan, Coreea de Sud, Kârgâzstan, Letonia, Lituania, Mexic, Moldova, Olanda, Norvegia, Pakistan , Panama, Filipine, Polonia, Portugalia, România, Rusia, Slovenia, Spania, Suedia, Elveția, Siria, Thailanda, Turcia, Ucraina, Emiratele Arabe Unite, Marea Britanie, statele Unite ale Americii, Uzbekistan, Zambia.

Lucrările la laborator, așa cum am făcut deja, realizat în mai multe etape:

1. Propunerea și discutarea idei pentru locuri de muncă.

2. Punerea în aplicare verificarea opțiunilor poster de locuri de muncă.

3. „Dopilivanie“ înainte de versiunea finală.

4. Integrarea în scenariul de ansamblu.

Pentru a evita probleme în timpul laboratorului de start-up în punerea în aplicare a sarcinilor necesare pentru a lua în considerare:

- faptul de executare simultană a sarcinilor de către mai mult de un participant;

- nu toți participanții la „alb și pufos“. Este necesar să se excludă posibilitatea de vandalism sau încercări de a obstrucționa alți concurenți.

În unele cazuri, atunci când locul de muncă necesită un control complet asupra sistemului, dar este atât de interesant că vreau să-l includă în laborator, trebuie să facă un compromis. Apoi, vom încerca să reducă la minimum riscurile. De exemplu, pentru a oferi un script pentru a restricționa accesul la un număr minim de participanți simultan.

Desigur, este foarte interesant de observat atacul în timp real, în timp ce pe „cealaltă parte.“ În acest laborator, nu am folosit nici de detectare a intruziunilor sisteme, astfel încât limitările în acest sens, participanții nu au avut și nu au. Dar, pe baza observațiilor, prezența unui astfel de sistem ar reflecta cele mai multe atacuri. Poate că în următorul laborator vom include misiuni de by-pass IDS / IPS.

Cele mai multe porturi scanează, brute force, scanează directoare, etc. a fost pus la setările de utilități publice „, în mod implicit»: «Nmap scripting motor» și «DirBuster» în User-agent, de exemplu. Pe una dintre sarcinile care le-am lăsat două opțiuni pentru pasaj, dar al doilea este încă permisă și pentru a preveni altele - asa ca am decis pentru a vedea opțiunea care participanții ar prefera. Din păcate, așa cum era de așteptat, după ce a început un timp de vandalism 🙂

La început, ne-am decis să se joace de-a lungul și de a imita prezența administratorului care încearcă să dau seama ce se întâmplă și a închide gaura. Aproximativ o oră încheiată conectați la Shell, șterge și altfel intervenit, dar nu închide posibilitatea de exploatare. Apoi, cu toate acestea, am avut o opțiune alternativă pentru a închide, deoarece unii membri lipsiți de scrupule în mod constant a încercat să se elimine jeton deranja pe ceilalți să treacă această misiune - se pare că această activitate le aduce mai multă plăcere decât trecerea laboratorului.

Multe mulțumiri pentru stabilirea unui laborator. Toate sarcinile au fost interesante, deși decizia nu a fost unele evidente. Cel mai placut loc de muncă «ssh»: a fost foarte interesant pentru a încerca să înțeleagă ce a fost vulnerabilitatea. Ca urmare, laboratorul - aceasta este o oportunitate excelentă de a dobândi noi cunoștințe și să aplice practicile existente.

Merron

Pe laborator se poate spune că a fost foarte interesant, unele dintre sarcinile au fost foarte dificile. Din moment ce îmi place cel mai mult despre web, am dori pentru a marca o sarcină numit «Forum», destul de o idee interesantă, și o implementare foarte cool) doresc să urez noroc întregii echipe și dezvoltarea, bine, vă mulțumesc foarte mult pentru laborator, am să aștept pentru următoarele laboratoare.

DarkCat