Sid - - - marca Russinovich în limba rusă

Identificatorii de securitate (ABB. prin identificator de securitate, SID)

Windows utilizează SID pentru a reprezenta nu numai mașini, ci și toate celelalte obiecte de securitate. Aceste elemente includ mașini, conturi de domeniu, utilizatori și grupuri de securitate. Numele acestor obiecte sunt doar mai ușor de înțeles pentru utilizatori forma SID prezentarea, permițându-vă, de exemplu, pentru a redenumi contul dvs. pentru a actualiza listele de control al accesului, fără a fi nevoie să (ACL), care se referă la acest cont pentru a afișa modificările. Identificator SID este valoarea numerică a lungimii variabile a format numărul de versiune structura SID, codul de 48 biți și un număr variabil de agent de identificare a codului subagenti pe 32 de biți și / sau ID-ul relativ (ABB. Prin identificatori relativi, RID). Codul de identificare a agentului identifică agentul care a emis SID, și de obicei un astfel de agent este sistemul de operare local sau de domeniu se execută Windows. Codurile subagenti identifică administratori agent care a emis SID, și RID autorizat - (. de comun limba engleză pe baza SID) nu mai mult decât un mijloc de a crea un SID unic, bazat pe nucleul comun SID.

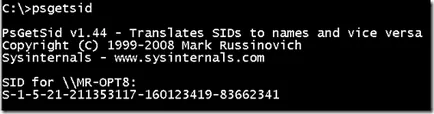

Pentru a vedea ce SID al aparatului, puteți utiliza instrumentul Sysinternals PsGetSid. rulează-l din linia de comandă fără parametri:

Aici, numărul de versiune este 1, agentul codul ID - 5, și apoi urmați codurile celor patru sub-agenți. În Windows NT SID este folosit pentru a identifica un calculator din rețea, prin aceasta pentru a furniza un identificator unic SID, generat Setup Windows Setup cuprinde una fixă (21) și trei aleator (numărul următor „S-1-5-21“), cod subagenti.

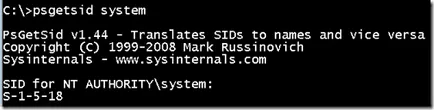

Înainte de a crea primul cont de utilizator, Windows definește mai mulți utilizatori și grupuri încorporate, inclusiv contul de administrator și Oaspete. În schimb genera un nou SID aleatoriu pentru aceste conturi, Windows asigură unicitatea lor prin adăugarea unui SID unic de calculator pentru fiecare număr de cont, numit Identifier relativă (relativă Identifier, RID). Pentru mai sus-menționată a construit-RID conturi sunt predefinite, astfel încât, de exemplu, administratorul de utilizator RID este întotdeauna 500:

După ce instalați un sistem Windows atribuie noi conturi locale de utilizatori și grupuri, RID, începând cu valoarea 1000. Puteți utiliza PsGetSid pentru a vedea numele unui cont care aparține specificat SID; în captura de ecran de mai jos puteți vedea că SID locale cu RID din 1000 face parte din contul Abby - contul de administrator, al cărui nume pentru Windows mi-a cerut să intre în timpul instalării:

În plus față de aceste SID generat în mod dinamic, Windows determină numărul de conturi, care, de asemenea, au predefinite SID. Un exemplu este grupul Oricine, care, în orice sistem Windows are SID S-1-1-0:

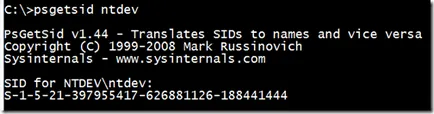

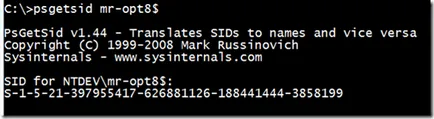

Calculatoarele conectate la domeniul, domeniul SID au, de asemenea, un calculator, bazat pe domeniul SID. Aici este o captură de ecran PsGetSid, afișarea NTDEV SID pentru domeniu:

Domeniul identificator SID pentru calculatorul meu este un domeniu SID plus RID 3858199. destul de problematică pentru a atribui două calculatoare are același domeniu cu SID, în timp ce schimbă doar numele computerului nu va avea nici un efect asupra, fie din domeniul sau regulate (local) SID calculator. Dacă clona un computer conectat la domeniul, singura modalitate de a obține un cont de domeniu unic - o excepție de calculator a domeniului, schimbându-i numele și inversa includerea sa în domeniu.

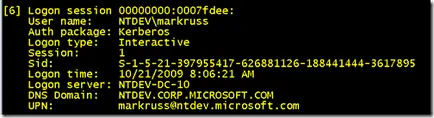

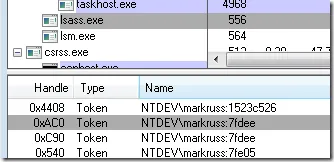

Și această captură de ecran, puteți vedea informațiile privind markerii create LSASS pentru această sesiune, în fereastra Process Explorer, mânerul. Rețineți că numărul după numele contului - 7fdee - corespunde cu ID-ul LogonSessions sesiune de intrare:

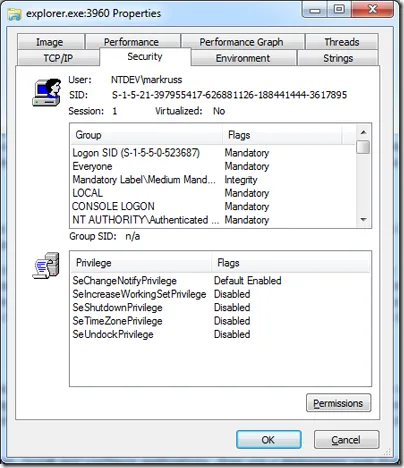

În mod implicit, procesele moștenesc copia semn al procesului părinte. De exemplu, fiecare proces care rulează în sesiune mea interactiv, o copie a markerului, moștenită inițial de la procesul de userinit.exe care creează mai întâi Winlogon fiecare conectare interactivă. Puteți vedea procesul conținutului de marcare prin dublu-clic pe un proces de linie în Process Explorer și comutați la fila Securitate a casetei de dialog proprietăți caseta de proces:

Atunci când unul dintre procesele mele se deschide un sistem obiect de operare, cum ar fi o cheie de fișier sau de registru, subsistemul de securitate verifică drepturile de acces, care scanează lista de control al accesului (ACL) obiecte care se leagă de SID, care este în token-ul de proces.

O astfel de verificare a trece de autentificare de la distanță de sesiune creată folosind resursele partajate de pe computerele de la distanță. Pentru a conecta cu succes la o parte, trebuie să se autentifice la un sistem la distanță folosind un cont cunoscut în sistem. În cazul în care computerul face parte dintr-un grup de lucru, trebuie să introduceți datele de intrare într-un cont de sistem local de la distanță; pentru sistemele conectate la domeniu, parametrii de intrare pot fi atât locale cont de sistem la distanță și pentru un cont de domeniu. Când accesați un fișier de pe o resursă partajată, serverul de fișiere conducătorului auto, sistemul utilizează token-ul de la sesiunea de intrare pentru verificarea drepturilor de acces, sporind astfel mecanismul de uzurpare a identității.

SID duplicarea

Acceptate de Microsoft mod de a crea o instalare Windows, adecvată pentru desfășurare pentru grupuri de calculatoare este de a instala Windows pe un computer de referință și să se pregătească sistemul de donare folosind utilitarul Sysprep. Această metodă se numește „imagine generalizată“, pentru că atunci când încărcați imaginea creată prin metoda descrisă, sysprep începe instalarea, generând un nou SID mașină, executați set specific de hardware resetarea contorului de timp pentru a activa produsul și instalarea altor setări de sistem, cum ar fi numele calculatorului.

Cu toate acestea, unele IT-administratori instalați mai întâi Windows pe unul dintre sistemele lor, instala și configura aplicația, apoi utilizați instrumentele de implementare care nu naparlesc SID lor pe instalări Windows copii. Până în prezent, cel mai bun remediu în astfel de cazuri, a fost utilizarea de instrumente pentru a schimba SID, cum ar fi NewSID. Aceste utilitare genera o nouă mașină SID, încercând să găsească orice loc posibil în sistem, care se referă la calculator SID, inclusiv toate sistemul de fișiere și registru ACL, și chiar și actualizează-l cu noul SID. Motivul pentru care Microsoft nu acceptă această metodă de modificare a sistemului este faptul că, spre deosebire de Sysprep utilități similare, nu trebuie să cunoască toate locurile în care se referă la SID pentru Windows unui computer. Fiabilitatea și securitatea sistemului, folosind atât vechi și nou SID computer nu poate fi garantată.

Deci, este problema de a avea mai multe calculatoare cu același SID? Acest lucru este posibil doar dacă Windows se referă vreodată la SID alte calculatoare. De exemplu, dacă în timpul conexiunii la SID sistem la distanță pe computerul local a fost transferat într-unul dintre sistemele de la distanță și este utilizat pentru a verifica duplicat SID a drepturilor de acces ar fi cauza problemelor de securitate, deoarece sistemul la distanță nu a putut distinge contul de la distanță SID din același SID cont local (în acest caz, SID ambele conturi au aceeași mașină SID, care este baza lor, și la fel RID). Cu toate acestea, Windows nu vă permite să fie autentificat pe un alt calculator, un cont cunoscut doar pe computerul local. În schimb, ar trebui să utilizați parametrii de intrare, sau pentru contul local la sistemul de la distanță, sau într-un domeniu de încredere pentru contul de computer la distanță. Computerul la distanță este SID pentru contul local pentru propria sa bază de date de cont pentru contul de domeniu (din baza de date Conturi de securitate engleză, SAM.) - în baza de date Active Directory pe un controler de domeniu. Computerul la distanță nu oferă SID calculator computer conectat.

Ultima opțiune posibilă, în cazul în care SID duplicarea poate cauza probleme - o situație în care o aplicație distribuită ar folosi SID calculator pentru a identifica în mod unic un calculator. Nici software-ul Microsoft nu funcționează în acest fel, mai ales că utilizarea unui computer SID pentru acest scop nu va funcționa, deoarece toate controlerele de domeniu au același SID. Software-ul care se bazează pe identificarea unică a unui computer care utilizează fie numele de calculator sau domeniu SID al calculatorului (SID conturi de calculator în domeniu).

Cel mai bun fit

Un pic surprinzător este faptul că problema dublării SID pentru atât de mult timp a fost pusă la îndoială, toată lumea presupune că cineva știe exact de ce aceasta este o problemă. Spre nefericirea mea, de fapt, niciodată nu a servit NewSID orice funcție utilă, astfel încât acum, atunci când suportul de utilitate este închis, nu există nici un motiv să tânjesc după ea. „Vă rugăm să

rețineți că reseteaza Sysprep și alți identificatori (setare) a computerului,

buyout în cazul dublării poate duce la probleme în activitatea

Unele aplicații, cum ar fi Windows Server Update Services (WSUS).

Deci, politica oficială a Microsoft încă nevoie ca clonat

Sistemul unic au fost realizate prin utilizarea Sysprep. "