Răsfoiți și gestionați de bază de server în Windows Server 10, comunitatea IT din Ucraina

idee Zadravaya - de ce Explorer server de Internet, Windows Media Player, etc. era greu de înțeles.

În plus, toată această fericire consumă spațiu pe disc - dimensiunea sistemului de operare, care deservește serviciul ar putea depăși un ordin de dimensiune de serviciu (de exemplu, AD DS, AD CS, RRAS, etc). Acest lucru a condus nu numai la depășirilor de costuri de achiziție de stocare, dar, de asemenea, crește timpii morți în timpul migrării mașinilor virtuale, restaurarea de backup-uri, etc.

Cu popularitatea tot mai mare de furnizori de IaaS care apelează un comision pentru volumul și performanța sistemelor de disc, reducerea spațiului utilizat devine din ce în ce mai important.

Principala problemă a fost lipsa de .NET, și apoi instalați Exchange, SharePoint, Dynamics și altele. Pe „nucleul“ serverul a fost imposibil.

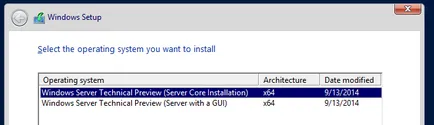

La instalarea unui nou server de server Core opțiune de instalare va fi implicit:

După instalare, lansarea sconfig și defini setările de bază:

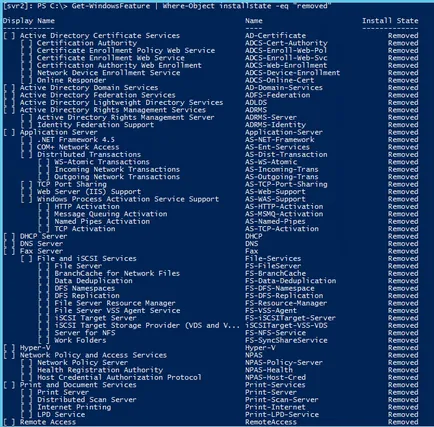

După aceea, vom vedea ce roluri și caracteristici sunt instalate:

Instalarea serverului moderne implică administrarea de la distanță și lipsa accesului fizic (sau necesitatea unei astfel de acces) la afișare, tastatura și mouse-ul.

Administrarea poate fi realizată dintr-un server special care include RSAT componentele necesare, precum și cu PC-uri Windows, care RSAT instalat. Dar mai mult despre asta mai jos.

Dar, în unele cazuri, este necesar să se prevadă posibilitatea administrării directe, nu numai cu PowerShell, dar, de asemenea, prin intermediul Server Manager (Instrumente grafice de administrare și infrastructură) sau chiar GUI „cu drepturi depline“ (Instrumente grafice de administrare și infrastructură + Server Graphical Shell).

Un exemplu de ceea ce ar putea fi necesare GUI - pe bare de metal-server de Manager de dispozitiv poate fi folosit pentru o configurație hardware specifică, și este disponibil numai după instalarea grafice instrumente de gestionare și de infrastructură.

Pentru a activa GUI va avea nevoie de surse care sunt pe pachetul de instalare, acesta va trebui să montați serverul de distribuție. În cele mai multe cazuri, pentru a atașa o imagine la server nu este disponibil, astfel încât să puteți copia sursele de dosar sub formă de bile fișier de pe serverul adecvat.

Stabilirea unui "minimalist" GUI:

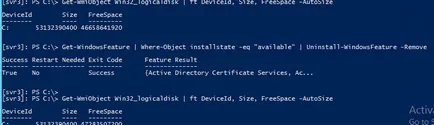

aceasta va reduce dimensiunea discului:

Dacă există o dorință de a reduce și mai mult spațiu pe disc, puteți șterge toate codul sursă pentru rolurile și caracteristicile care nu sunt instalate:

Get-WindowsFeature | În cazul în care-obiect installstate -eq "disponibile" | Dezinstalează-WindowsFeature -Eliminați

Acest lucru va elibera mai mult spațiu pe disc:

Desigur, ar trebui să se facă după ce instalați roluri și caracteristici prin care serverul este pus în funcțiune.

Dacă utilizați o mașină virtuală, asigurați-vă că pentru a efectua Compact .vhdx-fișier.

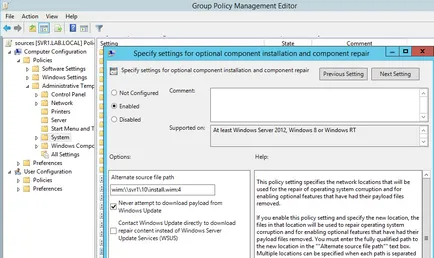

Dacă după îndepărtarea sursei este încă necesară pentru a stabili rolul, sau va trebui să specificați calea către bolul cu sursa sau montați discul cu distribuția:

Pentru simplificare, puteți utiliza Politica de grup:

Pentru aplicarea unor astfel de politici nu trebuie să reconstruiască structura OU, în conformitate cu versiuni ale sistemului de operare, puteți utiliza WMI-filtre:

Acum, cu privire la modul de a gestiona serverele desfășurate în miez. Serverul de la care se va administra va fi numit-sursă, iar serverul care va administra - țintă.

Țintă și sursă poate include atât domeniul și într-un grup de lucru. Sursa poate fi un administrator de PC-uri de lucru și care rulează Windows 7/8 / 8.1 / 10 cu Service RSAT versiunea corespunzătoare.

Administratorul de lucru PC-ul nu ar trebui să fie singurul loc unde puteți gestiona infrastructura, este posibil să se adauge serverul extrem disponibil găzduit în Microsoft Azure sau Amazon.

În afară de RSAT, puteți administra servere prin intermediul PowerShellWebAccess, dar este mai degrabă o oportunitate suplimentară privind cazul indisponibilității RSAT. Despre configurarea PSWA Puteți citi articolul meu „Setarea PowerShell Web Access“.

Abuzul trece la configurarea telecomenzii.

Pentru a vedea valoarea curentă a telecomenzii de pe serverul destinație, puteți:

Pentru udalennogou domni pe serverul țintă trebuie să fie configurat WinRM, configurația actuală poate fi solicitată după cum urmează:

WinRM get WinRM / config

Vă rugăm să rețineți, Device Manager nu este disponibil pentru gestionarea de la distanță, în orice scenariu:

Dacă aveți nevoie pentru a finaliza manager de dispozitiv, trebuie să instalați cel puțin o interfață grafică minimală (cu privire la modul de a face acest lucru este scris mai sus).

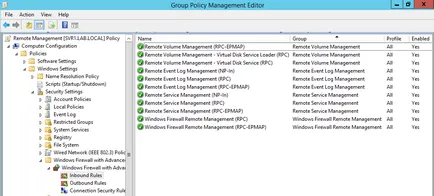

Vom crea și extinde asupra politicii sursă și țintă de grup, care va include reguli de firewall de la distanță Event Log Management, Service Management de la distanță, Windows Firewall Remote Management, Volum la distanță:

În kazhom regulă poate fi specificat cu orice tip de trafic de rețea care este permisă pe profilurile publice, etc. Această întrebare este importantă și necesită o planificare individuală pe de o parte pentru a minimiza suprafața de atac, iar pe de altă parte, pentru a fi în măsură să administreze din mai multe locații, în cazul unui accident.

Acum ia în considerare scenariul atunci când sursa este într-un domeniu, iar ținta în grupul de lucru. La început trebuie să vă asigurați că sursa și țintă a permis în mod corect FQDN și NetBIOS nume unul față de celălalt - dacă nu, trebuie să-l stabilească în DNS. Ca și în cele mai multe cazuri, de preferat să folosiți ayvt nume.

După aceea, pe sursa pe care doriți să adăugați numele țintă în TrustedHosts:

Set-Articol WSMan: localhostClientTrustedHosts țintă valoare% FQDN% -Concatenate -Force

După aceea, puteți utiliza PowerShell sesiuni de la distanță.

Puteți vedea conținutul TrustedHosts:

Get-Articol -path WSMan: localhostClientTrustedHosts | fl Nume, Valoare

și clar conținutul său, dacă este necesar:

Șterge-Articol -path WSMan: localhostClientTrustedHosts

Acum, acces la țintă este, pentru PowerShell, autobuz le folosesc pentru a activa regulile de firewall țintă ia:

netsh firewall advfirewall grup regulă set = "Windows Remote Management" permite noi = da

advfirewall netsh grup firewall set de reguli = "Remote Event Log Management" permite noi = da

advfirewall netsh grup firewall set de reguli = "Service Management Remote" permite noi = da

netsh firewall advfirewall grup regulă set = "Windows Firewall Remote Management" permite noi = da

advfirewall netsh grup firewall set de reguli = "Volume Management Remote" permite noi = da

Pentru a ridica restricțiile impuse de UAC la țintă trebuie să efectuați:

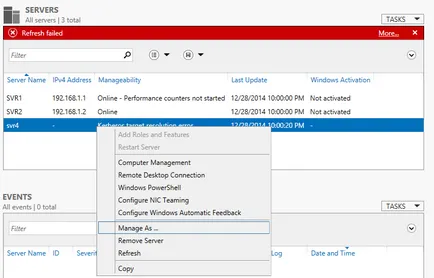

Acum puteți adăuga o țintă în ServerManager la sursă și apoi selectați opțiunea „Manage Ca ..“ și introduceți acreditările dvs. țintă de administrator

Evident, metrica „cu drepturi depline“ GUI degradează servicii SLA care sunt implementate pe server, deși simplifică parțial de management.

În plus, reducerea de spațiu pe disc utilizat este important atunci când plasarea de servere în nori publice, cum ar fi Microsoft Azure sau Amazon.

„Minimalistic“ GUI este o opțiune bună pentru gazde metal-goale, și „Core“ este opțiunea recomandată pentru majoritatea instalațiilor.

Scenariu: „server de instalare GUI - Deschideți serviciul server - Disable GUI“ este comun, dar am recomandăm să planificați inițial instalarea, astfel încât nu trebuie să proceseze nimic includ-off.

În ceea ce privește gestionarea flotei de servere, este rezonabil să se instaleze RSAT pe administratorul PC-ul pentru a efectua sarcinile de zi cu zi, pentru sarcinile rare și importante, precum și în cazul unui accident de a folosi o mașină virtuală foarte accesibile Azure, și, în plus față de a avea un plan de rezervă sub formă de alimentare Shell Web Access.

A exprimat speranța că informațiile vor fi utile, iar dacă aveți nevoie de ajutor - trimite-mi un e-mail [email protected]