protecția bazelor de date privind accesul exemplu ms

Titlul lucrării: protecția bazelor de date MS Access Exemplu

Specializarea: Informatică, Cibernetică și Programare

Descriere: Pentru a proteja fișierul bază de date utilizează Evaluarea system.mdw grupuri de lucru (Grupul de lucru - un grup de utilizatori care au în comun resursele unei rețele), la care baza de date sunt conectate în mod implicit pe stațiile de lucru. Workgroup fișier conține informații conturi de utilizator și grupuri, precum și parolele utilizatorilor.

Mărime fișier: 441.3 KB

Munca Descarcate: 176 de persoane.

Activitatea de laborator №1

Protejarea bazelor de date MS ACCESS Exemplu.

Studiind modalități de a proteja informațiile din baza de date la un exemplu Baze de date MS Access.

Un rezumat al teoriei.

Sistemul de securitate DB ar trebui să asigure integritatea fizică a bazei de date și protecția împotriva pătrunderii neautorizate, în scopul de a citi conținutul și modificările de informații.

protecția bazelor de date se face pe două nivele:

- nivelul parolei;

-Nivel de utilizator (protecția conturilor de utilizator și a obiectelor identificate).

Pentru a proteja fișierul bazei de date folosește Evaluarea system.mdw grupuri de lucru (Grupul de lucru - un grup de utilizatori care au în comun resursele unei rețele), la care baza de date sunt conectate în mod implicit pe stațiile de lucru. Workgroup fișier conține informații conturi de utilizator și grupuri, precum și parolele utilizatorilor. Conturile poate fi acordat dreptul de acces la baza de date și obiectele sale sunt ele însele permisiunea de acces sunt stocate în baza de date.

Pentru a asigura protecția bazelor de date Judecă nevoie pentru a crea un grup de lucru, un fișier - Workgroup Administrator wrkgadm.exe. Când creați un grup de lucru unic este dat un nume de utilizator, numele companiei și codul de grup de lucru.

MS Judecă fișier grup de lucru conține următoarele built-in conturile de utilizator:

1. Adminii - un cont de utilizator standard. Aceste intrări sunt aceleași pentru toate instanțele Ms le evalueze;

2. Admin - Cont de grup Administrator - este unic în fiecare fișier de grup de lucru;

3. Utilizatorii - conține conturi de utilizator.

Pentru a crea un fișier al grupurilor de lucru trebuie să iasă și de sistem sau System32 Judecă în directorul Windows pentru a găsi fișierul grupului de lucru și de a crea un nou grup de lucru (poate fi de până la 20 de simboluri alfanumerice).

grup poate conține un Adminii număr arbitrar de utilizatori, dar proprietarul obiectului este întotdeauna aceeași (proprietarul obiectului poate fi un cont care a creat obiectul, sau un drept de utilizare a fost transferat).

Deoarece citirea intrarea Admin este posibilă pentru toate grupurile de lucru și datele de conectare sunt aceleași, ADMIN utilizator este necesar pentru a elimina din grupul de administratori, care trebuie să creeze un nou cont de administrator și setați o parolă pe contul lor și titularul de cont.

Criptarea și decriptarea bazei de date poate numai proprietarul și membrii grupului Admins său. Pentru criptarea Jet algoritm folosește RSA (numit pentru prima literă a numelor inventatorilor săi: Rivest, Shamir, Adelman) cheie de identificare a grupului de lucru pe bază.

Criptăm baza de date are două efecte secundare negative. În primul rând, se reduce viteza - pe Microsoft a estimat că 10-15 la sută. În al doilea rând, baza de date criptate nu poate comprima programe cum ar fi PKZip, LHA, Stacker și DriveSpace. Mai precis, puteți comprima pur și simplu nu are nici un sens - dimensiunea sa este redusă ușor.

Diferențierea drepturilor de acces ale utilizatorilor

Permisiunea de a accesa sunt numite în mod explicit, în cazul în care sunt deținute de sau atribuite unui cont de utilizator. Autorizațiile vor fi implicită, în cazul în care sunt atribuite unui cont de grup, iar utilizatorul, care este inclus în grupul devine tot permisiunea ei.

Tipuri de permisiuni pentru a accesa baza de date

privilegii de utilizator sunt determinate de permisiunile minime de acces. Schimbați permisiunile pentru utilizator membrii grupului pot să admins, proprietarul obiectului, iar utilizatorul a primit la acest obiect permisiuni de administrator.

Când vă conectați la baza de date utilizatorii primesc grupurile potrivite din care fac parte.

Setarea la locul de muncă.

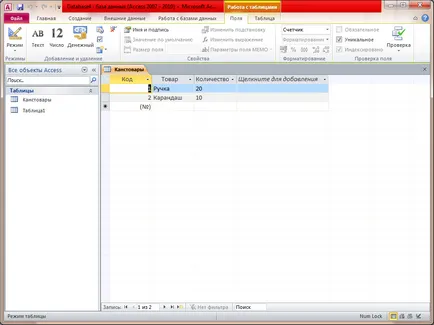

- Crearea unei noi baze de date MS Access

- Criptați parola bazei de date

- Decripta baza de date.

Algoritmul pentru a proteja baza de date MS Access.

- Deschideți baza de date MS Access și de a crea o nouă bază de date MS Access

- Salvați baza de date creată și a închide baza de date.

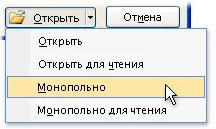

- Re-deschide baza de date, dar în modul exclusiv.

- În fila Fișier, faceți clic pe Deschidere.

- În caseta de dialog Deschidere pentru a localiza fișierul pe care doriți să îl deschideți și evidențiați-l.

- Faceți clic pe săgeata de lângă butonul Deschidere, apoi faceți clic pe Monopoly.

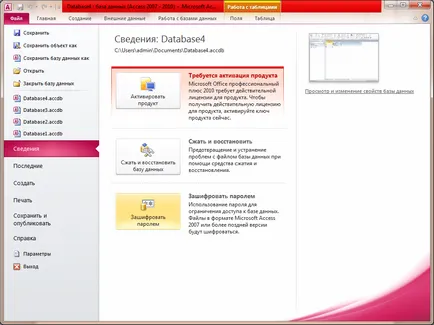

- În fila Fișier, faceți clic pe butonul Detalii, apoi pe Criptați cu parolă.

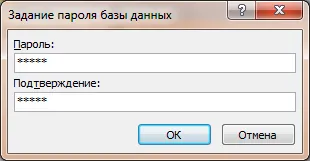

- Deschideți caseta de dialog pentru parolă de activități Bază de date. Introduceți o parolă în câmpul Parolă. și apoi se repetă în câmpul Verificare.

- Închideți baza de date.

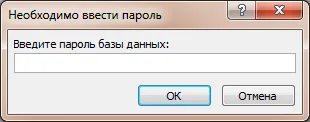

- Deschideți o bază de date protejată prin parolă în modul exclusiv. Va apărea o fereastră „Trebuie să introduceți parola.“

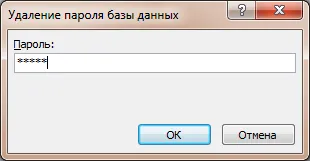

- Pentru a elimina parola generată este necesară pentru a intra în fila Fișier, faceți clic pe butonul Detalii si alege baza de date cu Decodificare.

- O fereastră va apărea o parolă bază de date la distanță.

Raportul cuprinde:

- Numele și scopul activității de laborator;

- Imagini ale muncii depuse;

- Constatări și concluzii.

Testați-vă cunoștințele

- Modalități de a proteja informațiile din baza de date Access.

- Grupurile și utilizatorii bazei de date de acces. fișier grup de lucru.

- obiectele bazei de date de acces și drepturi de acces la obiecte. Conceptul proprietarului obiectului.

- Algoritmul de protecție DB Access.