Obținem root_shell temporare și permanente pe Android - blogul daradan - totul despre el, calculatorul

Pe scurt, voi explica de ce avem nevoie de root_shell și de ce-l folosesc. Să presupunem că avem un boot.img nativ, iar noi patch-uri cu root_shell-om, putem chiar dacă firmware-ul nu este rădăcină-dreptul de a modifica / adăuga fișierele de sistem pe ADB (nu știu dacă este blocat lucrări bootloader). Dar, pentru a obține face root_shell inițial această metodă, trebuie să aibă firmware-ul de root-drepturi. Și așa, cum veți obține o root_shell temporară și / sau permanente?

Cum să obțineți un root_shell temporar romodely cred că mulți deja știu. Pentru a face acest lucru trebuie să:

- rădăcinoase drepturi în firmware-ul (de preferință prin intermediul SuperSU)

- adbd nesecurizat Developer SuperSU

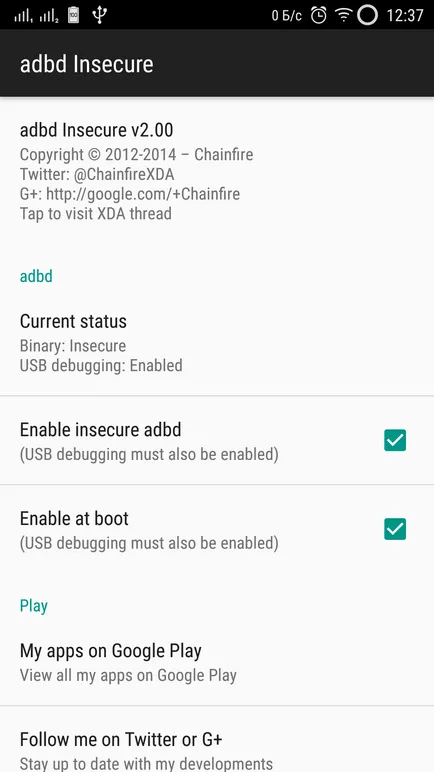

Descărcați adbd nesecurizat, a alerga și a stabilit ca în captura de ecran

Acum, ia în considerare obținerea root_shell pe o bază permanentă. Pentru a face acest lucru trebuie să:

- rădăcinoase drepturi în firmware-ul (de preferință prin intermediul SuperSU)

- adbd nesecurizat Developer SuperSU

- instrument pentru boot.img despachetare și zapakovki. Eu folosesc CarlivImageKitchen. (Cum de a utiliza acest instrument nu va descrie)

- rekaveri personalizate (preferabil TWRP) pentru backup și să clipească obiceiul rezultat legkosi boot.img

- tot ce facem la fel ca obtinerea unui temporar root_shell-o

- patch-uri de copiere / sbin / adbd (eu folosesc plugin Plugin pentru Total Commander BDA)

- boot.img despacheta

- adbd patch-uri înlocuiți calea ramdisk / sbin / adbd (căi pot fi ușor diferite în funcție de instrumentul pentru despachetarea boot.img)

- Rezultatul fișier /ramdisk/default.prop într-o formă aproximativ

ro.adb.secure = 0

- Colectăm boot.img

- cusute prin orice metodă convenabilă pentru tine. De exemplu, prin TWRP sau SP FlashTool la MTK. Cineva la fel de confortabil.