Kerberos într-un mediu sharepoint

Utilizați Kerberos în Sharepoint?

Kerberos - un protocol de securitate care oferă bilete de autentificare în cazul în care cererea clientului la Centrul de distribuție a cheilor (KDC) conține acreditări utilizator valid și un nume valid Nume serviciu principal (SPN). Kerberos este preferat tipul de autentificare pentru Sharepoint, deoarece este mai rapid, mai sigur și reduce numărul de erori pe care le puteți obține un nume de utilizator și o parolă în comparație cu NTLM. Dacă site-ul Sharepoint Web utilizează date externe (nu sunt localizate pe serverul pe care serverul de Sharepoint în sine), de exemplu, baze de date SQL, prin partea de web, serverul de Sharepoint cere Kerberos să delege acreditări de client (acreditările nu sunt trimise sârmă, doar bilete, care urmareste KDC).

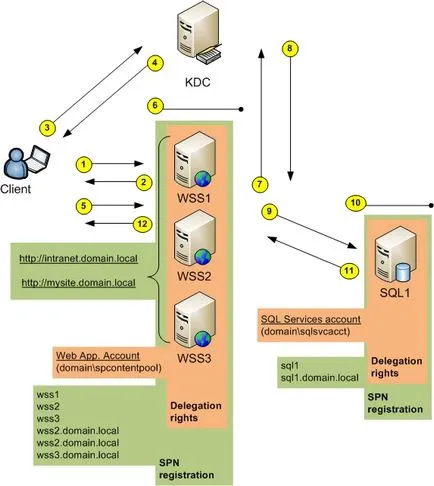

Deci, ce se întâmplă între client și server, atunci când încercați să accesați site-ul web cu Kerberos suport? Am făcut un ghid mic vizual pentru a arăta ce se întâmplă „în spatele scenei“. Scenariul prezentat în Figura 1, constă dintr-un Windows SharePoint Services 3.0, care este, de asemenea, baza pentru MOSS. Tehnologia Kerberos rămâne aceeași „Noi avem doar mai multe servicii și roluri în MOSS.

Figura 1: Kerberos Sharepoint flux

Dacă Kerberos nu este configurat pentru comunicații SQL, etapa 6 se mută la pasul 12. Și amintiți-vă că adoptarea biletului are loc numai la prima intrare și ultima până la expirare. Comparați camere săgeți diagramă bloc cu elementele prezentate mai jos.

Configurarea Kerberos pentru Sharepoint

Mai întâi de toate, permiteți-mi să vă sfătuiesc să creați un mediu de testare înainte de a reconfigurării mediul de producție. Știu că e supărătoare, dar dacă utilizați servere virtuale, puteți construi un mediu de testare foarte repede. Acesta va permite, de asemenea, să compare ajustarea finală, în cazul în care ceva nu funcționează conform așteptărilor.

Deci, avem nevoie pentru a dezactiva NTLM pe aplicațiile noastre web și să le configurați pentru a utiliza Kerberos. Pentru a începe acest protocol pentru a permite comunicarea între servere interne și externe. Apoi activați Kerberos între clienți și aplicații web individuale pentru a gestiona autentificarea prin serverul Sharepoint (unii o numesc un dual- sau dublu-hop de autentificare).

În primul rând să ne uităm la lista de lucruri care trebuie să fie ajustate.

- Colectarea informațiilor necesare și crearea de utilizatori Sharepoint

- Activați Kerberos pentru comunicații SQL

- Setarea nume de servicii principale (SPN) în Active Directory

- Configurare „Trust DELEGĂRII“ conturi în calculator / utilizator

- Configurarea Component Services pe serverele Sharepoint

- Activează Kerberos pentru aplicații web și furnizor de servicii partajate (SSP)

- mediu de testare Sharepoint

Colectarea informațiilor necesare

Aici este o listă a informațiilor necesare pentru a configura Kerberos într-un mediu Sharepoint.

- SPN clasă de servicii (HTTP pentru AAC / aplicații web MOSS. MSSQLSvc pentru obiectul standard de SQL Server)

- numele de gazdă ale SPN dvs. (gazdă numai nume, de obicei, fără a FQDN domeniului)

- FQDN de aplicații Web și servere

- Numerele de port sau SPN dvs. (nici un port pentru aplicații AAC și MOSS web. 1433 to SQL)

- Conturile Active Directory pentru SPN dvs. (conturi de serviciu și pool aplicarea)

Activați Kerberos pentru comunicații SQL

Microsoft recomandă cu tărie a face acest lucru înainte de a instala Microsoft Sharepoint pentru a se asigura că interacțiunile SQL. Baza de date de configurare este localizată pe serverul SQL, iar în cazul în care conexiunea este pierdut, trebuie să-l stabilească, înainte de site-urile Sharepoint sunt în sus și să fie difuzate din nou. Dacă modificați autentificarea după instalarea inițială, cel puțin la început dezactivați serviciile Sharepoint pentru a evita pierderea de date.

Activați Kerberos între serverul front-end Sharepoint dumneavoastră SQL Server de:

- Configurarea SPN pentru el

- „Trust pentru delegații“ Setări dacă aveți nevoie pentru a juca rolul utilizatorilor pentru alte servicii.

Nu este necesar să se includă Kerberos pentru comunicații SQL dacă aveți nevoie doar pentru a autentifica clienții la serverul front-end Sharepoint, precum și orice alte conexiuni de date / Servicii Excel / SQL Reporting Services.

Setarea nume de servicii principale (SPN) în Active Directory

Serviciul mapări nume principal folosind Kerberos delegare a unui serviciu permisiunea de a juca rolul unui anumit cont de utilizator. SPN conține o clasă de servicii (Service Class), numele gazdă și portul numărul de ori. Iată câteva exemple: HTTP / intranet.domain.local și MSSqlSvc / sql1.domain.local: 1433. O bună practică este de a înregistra numele de gazdă și FQDN de aplicații web, chiar și în ciuda faptului că aveți de gând să utilizați numai una dintre ele.

Comanda pentru a înregistra SPN: setspn.exe 'HTTP / comanda intranet.domain.local cont de domeniu \ pentru transferul de cont SPN: setspn.exe' L DOMAIN Removal \ Contul echipei SPN: setspn.exe „D HTTP / intranet.domain DOMENIUL .local \ cont

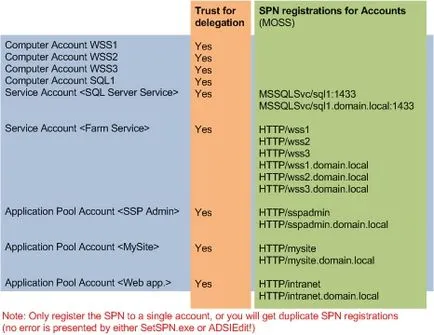

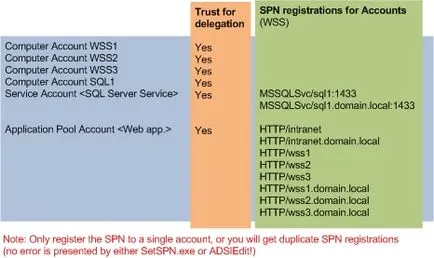

Utilizați tabelele din figura 2 sau 3 pentru a vedea înregistrările necesare pentru scripturi SQL în MOSS / AAC.

Figura 2: Delegația și SPN pentru MOSS

Figura 3: Delegația și SPN pentru AAC

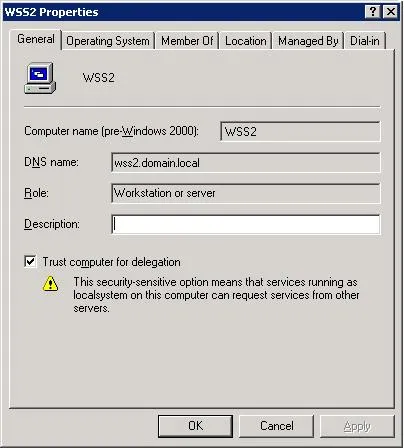

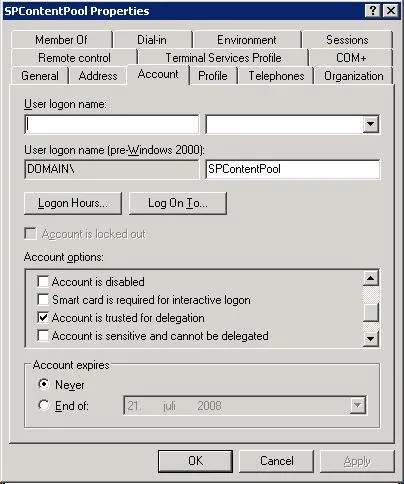

Configurare „Trust DELEGĂRII“ conturi pe computer / utilizator

Acum trebuie să se ocupe de delegarea de drepturi în Active Directory. Acest lucru se face pentru conturile de utilizator de computer și, după cum se poate observa în tabelul de mai sus. În Active Directory Users and Computers, faceți clic dreapta pe cont, faceți clic pe Proprietăți și verificați încrederea delegației (a se vedea figurile 4 și 5 de mai jos). Text / procedură poate fi diferită în diferite versiuni de Windows Server.

Figura 4: Delegația pentru contul de calculator

Figura 5: Delegația pentru conturile de utilizator

A se vedea figurile 2 și 3, pentru care conturile pentru a configura delegare în scenariul.

Configurarea Component Services pe serverele Sharepoint

Web cont pool aplicarea trebuie să aibă anumite drepturi, sau veți obține o eroare de DCOM cu id-10017 în jurnalul de evenimente așa cum este descris în Microsoft KB920783:

„Setări permisiuni specifice aplicației nu acorda permisiunea de activare locală pentru aplicația Server COM cu CLSID CLSID> utilizator NumeDomeniu \ UserName SID SID>. Această permisiune de securitate poate fi modificat folosind instrumentul administrativ Component Services ".

Pentru o securitate corespunzătoare a configura contul dvs., pur și simplu du-te la panoul de control, Component Services. Calculatoare, My Computer, DCOM Config și edita proprietățile 'IIS WAMReg Admin Service'. Set „Run și activați“ în fila Securitate, și să alocați drepturi de „activare locală“ pentru toate conturile în piscina de aplicare (a se vedea figura 2 sau 3).

Ca și în Component Services, setați „Nivel implicit Uzurparea identității“ la „Delegat“, prin schimbarea proprietăților în „My Computer“. Pentru informații suplimentare despre Microsoft KB917409.

Activează Kerberos pentru aplicații web și furnizor de servicii partajate (SSP)

Deci, setările de bază ar trebui să fie aproape gata. Pentru a utiliza Kerberos, trebuie să permită utilizarea unui grup de Central Administration (Administrația centrală) pentru aplicațiile Web. Acum putem alege între NTLM și Kerberos pentru aplicații individuale Web la pagina de autentificare furnizorului. veți găsi în aplicațiile din Panoul de control. Puteți urma această cale:

- Administrația centrală, managementul aplicațiilor, furnizorii de autentificare

- Alegeți aplicația web pentru care doriți să utilizați Kerberos, de exemplu:

- Dați clic pe „default“

- Selectați / bifați opțiunea Kerberos:

Nu uitați să reporniți IIS cu iisreset / NOFORCE într-un prompt de comandă pe web serverele front-end.

În furnizor MOSS de servicii partajate (Shared Service Provider) ar trebui să fie, de asemenea, înființat, iar acest lucru se face din linia de comandă. comanda SetSharedWebServiceAuthn nu există în AAC. Du-te la directorul bin 12-stup (de obicei în C situată: \ Program Files \ Common Files \ Microsoft Shared \ extensii de server web \ 12 \ bin) și executați următoarea comandă: stsadm.exe SetSharedWebServiceAuthn -o va negocia

mediu de testare Sharepoint

Acum a venit momentul interesant al operațiunii: pentru a vă asigura că totul funcționează cum era de așteptat. Ca orice alt om, am verifica modificările de configurare în timp ce efectua procedurile. Este foarte util să se știe dacă comunicarea SQL utilizează Kerberos, înainte de a trece la pasul următor. Dar cum să verificați părți ale configurării?

Probleme cunoscute cu Internet Explorer Dacă utilizați porturile non-standard pe IIS serverele virtuale, asigurați-vă că versiunea de Internet Explorer 6 sau o versiune anterioară este actualizat și configurat pentru a include numere de port în SPN. Administrația centrală va conține numere de port non-standard. Tu nu va primi un mesaj de eroare dacă utilizați versiunea veche de bază non-configurat de Internet Explorer. Citiți articolul Microsoft, pe care am menționat în secțiunea referințe, în ceea ce privește această problemă. Mi sa spus că Internet Explorer 7 a avut aceeași problemă, dar a fost corectată.

Microsoft Windows SharePoint poate fi utilizat în medii complexe, în cazul în care autentificarea securizată cu Kerberos. Cu acest articol sper să vă arăt „imaginea de ansamblu“ în instalarea Kerberos de Sharepoint. Instrumente și setările de bază sunt disponibile, astfel încât să puteți începe să utilizați excelente caracteristici Sharepoint autentificarea dual-hop independent.