Imprimanta, ca sursă de amenințare

Vom continua să implementăm coș nostru, ultima parte a fost aici. și începutul seriei de articole despre securitatea imprimante de rețea (TOC) - uite aici.

Imprimanta trebuie să imprime și nimic mai mult

Opriți imprimanta toate serviciile auxiliare, care va fi capabil să ajungă. Prin urmare, al treilea, cel mai important și în același timp teribil concluzie banal este aceasta: singurul lucru pe care ar trebui să facă imprimanta - acest tip. Cel puțin, dar pentru a imprima mai mult de ea nu are nevoie!

Am arătat mai devreme. Cât de des punerea în aplicare de calitate scăzută a ftp-server încorporat vine în aproape orice altă imprimantă ca inofensive telnet sesiune vă permite să blocați în secret activitatea rândul său imprimantei pentru a arăta ceea ce se întâmplă cu urâțenia de management al imprimantei web-panoul de rețea.

Aici este un exemplu de un astfel de mod arbitrar la meniul de scanare:

Iată un alt lucru - protecția, desigur, face ca „tulpina“ pentru a introduce un semn suplimentar de la tastatura, dar acum se deschide imediat pagina de setări, în care ne-am propus să intre inițial.

Prin trucuri despre un astfel de mod mic rupe imediat web-panou, multe imprimante bine-cunoscute, prin urmare, așteaptă cu nerăbdare ușor, doar departe oferind sfaturi - uita de web de administrare a imprimantei ca un coșmar, deconectați-l mai întâi și imediat! În timp ce în prima parte a acestui articol, am arătat. ca libertatea de a găsi prin intermediul Google și 10.000 de imprimante din întreaga lume, fără nici o parolă setată, putem spune cu siguranță că imprimanta poate seta chiar și o parolă - deschis doar motiva persoana de specialitate în „știința de rețea întuneric“, deci este mai bine să nu ispiti soarta, bazându-se pe „tipul de parole foarte complexe.“

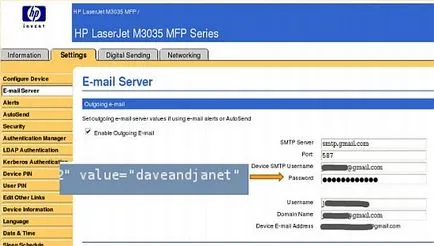

Vorbind de parole. sunt de acord, într-un fel nu estetic plăcut să urce în imprimantă greșit „prin fereastra“, atunci când există o destul de normal „uși“, și parole - deschide ușa.

După ce pisica zgârierea pe suflet, când aici, și așa mai departe URL-ul printr-o directă, uneori rostogoli familiar în zona unui alt administrator - nu estetic plăcut totul într-un fel, corect.

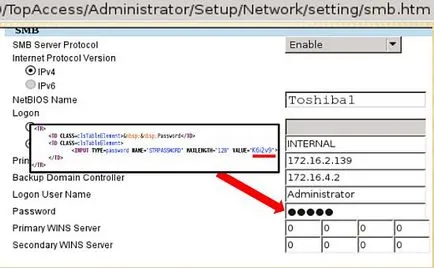

După cum se vede în Fig. de mai jos, în domeniul proprietății parola setată deschis imediat ca și în cazul în care este ascuns de la tine pe pagina parola asteriscuri. Notați toate parolele pe o bucată de hârtie, și nu în imprimantele altor oameni lazte un fel de sens giratoriu - amintiți-vă, este întotdeauna important să se mențină demnitatea umană, chiar face nici să înțeleagă nimic.

În plus, în cazul în care există acces fizic la imprimantă, toate parolele se poate anula, de asemenea, pur și simplu prin resetarea setărilor imprimantei (reset hard), astfel încât angajații dvs. „avansate“ atunci când imprimarea poate ucide două păsări cu o piatră: pentru a imprima textul dorit, și, de când am venit la imprimantă picioare - reseta toate parolele pe ea pentru un acces mai târziu ușor să-l printr-o rețea.

The Devil Wears Praeda

Prezentare generală a vulnerabilităților Subiect disponibile în imprimante și multifuncționale laser destul de enorme, dar mai mult de un lucru pe care aș vrea să fiu sigur de a atinge în cele din urmă, este răspunsul la o întrebare logică: cum se obține un număr de vulnerabilități în imprimante?

In exemplul de mai sus, am descris vulnerabilitatea autentificare individuale Toshiba. dar vă asigur că există vulnerabilități foarte similare pentru alte imprimante. Asistat principiu de aur „avertizată - este primejdia rea“, vreau să ia în considerare pe scurt doar unul dintre numeroasele instrumente de hacking pentru a automatiza de cercetare și în căutarea vulnerabilități în imprimantă, astfel încât să puteți face prodiangostirovat imprimantele lor sunt potențial posibile probleme.

De exemplu, în momentul în care studiul este finalizat și modulul decriptarea backup și setările de export pentru a crea unele furnizori de imprimante bine cunoscute testate.

Ca regulă, toate aceste informații sunt utilizate ca punct de plecare pentru dezvoltarea unui atac într-o rețea locală.

Să luăm o scurtă descriere a ceea ce versiunea curentă este capabil Praeda:

- Vine în jurul valorii de 30 de module specializate (care este, în cazul în care detectează orice imprimantă specifică de birou vulnerabilitate - începe un modul separat de prelucrare a acestuia);

- În prezent, suportă mai mult de 40 de bine-cunoscute branduri de imprimante, cum ar fi Canon, HP, Lexmark, Ricoh, Sharp, Toshiba, Xerox și altele;

- Modul multi-threaded, transmisia este permis ca argumente o dată întreaga listă a imprimantelor;

Ar trebui, de asemenea, rămâne în general, și asupra parametrilor de lucru cu acest script, deoarece documentația sunt destul de limitate. Iată formatul general de la lansare:

În afară de fișier de date-file.log vor fi create în acest dosar. care documentează toate operațiunile efectuate Praeda în timpul muncii sale (numele fișierului și determină un argument obligatoriu final - fișier_ieșire). Aici opțiunea ssl nu este necesar, vă permite să lucrați cu imprimante, în cazul în care accesul la web panoul lor este deschis numai prin protocolul de codificare.

Aici este o mostră a alerga de managerul său (șef al fișierului complex):

Trebuie remarcat faptul că diversele module Praeda. care poate fi lansat în mod automat se va conecta la diferite protocoale și porturi, altele decât cele specificate în linia de start a script-ul, așa încât vă rugăm să vă asigurați că brandmaer local dispus în mod loial față de acest scenariu. Și, în sfârșit, pentru funcționarea sa necesită următoarele Perl-urile instalate pe sistemul dumneavoastră:

LWP :: Simplu, LWP :: UserAgent, HTML :: TagParser, URI :: Fetch, HTTP :: Cookie-urile, IO :: Socket, HTML :: TableExtract.

Referință: limbi moderne de imprimantă

Cele mai bine cunoscute în momentul în care limbajul de imprimantă - PJL (HP Printer Job Language), - o metodă modernă de punere în aplicare a nivelului de control al locurilor de muncă și de gestionare a imprimantei mai avansate (în contrast cu PCL sau HP-GL / 2). De exemplu, acesta asigură comutarea transparentă între limbi pentru fiecare document, un mesaj de pe panoul de control, configurația, echipa de management a unui sistem de fișiere de imprimantă și multe altele. instrument de hacking Cunoscut Hijetter Phenoelit vă permite să utilizați la discreția lor de imprimante PJL funcții, inclusiv obscură și fără forme legale. În ciuda asigurărilor din partea producătorului într-o punere în aplicare complet în condiții de siguranță a PJL, suficient pentru a face o interogare pe Google sintagma «PJL exploatează» pentru a vă asigura că totul nu este atât de netedă (mi-a plăcut acest lucru. De exemplu).

Punct de vedere istoric PJL conceput ca o extensie puternica de limbi PCL și JCL, și pentru a crea pe baza lor. În ciuda faptului că această dezvoltare PJL HP, este acum limba folosită pe platourile de filmare de imprimante moderne, de la alți producători bine-cunoscute. Cu toate acestea, în unele cazuri, punerea lor în aplicare pot include propriile funcții, care sunt incompatibile cu prototipul (situația este oarecum ca SQL, cu mai multe dialecte sale comune, uneori incompatibile unele cu altele în detalii).

Citește în continuare acest material. Cuprins și începutul acestei serii de articole - aici.

La întrebarea de VPN și de trafic karmic-negativ

- NoSupport »Apel celor. suport furnizor, „Ping pe care nu vorbesc, arătând o linie deschisă.“ Răspunsul la Saporta - aveți viruși pe windose. "Am deschis Suse. Windose nr." Saporta în fluxuri.

- Mikhail »> nu a trăit în Uniunea Sovietică nu poate să nu înțeleagă Îmi pare rău, o _not_, evident, de prisos.

- Neanonim »2NoSupport: 95% din apeluri otshibaet test standard pentru restul de 5% sub formă de non-standard topoare mikrotikov, oameni care știu ce spun ei este a doua-treia linie sau executarea biletului. Ei bine, o pasăre rară în formă.

FSB a luat fundul meu: istoria de noapte pentru admini și bloggeri

- Az Vozdamov „Tipule a făcut fals despre el însuși. La naiba nevoie de FSB

Runet condamnat: subțire Firewall românesc

Andrey Chernov: „Viața este redusă la un set de mikrostimulov-PATS“. partea 1

DSU: Big și demoni Scary (1)

- Viaceslav „cățea Rusinovicha pe o miză, idiotul într-o astfel de piață