Hydra - Instrumente de kali Linux

Descriere Hydra

Programul hidră suportă un număr foarte mare de servicii, din cauza vitezei și fiabilitatea a câștigat aprecierea bine-meritata printre penetrare testeri.

Programul compilează și rulează perfect pe Linux, Windows / Cygwin, Solaris, FreeBSD / OpenBSD, QNX (Blackberry 10) și OSX.

În prezent, următoarele protocoale sunt suportate: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco permite, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, PCN, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Oriunde, PCNFS, POP3, Postgres, RDP, rexec, rlogin, rsh, RTSP, SAP / R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 și v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC și XMPP.

Ajutor Hydra

Ghid pentru Hydra

Servicii acceptate (acesta este numele modulului):

- asterisc

- AFP

- cisco

- cisco-activați

- cvs

- Firebird

- ftp

- FTPs

- http-cap

- https-cap

- http-get

- https-get

- http-post

- https-post

- http-get-formă

- https-get-formă

- http-post-formă

- https post-form

- http-proxy

- http-proxy-urlenum

- icq

- imap

- IMAPS

- irc

- ldap2

- ldap2s

- ldap3

- ldap3s

- ldap3-crammd5

- ldap3-crammd5s

- ldap3-digestmd5

- ldap3-digestmd5s

- MSSQL

- MySQL

- NNTP

- Oracle-ascultător

- Oracle-sid

- pcAnywhere

- pcnfs

- pop3

- POP3S

- Postgres

- RDP

- Redis

- rexec

- rlogin

- rsh

- rtsp

- S7-300

- înghițitură

- smb

- smtp

- smtps

- smtp-enum

- snmp

- SOCKS5

- ssh

- sshkey

- SVN

- Teamspeak

- telnet

- telnets

- vmauthd

- VNC

- XMPP

Informații suplimentare despre opțiunea -x

Genereaza parole de lungime 3 - 5, constând din litere mici:

Genereaza parole lungime 5 - 8, constând din literele majuscule și numerele:

Genereaza parole de lungime de la 1 până la 3 caractere care conțin numai slash-urile:

Genera lungimea parolei la 5 caractere, care sunt compuse numai din /%,.-

Informații despre opțiuni suplimentare pentru modulele Hydra în cazul în care acestea sunt necesare

Modulul cisco acceptă cuvinte cheie opțional ENTER, apoi trimite inițial ENTER la conectarea la serviciu.

cisco-activați modul opțional primește dispozitiv de intrare a parolei cisco.

Notă: dacă utilizați autentificarea AAA, utilizați opțiunea -l pentru un nume de utilizator și un parametru opțional pentru parola utilizatorului.

Modulul cvs ia opțional numele magaziei pentru atac, implicit este „/ root“

Modul Firebird acceptă opțional, numele bazei de date pentru atac, implicit este "C: \ Program Files \ Firebird \ Firebird_1_5 \ security.fdb"

http-get, https-get, http-post, https-post

Pagina Module necesită autentificare.

http-get-formă, https-get-formă, http post-formă, https-post-formular

Modulele necesită pagina de opțiuni și formulare web.

(Notă: dacă aveți nevoie de un colon într-un rând ca valoare de opțiuni, separ-o „\“, dar nu este protejat „“ cu „“.)

- Prima - o pagină pe server (URL) la care datele trimise prin GET sau POST.

- Al doilea - un POST variabil / GET derivate fie dintr-un browser sau proxy, etc nume de utilizator și parolele vor fi substituite pentru substituenților „^ ^ USER“ și „^ TRECERE ^“ (parametru de formă) ...

- Al treilea - un șir de caractere care verifică o intrare invalidă (implicit). Înainte de starea de intrare incorectă trebuie să fie „F =“, înainte de condițiile de intrare de succes trebuie să fie „S =“. Acest lucru este în cazul în care cei mai mulți oameni fac greșeli. Trebuie să verificați o aplicație web care este similar cu linie, pe care le produce cu datele de conectare nu a reușit și introduceți-l în acest parametru!

Următorii parametri sunt opționale:

solicită o altă pagină pentru a colecta cookie-urile inițiale.

pentru a trimite cu fiecare solicitare date de antetul HTTP utilizator

^ USER ^ și ^ ^ TRECERE pot fi, de asemenea, plasate în aceste titluri!

Notă: „h“ pentru a adăuga un titlu de utilizator specific în cele din urmă, indiferent dacă deja trimis din titlu Hydra sau nu.

„H“ va înlocui valoarea acestui titlu, în cazul în care acesta există, astfel încât utilizatorul sau pentru a adăuga un titlu la sfârșitul anului.

Rețineți că, dacă aveți de gând să plasați două puncte (:) în titlurile, ar trebui să le scut cu un backslash (\). Toate colon, care nu sunt trebuie să fie protejate opțiuni delimitate.

Puteți seta titlul fără colonul care scapă, dar, în acest caz, nu va fi capabil să se plaseze în valorile antetului de colon, deoarece acestea vor fi interpretate ca o serie de opțiuni separatoare hydra.

Modul opțiunea proxy http ia o pagină pe care de autentificare.

Sprijinit și coordonate automat de bază, DIGEST-MD5 și NTLM.

Modul http-proxy-urlenum utilizează numai opțiunea -L. în schimb opțiunea -x sau -p / -P. După ce opțiunea -L ar trebui să procedeze numele de fișier cu o listă de URL-ul pe care trebuie să încercați ca un proxy. Datele proxy contabile pot fi specificate ca parametru opțional, de exemplu:

Modulul imap acceptă opțional tip de autentificare: CLEAR sau APOP (implicit), LOGIN, PLAIN, CRAM-MD5, CRAM-SHA1, CRAM-SHA256, DIGEST-MD5, NTML

În plus, opțiunea TLS poate fi forțată să treacă prin STARTTLS TLS criptare selectat.

irc modul optional primeste parola serverului de comună în cazul în care serverul este nevoie, iar dacă nu se specifică nimic, parola va fi folosită la -p / -P.

ldap2, ldap2s, ldap3, ldap3s, ldap3-crammd5, ldap3-crammd5s, ldap3-digestmd5, ldap3-digestmd5s

Module ia opțional DN (în funcție de metoda aleasă.

Notă: Puteți specifica, de asemenea, DN datele de conectare atunci când se utilizează metoda de autentificare simplă).

Cuvânt cheie „^ ^ USER“ se înlocuiește cu datele de conectare.

Instrucțiuni speciale pentru o metodă simplă are 3 moduri: anonime (fără utilizator și parola) nu sunt autentificate (utilizatorul, dar nu și parola), autentificată de utilizator / parola (nume de utilizator și parolă).

Deci, nu uitați să instalați un șir gol ca nume de utilizator / parolă pentru a testa toate modurile.

Sfat: pentru a autentifica ferestrele ldap directy activă este de obicei cn = ^ USER ^, cn = utilizatori, dc = foo, dc = bar, dc = com pentru domeniul foo.bar.com

MySQL este modulul opțional recepționează baza de date pentru atac, implicit este „mysql“

NNTP modul opțional acceptă un tip de autentificare: USER (implicit), LOGIN, PLAIN, CRAM-MD5, DIGEST-MD5, NTLM.

Modulul Oracle-ascultător / acceptă modul opțional tns în care parola stocată, poate fi simplu (implicit) sau CLEAR.

pop3 modul opțional primește unul dintre tipurile de autentificare: CLEAR (implicit), LOGIN, PLAIN, CRAM-MD5, CRAM-SHA1, CRAM-SHA256, DIGEST-MD5, NTLM.

În plus, puteți alege opțiunea TLS forțată la criptarea TLS prin STLS.

Postgres modul opțional acceptă numele bazei de date pentru atac, implicit este „template1“.

RDP modul opțional are numele de domeniu Windows.

Modul S7-300 special pentru Siemens PLC. El are nevoie doar de parola sau lipsa de autentificare, deci utilizați doar opțiunea -p sau -p.

Notă: puteți alege tipul de grup folosind cuvântul cheie local sau de domeniu sau other_domain: pentru a specifica un domeniu de încredere.

Puteți selecta tipul de parolă utilizând cuvântul cheie sau o mașină diez (pentru utilizarea denumirii NetBIOS mașină ca o parolă).

Puteți seta dialectul folosind cuvântul cheie NTLMv2, NTLM, LMV2, LM.

smtp modul opțional recepționează tipul de autentificare de la: CONECTARE (implicit), PLAIN, CRAM-MD5, DIGEST-MD5, NTLM.

În plus, opțiunea TLS poate fi forțată să treacă prin STARTTLS TLS criptare selectat.

Parametrii de intrare sunt folosite ca parametri, și numele de utilizator și parola ca nume de domeniu.

De exemplu, pentru a testa dacă există john @ localhost la 192.168.0.1:

Modulul snmp opțional are următorii parametri:

Pentru a combina opțiuni, utilizați două puncte ( „:“), de exemplu:

Modulul Sshkey nu oferă opțiuni suplimentare în timp ce modificarea valorii opțiunilor -p și -P.

- -p se așteaptă calea către o cheie non-criptate privat în format PEM.

- -P se așteaptă ca numele fișierului care conține lista de căi la unele chei necriptate în format PEM.

SVN depozit acceptă nume de modul opțional pentru atac, implicit este „trunchi“

telnet modul opțional acceptă un șir care este afișat după o conectare de succes (nu sensibil la majuscule), utilizați în cazul în care unul este în implicit telnet produce prea multe rezultate fals pozitive.

XMPP modul opțional primește de la tipul de autentificare: LOGIN (implicit), PLAIN, CRAM-MD5, DIGEST-MD5, SHA1-Scram.

Amintiți-vă că scopul este de a fi transmise fdqn, deoarece valoarea utilizată în interogare Jabber de inițializare, exemplu: hermes.jabber.org

Exemple de pornire Hydra

Încercați să vă conectați ca root (root -l) folosind o listă de parole (-P /usr/share/wordlists/metasploit/unix_passwords.txt) 6 fluxuri (-t 6) de pe serverul SSH (ssh: //192.168.1.123) .

Încercați să vă autentificați ca utilizator (utilizator -l) folosind o listă de parole (-P passlist.txt) pe serverul FTP (ftp://192.168.0.1).

Încercați să vă conectați la SSH (ssh) server din lista (targets.txt -M), folosind o listă de utilizatori (logins.txt -L) și o listă de parole (-P pws.txt).

Încercați să mergeți la serverul FTP în această subrețea (ftp: // [192.168.0.0/24] /) cu numele de utilizator admin (admin -l) și parola (parola -p).

Du-te la serverul de e-mail (IMAP: //192.168.0.1/). folosind protocolul IMAP cu un nume de utilizator din lista (userlist.txt -L) și parola defaultpw (defaultpw -p). ca tip de autentificare este setat câmpiei.

instalarea Hydra

Programul este pre-instalat în Kali Linux.

instalarea BlackArch

Programul este pre-instalat în BlackArch.

Instalarea Debian, Ubuntu, Linux Mint

Pentru informații despre instalarea altor sisteme de operare vor fi adăugate mai târziu.

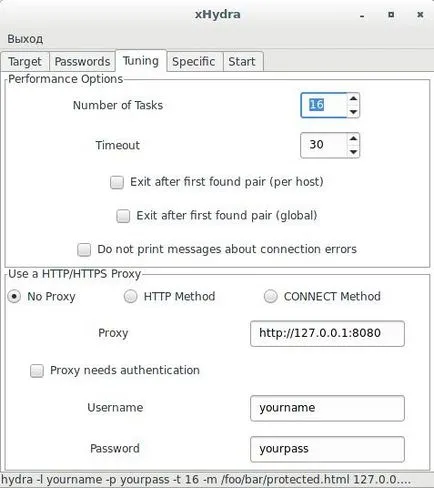

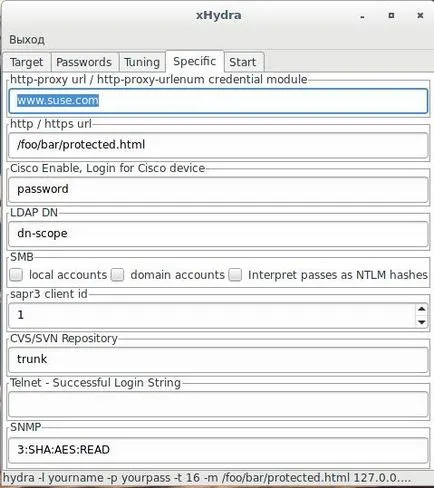

xHydra (GUI pentru THC-Hydra)

Pentru a porni rula GUI xHydra:

Programele incluse în pachetul de THC-Hydra

Pachetul Hydra include programul pw-inspector - un instrument pentru a reduce lista de parole din cauza filtrarea acestora în funcție de parametrii setați.

capturi de ecran Hydra