DLE cum să găsiți malware pe site-ul după hacking, SEO blog -

Bună ziua dragi prieteni! De-a lungul ultimele zile, s-a întâmplat cu mine multe lucruri interesante, nu chiar cu mine, și cu site-urile mele. Interesant, dar nu foarte plăcut, dar experiența a luat un pic, așa că a decis să-l împărtășească. Deci, cineva a alunecat pe unul dintre site-urile mele cod rău intenționate, care redirecționează vizitatorii de pe dispozitive mobile pentru a porni de actualizare browser de fișiere. Câteva zile mai târziu, mai multe încercări au fost făcute pentru a hack site-ul meu a vizitat, dar într-un alt articol. Acum am să-ți spun cum am intrat in site-ul DLE și strecură cod rău intenționat.

Am dat seama imediat că site-ul este hacked și a decis Google, așa cum am DLE la zero complet, nici măcar nu știu la care fișier pentru a începe căutarea de cod rău intenționat rapid. Dar înainte de asta, am schimba imediat parola de pe site-ul, la baza de date privind găzduirea și FTP.

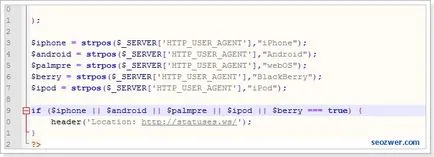

Am verificat dosarul imediat .htaccess, dar era curat. Am găsit informațiile pe care trebuie să te uiți mai întâi la fișierele codul engine.php. .. config.php și așa a verifica aceste două fișiere, atât am găsit aici un astfel de cod:

$ Iphone = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], »iPhone»);

$ Android = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], »Android»);

$ Palmpre = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], »webOS»);

$ Berry = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], »BlackBerry»);

$ Ipod = strpos ($ _ SERVER [ 'HTTP_USER_AGENT'], »iPod»);

După cum puteți vedea, acest cod rău intenționat detectează vizitatorul cu codul enumerate în dispozitiv și le redirecționează către un site rău intenționat.

De asemenea, este scris în sprijinul hosting, pentru a efectua o inspecție site-ul pentru a detecta viruși. Ei au răspuns că scanat site-ul, dar a fost găsit nimic suspect. Am uitat să scrie, cu câteva zile înainte ca, Yandex mi-a trimis un e-mail care verifica acest site a fost găsit cod rău intenționat, dar după re-examinare el nu a mai fost descoperit, m-am gândit că acest lucru este GLA. Acest lucru înseamnă că un astfel de cod poate fi amplasat pe site-ul și Yandex tu despre ea nu va spune, desigur, mai bine să-l găsim mai întâi :).

Întrebarea este, în cazul în care a fost nevoie de codul malitios. Desigur, de asemenea, am gândit imediat vânzătorului că site-ul cu acest cod a fost dat mie. Dar, imediat după cumpărare, am făcut o copie a site-ului. Verificați fișierul în care l-am găsit codul, am constatat că site-ul a fost predat-mi curat, adică, imediat după cumpărare, fișierele engine.php, și așa mai departe. E. Nu conține cod malițios. Așa că am fost hacking suspect că furat parolele la FTP.

Dar, de lângă acest site au fost alte site-uri, mult mai bune, care par să nu fi suferit.

Ei bine, eu încă mai cred că încercările de a ghici parola pentru zona de administrare WordPress la unul dintre site-urile mele bune câteva zile după acest incident, este încă o coincidență. Vorbind despre modul în care am vrut să hack, iau parola de la admin Wordpress, voi scrie în articolul următor. Mult noroc și să aibă grijă de site-urile lor.