Delegați acces la anunț - articol despre Microsoft Windows

Impunerea de permisiuni administrative asupra obiectelor AD simplifică gestionarea infrastructurilor mari AD

Fără drepturi de delegare AD este imposibil de a distribui responsabilitatea pentru gestionarea unui număr mare de obiecte AD (utilizatori, computere, imprimante, site-uri, domenii, etc.) între mai mulți administratori. Un bun exemplu de succes empowerment AD - furnizarea de specialiști de suport tehnic, în general, suficiente pentru a schimba parolele conturilor de utilizator AD, dar nu mai mult. delegare AD puterilor face posibilă descentralizarea sarcinilor administrative și, în consecință, pentru a îmbunătăți eficiența gestionării, a reduce costurile și a îmbunătăți manevrabilitatea generală a infrastructurilor IT de mari dimensiuni.

1. Ecran ierarhie OU.

Figura 1 prezintă structura OU, care acoperă mai multe zone geografice. unități organizatorice de nivel superior reflectă continentele și infrastructura orașului: Europa - un nivel superior OU, sub ea sunt unități organizaționale pentru Bruxelles (BRO), Dublin (DBO), Amsterdam (AMS) și Londra (LON). OU fiecare oraș este divizat în filiale pe tipuri de obiecte gestionate: administratori, utilizatori, mașini, și imprimante. Nume distinctiv (numele distins - DN) reflectă un nivel de atașamente OU. De exemplu, structura unui obiect Fileserver OU (Figura 1) poate avea următoarele DN: CN = FileServer1, servere OU = membru, OU = Machines, OU = BRO, OU = UE, DC = cp, DC = com.

delegare de organizare administrativă

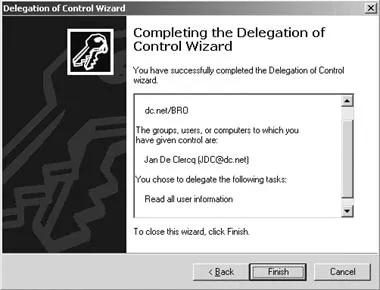

Delegați administrativ autoritate confortabil folosind Delegația de Control Wizard la Microsoft. Figura 2 prezintă ecranul final al expertului, care este un rezumat al puterilor delegate. Expertul este disponibil pe site-ul, domeniul, și OU de completare snap-in Active Directory Users and Computers și site-uri Active Directory Services și consola Microsoft Management Console (MMC). administratorul poate selecta un set predefinit de sarcini deleganți enumerate în tabelul 1. Este posibil să se creeze sarcini personalizate care să reflecte mai fidel nevoile specifice ale organizației, pentru a pune problema în Delegația expertul de control, sau descrie-l în prealabil cu Delegația Expertul de control, și apoi trec maestru.

Aderarea la un calculator la un domeniu. legarea de management GPO.

legarea de management GPO.

Creați, ștergeți și gestionați conturile de utilizator. Setarea parolelor de utilizator și a parolei schimbarea vigoare la următoarea conectare. Citiți toate informațiile despre utilizator. Schimbarea de membru al grupului. Crearea, ștergerea și grupurile de control. legarea de management GPO. Genera Rezultanta set de politici (planificare). Genera Rezultanta set de politici (fixare). Creați, ștergeți și gestiona conturi de utilizator inetOrgPerson. Schimbarea parolei schimbarea inetOrgPerson și forță parola la următoarea conectare. Citirea informațiilor inetOrgPerson.

3. Ecran fișier de setări Delegwiz.inf.

4. Ecranul fila delegare în GPMC.

Pentru o cartografiere delegație administrativă mai completă în AD, puteți construi o interfață de administrare personalizată, numită sarcina consola, taskpad, un administrator la nivel de interfață, care au fost delegate permisiune. Pentru a crea o sarcină de consolă, trebuie să deschideți o nouă consolă MMC și adăugați, apoi faceți clic dreapta pe Snap-in container și selectați New Taskpad View. Taskpad View Wizard Wizard vă ajută să creați o sarcină de consolă. Specializat taskpad consola MMC și pot fi salvate ca fișiere regulate și a trimite administratori de e-mail.

Recomandări pentru a delega AD

Microsoft recomandă, de asemenea, următoarele delege sarcini administrative asociate cu infrastructura AD:

Pentru mai multe detalii despre Microsoft AD delegare a recomandărilor prevăzute în documentul «Cele mai bune practici pentru Active Directory Delegație».

Exemple de delegare permisiuni administrative

Exemplu de sprijin.

După cum sa menționat mai sus, delegația administrativă a AD este utilă pentru asistență tehnică. Organizațiile delege în mod obișnuit angajaților săi următoarele competențe: capacitatea de a schimba parole, setați proprietăți pentru utilizator trebuie să schimbe parola la contul de conectare următor și de a debloca conturile de utilizator, resetarea contului este blocat în proprietate.

trebuie să le ofere următoarele permisiuni pentru OU, care conține conturile de utilizator să delege sarcini administrative enumerate mai sus, personalul de sprijin.

- Asociați permisiunea resetare a parolei pentru utilizator obiecte de valoare Se lasă să se acorde permisiunea de a reseta parole de cont.

- Atribuirea de permisiuni Setați lockoutTime de scriere pentru utilizator obiecte de valoare Se lasă să se acorde permisiunea de a debloca conturile.

- Asociați permisiuni de scriere pwdLastSet pentru utilizator obiecte de valoare Se lasă să se acorde permisiunea de a seta Utilizatorul trebuie să schimbe parola la următoarea proprietate cont de logare.

- Atribuirea de permisiuni Citește AccountRestrictions pentru obiectele de utilizator pe valoarea Se lasă să se acorde permisiunea de a citi toate opțiunile contului. Acesta permite personalului de suport tehnic pentru a determina un cont activ.

Un exemplu de cont de auto-utilizator.

Ecranul 5. Atribut cont de utilizator pwdLastSet

Atribuirea descriptor de securitate implicită a obiectului de clasă AD poate fi din caseta de dialog de proprietăți a clasei. Asigurați-vă mai ușor, folosind doar pe Active Directory Schema MMC snap-in consola. Înainte de a începe utilitarul de completare snap-in, trebuie să vă înregistrați schmmgmt.dll bibliotecă. Pentru a face acest lucru, trebuie să introduceți următoarea comandă:

Ecranul 6. Schimbarea implicit descriptor de securitate AD

Ecranul 7 prezintă permisiunile atribuite implicit de securitate auto care face obiectul facilităților de clasă de utilizare. Numai obiectele care sunt create după schimbarea va fi actualizat la schimbarea rezoluției unui clasă standard de obiecte de descriptori de securitate.

7. rezoluția ecranului standard al Sinelui principal de securitate

Exemple de management al rețelei. Tabel. 2 prezintă exemple de sarcini de administrare a rețelei, care pot fi delegate unor administratori din cadrul unei organizații, precum și modul de configurare delegare administrativă.

delegare administrativă a sarcinilor de gestionare a rețelei

Cum de a organiza o delegație de AD

Numirea permise speciale pentru administratorii de containere NetServices DHCP în configurația de numire context AD: Activați permisiunea Creați DHCPclass obiecte Activarea permite citire, scriere, Toate Validat scrie pentru facilități de clasă DHCP

Pornirea, oprirea și punerea pe pauză a DNS-servere

Numirea permisiuni speciale administratori DNS DNS (efectuate în conformitate cu setările de securitate, servicii de sistem, DNS Server obiect implicit Domain Controller) GPO: Activați permisiunea de citire Activați rezoluția de pornire, oprire și pauză

Crearea unui director rădăcină DFS

Numirea permisiuni speciale pentru administratorii DFS de configurare DFS containerului în contextul unui domeniu de denumire AD: Activează permisiunea Creați ftDfs obiecte Activarea permite citire, scriere, Toate Validat scrie fTDfs obiecte