Ce este epilog apt pentru Jet sistemelor informatice de conferințe

Vineri, am moderat (în curând am o serie de activități, în cazul în care am moderat, egal cu numărul de evenimente în cazul în care eu stau :-) secțiune pe APT. Dar dacă conferința IDC IT Security Roadshow la Moscova, unde am moderat, de asemenea, o secțiune a APT, am invitat numai reprezentanți ai clientului, în cazul Conferinței Jet în „tovarăși“, mi-au fost date de reprezentanți ai furnizorilor (Check Point, Trend Micro, Symantec și HP ).

Amintindu-eveniment trecut, am început această masă rotundă cu întrebări: „Ce este APT?“ Trebuie să recunosc că istoria se repetă - nici definiția, nici criterii clare astfel încât nimeni nu a putut formula care se dovedește încă o dată că, în multe privințe hype în jurul valorii de APT, ca ceva nou, periculos și masiv, adus de departe. Cineva a menționat phishingul vizate. Cine a vorbit despre kriptolokerah. Cineva a adus aminte troieni bancare. Și apoi discuția a alunecat în nuanțe lingvistice - spun ei amenințarea unei deliberate și APT - aceasta este esența lucrurilor diferite; că accentul APT ar trebui făcută fie pe cuvântul avansat, fie pe persistente. Din aceasta, spun ei, se schimbă amenințări. Dar cum este diferit de ceea ce a fost un an în urmă, sau doi, sau cinci, și zece. Când suna exemplu kriptolokerami probei cum APT, m-am gândit imediat virusului DRI, care în mod activ „zgomotos“, dacă îmi amintesc corect, la mijlocul anilor '90. Lucrul în departamentul IT, atunci, am venit de multe ori peste el pe stațiile de lucru ale utilizatorilor, care a adus pe dischetele 3-hdyuymovyh jucării, și cu ei virusul. DIR cripta, de asemenea, hard disk-ul, așa cum este acum kriptolokery. Deci, într-adevăr, și DIR este, de asemenea, un exemplu de APT?

Cu toate acestea, cele mai multe dintre care sunt emise împotriva pieței produselor sub sos anti-APT - este în multe feluri de marketing. Cele mai multe dintre aceste pseudo-APT nu este diferit de acum cinci ani atacuri. Ei bine vulnerabilități 0-Day au devenit din ce în ce mai utilizate. Ei bine, atacurile vector nu mai sunt limitate la unul. Ei bine, atacurile au devenit mai secretos. Aici este mai degrabă că atacurile moderne combină ceea ce se face în mod individual. Asta e tot diferența. Și nu e chiar APT.

În acest sens, îmi place abordarea de Kaspersky Lab, care este termenul APT investește amenințări strat suficient de înguste, care nu pot fi detectate de chiar căile de atac cele mai inedite, dar încă singur, în picioare în rețeaua de perimetru sau pe stațiile de lucru individuale și servere. Mai degrabă, sub termenul APT trebuie să fie înțeleasă nu doar una, deși gravă, dar încă un atac și o campanie care vizează grupul de victime. Ca parte a acestei campanii, mai mult de o lună distanță de intrusi pe lucrările pregătitoare, crearea standului, modelarea de penetrare, colectarea de diverse date despre victimă și angajații săi. Și numai atunci efectuate de penetrare în rețeaua internă a întreprinderii și a compromite unitățile sale individuale, urmată de stabilirea controlului și a furtului de date sau alte executare neautorizată a acțiunilor. Toate acestea luate împreună este APT.

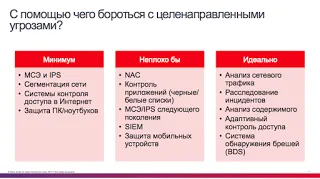

Prin urmare, pentru a face față unor astfel de amenințări ar trebui să fie un complex - construirea proceselor și educarea oamenilor. Dacă vorbim despre soluții tehnice, chiar și aici nu există nici un glont de argint, care ar putea rezolva toate problemele într-un singur produs (chiar dacă acesta se numește Anti-APT sau ceva similar).

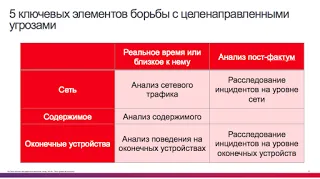

În cazul în care clasele de date de produse pentru a aduce într-un set de tehnologii, vom primi o cheie de cinci, ceea ce va permite detectarea mai eficient ceea ce trecute cu vederea în mod individual NGFW, antivirus, IPSami, SIEMami și alte mijloace de protecție, care este atât de a pune adesea consumatorii lor de încredere și producătorii în nici o grabă pentru a îndepărta vălul de pe ochi.

PS. Deoarece infosisteme masa rotundă nu am acționat doar în calitate de moderator, dar, de asemenea, ca un furnizor (Cisco), am prezentat, de asemenea, abordarea noastră pentru protejarea a ceea ce toată lumea numește amenințări APT sau direcționate (fără a intra într-o altă dezbatere terminologice) . El este un pic diferit de alți furnizori care nu sunt limitate doar la punctele de control clasice în rețea sau pe perimetrul, și de a converti întregul sistem de securitate senzor de rețea. Dar aceasta este o altă poveste și nu pentru blog personal.