Bug-uri în produsele de control Kerio poate duce la un compromis complet al organizației

SEC Consult experții au găsit numeroase vulnerabilități în Kerio de control, compania de rezolvare a UTM, care combină funcțiile de firewall, router, IDS / IPS, antivirus pentru gateway, VPN, și așa mai departe. Cercetatorii descriu doua scenarii de atacuri care permit unui atacator să preia controlul asupra Kerio de control nu numai, ci și în rețeaua corporativă ca produsul să fie protejat. Deși dezvoltatorii au lansat deja patch-uri pentru cea mai mare parte a constatat bug-uri, cercetatorii act de faptul că punerea în aplicare unul dintre scenariile de atac sunt încă posibile.

Conform cercetatorilor, soluțiile Kerio de control sunt vulnerabile din cauza utilizării PHP funcții unserialize nesigure, precum și prin utilizarea unei versiuni mai vechi de PHP (5.2.13), care a avut deja s-au găsit probleme serioase. Experții au găsit, de asemenea, o serie de vulnerabile PHP script-uri care permit atacurile XSS si CSRF si ocolesc protectia ASLR. În plus, în conformitate cu SEC Consult, un server de web rulează cu privilegii de root, și nu protejează împotriva atacurilor brute force și de încălcare a integrității informațiilor din memorie.

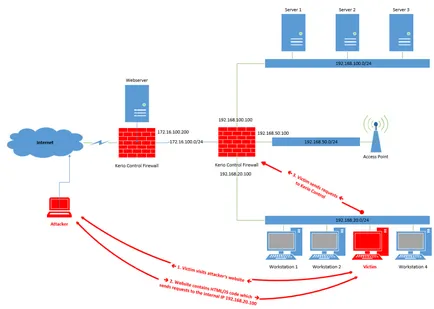

Al doilea scenariu de atac include operarea-RCE vulnerabilitate. care este conectat la Kerio de control și funcția de actualizare a fost descoperit mai mult de un an în urmă, unul dintre SEC consulte angajații. Experții sugerează utilizarea acestui bug, care permite executarea de la distanță de cod arbitrar, coroborat cu XSS-vulnerabilitate, care vă permite să extindă funcționalitatea atacului.

știri Împărtășește cu prietenii: