Accesul la - bazele de date și bănci - vulnerabilitatea de cumpărare, therunet

La sfarsitul anului trecut theRunet a scris despre cele mai simple moduri de hacking atacuri asupra băncilor. Acum, o privire mai atentă la modalități de a obține accesul la o bază de date și să descrie modul în care organizațiile se pot proteja de atacuri.

Trebuie remarcat faptul că baza de date cu sistemul de e-banking (DB RBS) conține încă informații nu despre bani „reali“, dar transmite doar informații despre operațiunile din sistemul central bancar automatizat (ABS).

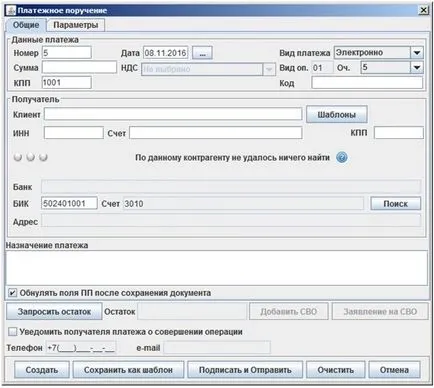

Dar, una dintre cele foarte frecvente probleme în băncile noastre - lipsa de verificare a semnăturii electronice client pentru descărcarea ordinelor de plată de la RBS în ABS. Ie un atacator care nu obține accesul la RBS baza de date se poate face o înregistrare falsă a ordinului de plată de la orice client pe orice cont, în același timp, pentru a pune un „tick“ că semnarea ordinului de plată a fost verificată și că poate fi descărcat în ABS.

Apoi va merge, iar comanda va fi executată în mod automat în ABS. Astfel, este important să se înțeleagă că, odată ce un atacator obține acces la baza de date, este aproape nimic care poate opri. Modalități de a obține acces la baza de date, cu acces la rețeaua corporativă a Băncii (prin găzduirea capturat), foarte mult.

Cum de a accesa baza de date

În primul rând, un domeniu corporativ pe baza SM AD. Fără reglaj fin corectă și este o o infrastructură destul de slab protejat, în special în cazul în care atacatorul are acces la cel puțin unul dintre calculatoarele din domeniu (și în acest scenariu este).

Una dintre principalele probleme ale AD este integrarea profundă. Iar dacă un atacator să preia controlul asupra cel puțin o gazdă, atunci el va fi capabil să elimine din prerogativele sale mintea unei multitudini de utilizatori și utilizarea lor se va apuca de control de alte servere, scoate acreditările și pentru a continua atacul.

Rezultatul ar fi de a găsi un cont care are acces la serverul de baze de date DBS sau ABS. La prima vedere, se pare că nu este ușor. Cu toate acestea, tehnica descrisă mai sus - una dintre cele mai populare și bine documentat. În plus, acesta a fost mult timp automatizat.

Al doilea exemplu - aceasta este vulnerabilitatea unui anumit ABS sau RBS, precum și componentele acestora. Oportunități pentru atacurile din interiorul rețelei mult mai mult decât în afara. De exemplu, au existat cazuri în care, de exemplu, orice utilizator de rețea pentru a fi în măsură să autentifice la sistem cu privilegii maxime, doar cunoscând numele administratorului sistemului.

Astfel, vedem că un atacator poate pur și simplu suficient pentru a ataca sistemul intern al băncii și de a obține de la acest mare beneficiu financiar. Pentru tot ceea ce are nevoie - să ia una dintre gazdele de pe rețeaua corporativă, care este destul de simplu, și va avea capacitatea de a avea acces la sistemele interne.

Trebuie amintit că securitatea - este un proces complex și în schimbare, astfel încât o pastila universală nu există. În acest caz, prejudiciul poate fi redusă la minimum. Iată câteva sfaturi de la Vladimir Fomenko, director al companiei Regele hosting servere:

În primul rând, este o bună segmentare a rețelei, precum și reguli stricte pe firewall. Deoarece experiența auditului intern, este neglijată în atât de multe bănci.

În al doilea rând, este de inventar și actualizări de software regulate. Se sverhneobhodimo - știu că există atât în interiorul cât și în special în afara rețelei. Și nu doar să cunoască numele software-ului, și au o idee despre versiunea sa și capabilități, module suplimentare unei versiuni și biblioteci.

Dar setările sunt corecte, putem restricționa toți utilizatorii din utilizarea Java, cu excepția celor cărora le este cu adevărat necesar (și nu va fi destul de un pic). Și, desigur, sistemul trebuie să fie verificat. Pen-test, sau mai profund - un audit va arăta ceea ce este nivelul real al securității sistemului, ceea ce un atacator poate face cu sistemul.

Troieni, DDos-atac și „hacking pur"

Cât de mulți dintre acești troieni este într-o stare latente în băncile din România este greu de spus, dar este posibil ca organizatorii atacurilor asteapta doar pentru o oportunitate de a aduce în jos sistemul bancar.

În cazul în care banca se confruntă cu o amenințare publică de atac etapă pregătitoare, probabil, a avut loc ceva timp în urmă și este posibil ca atacul în sine a început deja. Pentru a evalua gravitatea amenințării, este necesar să se înțeleagă exact ceea ce este în joc. În cazul în care acest lucru este o comună DDoS-atac, dar astăzi ele apar prin routere compromise, același internet de lucruri. În acest caz, un atac poate efectua 1-2 persoane.

Dacă este pe hack pur, este nevoie de o mulțime de muncă pregătitoare. Este necesar pentru a avea acces la informații privilegiate, pentru a găsi puncte slabe în apărare. În 95% din cazuri, aceste date se obține prin informații privilegiate sau să achiziționeze încă vorbesc vulnerabilitate. În acest caz, implică un număr mare de persoane și de formare are nevoie de timp și bani.

De ce este securitatea centrului de date

Indiferent de ceea ce centru de date este utilizat în organizație - privat sau comercial - înainte ca societatea se confruntă cu o sarcină dificilă pentru a asigura securitatea și integritatea informațiilor stocate. Soluții de securitate pentru aceste sisteme trebuie să fie flexibile: asigurarea nivelului necesar de protecție de siguranță existente în prezent, acestea trebuie să fie ușor scalate pentru a sprijini orice modificări în viitor. Mai mult decât atât, o astfel de soluție trebuie să includă tehnologia de specialitate pentru a proteja sistemele de stocare de date și medii virtuale.

Sistemul modern de informare al companiei este un complex de interacțiune segmente individuale. Unul dintre segmente este perimetrul infrastructurii informaționale, este posibil să se aloce infrastructura perimetrului exterior și interior.

La rândul său, obiectivele principale ale perimetrului intern este continuitatea activității - aproape nici un fals pozitive, urmărirea atentă a acțiunilor utilizatorilor pentru a preveni scurgerea de informații și pentru a preveni tentativa nelegitimă de a utiliza software-ul pentru o varietate de activități rău intenționate.

software anti-virus este una dintre cele mai importante componente ale securității sistemului informațional. Cu toate acestea, atunci când este necesar să se asigure protecția intranetelor mari de viruși și alte programe rău intenționate, versiuni speciale enterprise ale software-ului de protecție pentru a utiliza.