Wi-Fi sniffing, documentație în limba rusă pentru ubuntu

Un pic de teorie nu voi reinventeze roata, articolele de pe această greutate subiect, dar acestea nu au fost satisfăcătoare și de neînțeles pentru mine, deoarece am scris opțiunea cu notele și literal, pentru pentru voi fi adăugiri și modificări bucuros ca scrierea pe baza cunoștințelor lor și fără o mare expertiză și experiență în problema Să vezi, această capcană sniffing pachete cu anumite informații de la rețea, în acest caz, fără fir. Pachetele conțin unele informații criptate. Dacă cineva a încercat să „devină un hacker“ atunci cred că ești familiarizat cu conceptul de Bruteforce, dar pentru cei care nu au ocupat de acest lucru am explica: Bruteforce - sortarea de parole, de multe ori în dicționar. La fel ca și faptul că, fără distorsiuni, cum ar fi injecție și MitB. În cazul Wi-Fi brute force noi nu sunt simple, și volănașe. Ie Dacă nu putem hack Wi-Fi doar încearcă să se conecteze la un punct cu parole diferite, deoarece atunci când conectarea calculează parolă, pe care suma de numerar din cauza acestei verifica fiecare parolă va dura aproximativ o secundă, că, dacă parola este de cel puțin 8 caractere, în cazul în care numai cifrele vor avea 10 ^ 8 = 100000000 = s

27780 ore. Deoarece pentru spargerea Wi-Fi folosesc metode diferite, în funcție de tipul de punct de acces, și WEP tipul de criptare, WPA / WPA2, precum și prezența WPS. Aș dori să descrie toate modurile, dar având în vedere prezența în punctul său de doar WPA / WPA2 descrie doar sub el.

Nu au nevoie de nici un cunoscut program de aircrack-ng, ar trebui să fie în depozite. (Aici și, în general, în cadrul acestui articol utiliza numai consola, GUI și alte ryureshechki nu apreciez, și nu a putut lega).

Excelent, avem un pachet, bazat pe cunoștințele mele Să examinăm structura: airmon-ng trebuie să fie tradus de card Wi-Fi în modul monitor fără ca, în nici un fel. airodump-ng are nevoie pentru a asculta și de a salva pachetele interceptate. aireplay-ng necesare pentru diferite „cârlige“, în special pentru Deconectări client / s de către punctul de acces. aircrack-ng programul în sine pentru a forța brută și forță brută, este necesar să existe un set de dicționare, koi se poate face de unul singur sau găsi pe internet - * * Mii de ei !.

Este împărțit în mai multe părți, fiecare separat luate în considerare.

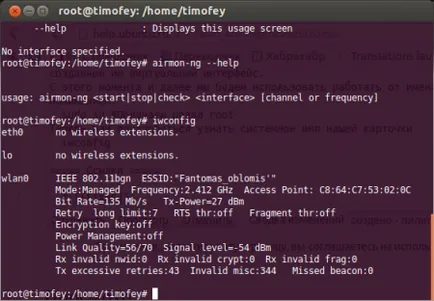

Acum trebuie să știm numele sistemului de carduri noastre

Bucurându-se de o concluzie, în cazul meu, este wlan0, pentru a sublinia faptul că nu toate se va neapărat wlan0.

INVESTIGATE conținutul numele Pocket-ng airmon

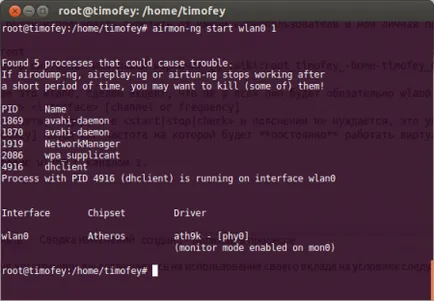

airmon-ng «run» wlan0 canal de interfață 1. Suntem interesați de încheierea, în partea de jos a producției după inscripția «wlan0 Atheros ath9k - [phy0]» va »linie» (modul monitor activat pe mon0) este de interes pentru noi, mon0 nume de interfață vom lucra mai departe. Pentru a opri interfețele virtuale, sau trebuie să reporniți aparatul sau unitate:

În cazul în care mon0 este numele interfeței virtuale.

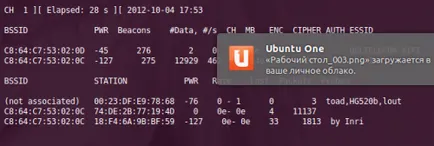

Necesitatea de pachete capcană de la toate canalele sau un canal, se obișnuiască cu faptul că accesul la Wi carte Fi funcționează fără a rețelei și canalul. Dacă dorim să continue să utilizeze aircrack-ng este de a rula airodump-ng cu tastele pentru fișierele de ieșire.

în cazul în care -w comuta la ieșire, și apoi calea unde fișierele vor fi păstrate de ascultare.

De fapt, tot ceea ce ne interesează.

Pachet pentru cârlige, în acest caz, vom avea nevoie pentru a obține printre cheile ambalajele auentifikatsii.

Creați o fereastră de terminal nou, vom obține acces root și încercarea de a conduce

în cazul în care -0 atac modul - deauntefikatsiya. litera -a a atacat. client -c care pierde rețea. În anul 1000 numărul de încercări (cu ceea ce acea persoană încearcă să zboare în afara rețelei permanent și să dea 100% chei din nou auentifikatsii) În practică, se dovedește că pachetele lipsă 20-30 să bat om din rețea, și în 1000 sadism. A se vedea în monitor modul în care clientul să crească pachete transmise, bine acum la partea finală. Pentru orice distorsiuni de fum de ajutor

Acum, partea finală, avem o mulțime de date transmise prin rețea, un număr mare de pachete (mai mult, cu atât mai multe șanse de a prinde ceva util).

În cazul în care -a-cheie de tip 1 | WEP 2 | WPA / WPA2 -e nume de rețea cale -w către cele * citește un dicționar pe care o puteți scrie *** folosi toate dicționarele disponibile și pentru a asculta datele, dar nu iese, scrie o eroare. O cale recentă a pachetului de auditie. Concluzia de la 4 încercări ales (tasta repetare a fost cunoscută și a intrat în dicționar pentru viteză și 100% probabilitate busting).