Trei instrumente pentru scanare server Linux pentru rootkit-uri și viruși blog cyber01

Servere adesea supuse unor atacuri și scanări pentru vulnerabilități pe o bază de zi cu zi. În plus față de un firewall care rulează și actualizări regulate au nevoie pentru a verifica sistemul pentru o posibilă invazie.

Puteți utiliza, de asemenea ChkRootKit, rkhunter ISPProtect și pentru a verifica dacă serverul în cazul unei activități suspecte, cum ar fi de încărcare mare, procese suspecte.

Mai jos vor fi prezentate trei instrumente pentru scanarea de server Linux pentru rootkit-uri și viruși:

Toate cele trei instrumente necesită acces root.

Chkrootkit un scaner clasic pentru rootkit-uri. Acesta verifică serverul pentru procese și controale suspecte, dacă există un server cunoscut de tip rootkit.

Chkrootkit poate fi instalat prin intermediul managerul de pachete de dvs. distributiva.Dlya Debian / Ubuntu se face acest lucru.

apt-get install chkrootkit

Puteți descărca, de asemenea, ca ChkRootKit codul sursă de la dezvoltator (www.chkrootkit.org) și instalați-l manual.

wget -passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit - * /

face sens

Apoi, mutați directorul chkrootkit în altă parte (de exemplu / usr / local / chkrootkit):

cd.

mv chkrootkit-<Версия chkrootkit>/ / Usr / local / chkrootkit

și de a crea un link simbolic pentru un acces facil:

ln -s / usr / local / chkrootkit / chkrootkit / usr / local / bin / chkrootkit

Apoi, puteți verifica serverul folosind chkrootkit rulând următoarea comandă:

Uneori, în raport sunt alarme false, de exemplu:

Verificarea `bindshell“ ... INFECTAȚI (PORTURI: 465)

Nu vă faceți griji cu privire la aceste mesaje, acest port este SMTPS ocupat (SMTP Secure) - la serverul mail, declanșând astfel poate fi falsă.

root @ server1: /tmp/chkrootkit-0.50# care chkrootkit

/ Usr / sbin / chkrootkit

Chkrootkit instalat în / usr / sbin / chkrootkit. avem nevoie de această cale de a crea un loc de muncă cron:

urmați:

Și adăugați următoarea linie:

0 3 * * * / usr / sbin / chkrootkit 2> 1 | -s-mail "de ieșire chkrootkit de serverul meu" [email protected])

Acest lucru va seta Lynis în directorul / usr / local / lynis / și de a crea un link simbolic pentru un acces facil. Înainte de scanare, trebuie să actualizați baza de date:

Actualizare informații lynis

Apoi puteți scana sistemul rootkituri cu următoarea comandă:

Sistemul de audit lynis

Lynis efectuează mai multe verificări și se oprește, astfel încât să puteți citi rezultatul. Pentru a continua scanarea, trebuie să apăsați Enter

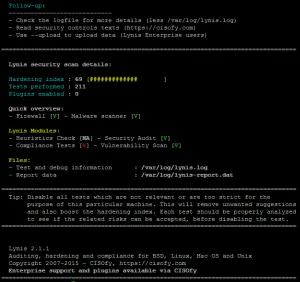

La sfârșitul scanării vi se va da un raport de sinteză al scanării, precum și un set de recomandări:

Lynis pentru a rula în modul non-interactiv, adăugați opțiunea-rapidă:

Lynis pentru a rula în mod automat, de a crea un loc de muncă cron care seamănă cu următorul:

0 3 * * * / usr / local / bin / lynis -Quick 2> 1 | -s-mail "de ieșire lynis de serverul meu" [email protected])

ISPProtect acest virus scanner pentru servere web. acesta scanează fișierele de pe site-ul și CMS (WordPress, Joomla, Drupal, etc). Site-uri - partea cea mai vulnerabilă a serverului, este necesară verificarea periodică atât pentru viruși pentru ei.

ISPProtect are 3 module de scanare: semnături malware module (cum ar fi antivirus), un modul euristic și verificați CMS depășite. ISPProtect este proepritarnoe software. dar el are o versiune de încercare vă permite să verificați și să curățați sistemul infectat.

ISPProtect necesită PHP pentru a lucra. este disponibil pe cele mai multe servere. Dacă nu puteți utiliza linia de comandă PHP, selectați pachetul corespunzător:

apt-get install php5-cli

Pentru Debian și Ubuntu sau:

yum install php

pentru Fedora și CentOS.

După aceea, executați următoarele comenzi pentru a instala ISPProtect:

Acum puteți rula ISPProtect:

Scanerul verifică automat pentru actualizări și să solicite o cheie (cheie în cuvântul „proces“ în loc de chei), și cere drumul spre site-ul (de obicei / var / www).

Vă rugăm să introduceți cheia de scanare: <— trial

Vă rugăm să introduceți calea pentru a scana: <— /var/www

După aceea, scanarea va începe site-uri. Mai jos este prezentat progresul procesului de scanare. Ca rezultat, va fi afișată o listă a fișierelor infectate, precum și o listă de fișiere, care sunt rezultatele scanării.

Pentru a porni ISPProtect necesită în mod automat o cheie de licență. precum și crearea unui loc de muncă cron:

0 3 * * * root / usr / local / ispprotect / ispp_scan -Update / Usr / local / ispprotect / ispp_scan -path = / var / www -email-rezultate = root @ localhost -non-interactive -scan-key = AAA-BBB-CCC-DDD