Protejarea Servicii desktop la distanță în Windows Server 2018 R2

Dar ce zici de securitate? Toate aceste complexități adăugat afectează mai multe puncte în domeniul securității. În acest articol ne vom uita la mecanismele de securitate încorporate în RDS, modul de utilizare setările de configurare și politica de grup pentru a îmbunătăți siguranța, precum și recomandări pentru siguranța instalării RDS.

Ce este nou în R2

Aspecte și mecanisme de securitate

Desigur, problemele potențiale de securitate depind de modul de configurare RDS. Dacă aveți o configurație mai complexă, în care utilizatorii conectați prin Internet și / sau browser-ul, veți avea mai multe aspecte de siguranță care trebuie să fie luate în considerare și tratate, mai degrabă decât folosind o configurație simplă, în care utilizatorii sunt conectate numai prin intermediul RDC pentru LAN clienti.

RDS include o serie de mecanisme de securitate care fac conexiunea mai sigură RD.

Verificarea nivel de rețea de autentificare (nivel de autentificare în rețea)

Pentru nivelul maxim de securitate ar trebui să se autentifice la nivel de rețea (nivel de rețea autentificare - NLA) pentru toate conexiunile. NLA cere utilizatorilor să fie autentificat pe un server RD sesiune gazdă, înainte de a se crea o sesiune. Acest lucru ajută la protejarea computerului la distanță de la utilizatori rău intenționați și software rău intenționat. Pentru a utiliza NLA, computerul client trebuie să utilizeze un sistem de operare care suportă protocoalele Provider Credential Security Support (CredSSP), care este, Windows XP SP3 și de mai sus și au RDC 6.0 sau ulterior.

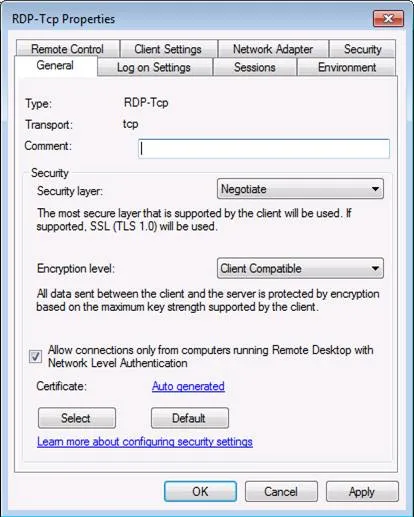

NLA este configurat pe un server RD sesiune gazdă în secțiunea următoare: Instrumente de administrare (Instrumente de administrare) | Servicii desktop la distanță (Remote Desktop Services) | Gazdă sesiuni de desktop la distanță de configurare (Host Configuration sesiune Desktop). Pentru a configura conexiunea de a utiliza NLA, urmați acești pași:

- Faceți clic dreapta Conexiune (Conexiune)

- Selectați proprietățile

- Du-te la fila General (General)

- Selectați opțiunea caseta de selectare „Permite conexiuni numai de la computere care rulează Desktop la distanță cu nivel de rețea de autentificare (permit conexiuni numai de la computere care rulează Desktop la distanță cu nivel de autentificare în rețea)“, așa cum este prezentat în figura 1

- Faceți clic pe OK.

Protocolul Transport Layer Security (TLS)

Sesiunea RDS poate utiliza unul dintre cele trei niveluri de securitate pentru a ajuta la comunicarea securizată între clienți și serverul de sesiune gazdă RDS:

- Nivelul RDP de securitate „, acest nivel de criptare utilizează propria sa PDR și este cel mai puțin sigură. RD sesiune server gazdă nu este autentificat.

- De acord (Negociați) „1.0 (SSL) TLS va fi utilizat în cazul în care clientul acceptă. Dacă nu, sesiunea va reveni la securitatea PDR.

- criptare SSL „TLS 1.0 va fi utilizat pentru autentificarea server și criptarea datelor transferate între serverul gazdă client și sesiune. Aceasta este cea mai sigură opțiune.

În conformitate cu recomandările, puteți solicita criptare SSL / TLS. Este nevoie de certificat digital care poate fi eliberat de către o autoritate de certificare (de preferință) sau certificatul samoregistriruemym.

În plus față de alegerea nivelului de securitate, puteți selecta, de asemenea, nivelul de conectare de criptare. Aveți următoarele opțiuni:

- Low (scăzut) „utilizează criptare de 56 de biți pentru datele trimise de la client la server. Aceasta nu criptează datele trimise de la server la client.

- Compatibil cu clientul (Client compatibil) „este opțiunea implicită. Acesta criptează datele trimise între client și server cu cheia cea mai de încredere care acceptă client.

- Înaltă (High) „opțiunea criptează datele în ambele direcții între client și server folosind criptare pe 128 de biți.

- FIPS-compatibil (FIPS) Conform „această opțiune criptează datele transmise în ambele direcții între client și server prin intermediul FIPS 140-1 algoritm de criptare aprobat.

Vă rugăm să rețineți că, dacă selectați „High“ sau „FIPS-compatibil“, orice clienții care nu acceptă acest nivel de criptare nu se poate conecta.

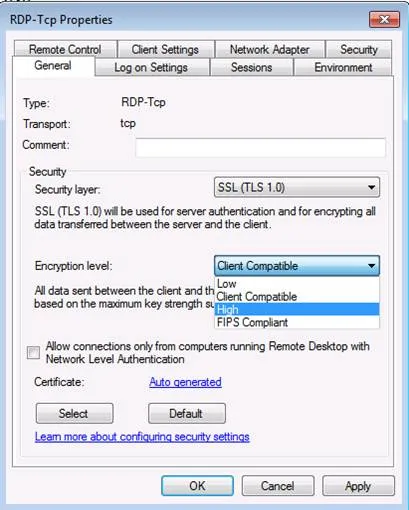

Iată cum se configurează autentificarea și serverul de criptare:

- Serverul RD sesiune gazdă configurare secțiunea Desktop la distanță Configurare sesiune gazdă deschisă, și apoi proprietățile conexiunii, așa cum sa menționat mai sus.

- În fila General, selectați nivelul adecvat de securitate și de criptare din lista verticală, așa cum se arată în figura 2.

- Faceți clic pe OK.

Puteți utiliza, de asemenea Politica de grup pentru a controla aceste opțiuni de autentificare și criptare, precum și alte setări RDS.

politica de grup

După cum puteți vedea, există politici de licențiere clienților RDC și serverul gazdă RD sesiune. Politici pentru serverul gazdă RD sesiune, legate de securitate, includ:

- Model de certificat de autentificare Server (Server șablon Certificat de autentificare): Utilizați această politică pentru a specifica numele șablonului certificat care determină care certificatul este selectat automat pentru verificarea RD sesiune de autentificare a serverului gazdă. Dacă activați această politică, numai certificatele care sunt create cu ajutorul șablonului specificat vor fi luate în considerare la selectarea unui certificat pentru a verifica RD sesiune gazdă server de autentificare.

- Setați nivelul de criptare a conexiunilor client (Set Client Connection Level Criptare): Această politică este utilizată pentru a monitoriza dacă va exista un anumit nivel de criptare necesară. Când activați această politică, toate conexiunile trebuie să utilizeze nivelul specificat de criptare. Nivelul de criptare implicit este nivelul ridicat.

- solicita întotdeauna parola la conectare (solicita întotdeauna parola la conectare): Puteți utiliza această politică pentru a face RDS cere întotdeauna pentru parola utilizatorului atunci când intră în sesiune RD, chiar dacă parola este introdusă pe client RDC. În mod implicit, utilizatorii se pot conecta automat dacă parola este introdusă pe client RDC.

- Necesită conexiuni securizate RPC (RPC să solicite comunicarea securizată): includerea acestei politici înseamnă că numai solicitările criptate și autentificate de clienți vor fi permise. Compușii cu clienții neautentificate nu vor fi permise.

- Necesită utilizarea stratului de securitate specifice pentru conexiuni RDP (Necesită Utilizarea Layer Security specifice pentru Remote (PDR) Conexiuni): Dacă activați această politică, toate conexiunile între clienții și serverul de sesiune gazdă trebuie să utilizeze nivelul de securitate pe care o specificați aici (PDR, sau de negociere SSL / TLS)

- Nu permite administratorilor locali să personalizați permisiunile (A nu se permite administratorilor locali să personaliza permisiunile): această politică dezactivează drepturi de administrator pentru a modifica permisiunile de securitate în Host Configuration Configuration Tool RD sesiune, care nu permite administratorilor locali să schimbe grupuri de utilizatori de permisiuni fila (permisiuni) în instrumentul configurare.

- Se solicită autentificarea utilizatorului pentru conexiuni de la distanță prin autentificare la nivel de rețea (Este necesară autentificarea utilizatorului pentru conexiuni de la distanță prin utilizarea de rețea la nivel de autentificare): această politică, puteți solicita NLA pentru toate conexiunile la distanță la serverul RD sesiune gazdă. Numai clienții cu suportul NLA se poate conecta.

Notă: iată cum pentru a afla dacă acceptă autentificarea computer client la nivel de rețea: Deschideți clientul RDC, și apoi faceți clic pe pictograma din colțul din stânga sus, apoi selectați „About (aproximativ)“. Dacă NLA este acceptată, veți vedea o linie „de rețea la nivel de autentificare acceptate“.

Alte setări de politică de grup, care pot fi menționate, sunt situate în partea de client conexiune RD conexiune client. Printre acestea se numără:

- Nu permite stocarea de parole (Nu permite salvarea parolelor pentru): activarea acestei opțiuni va dezactiva opțiunea de economisire a parolei în dialogul client RDC. În cazul în care utilizatorul deschide fișierul PDR și salvați setările, parolele salvate anterior vor fi șterse. Acest lucru obligă utilizatorul să introducă parola de fiecare dată.

- Indicați amprentele SHA1 certificatelor reprezentând editori de încredere PDR (a se preciza amprentele SHA1 certificatelor reprezentând editori .rdp de încredere): cu această opțiune puteți specifica lista SHA1 certificate de amprente, iar în cazul în care certificatul corespunde unei liste de imprimare, acesta va fi considerat de încredere.

- Prompt pentru acreditări de pe computerul client (Solicitare acreditări de pe computerul client). Această politică include o cerere de acreditări asupra clienților și nu pe un server RD sesiune gazdă.

- Configurarea serverului de autentificare pentru client (server de autentificare Configurare pentru client). cu această opțiune puteți specifica dacă clientul poate crea o conexiune la serverul gazdă RD sesiune, atunci când nu se poate autentifica serverul RD sesiune gazdă. Cea mai sigură opțiune este opțiunea „Nu conectați în cazul în care autentificarea eșuează (Nu conectați dacă autentificarea eșuează).“

De asemenea, puteți utiliza Politica de grup pentru a configura respectarea FIPS, dar această politică nu este găsit cu alte politici de securitate RDS. Acesta este situat în secțiunea următoare: Computer Configuration (Computer Configuration) # 92, setările de Windows (Windows Setări) # 92, Setări de securitate (Security Settings) # 92; Politicile locale (politicile locale) # 92; Opțiuni de securitate (Opțiuni de securitate). În panoul din dreapta, derulați în jos la: Sistem de criptografie: algoritmi de utilizare FIPS compatibile pentru criptare, hashing și semnarea ( „Sistem de Criptografie: utilizarea algoritmi FIPS compatibile pentru criptare, hashing și semnarea“). Dacă activați această politică, susține doar algoritmul de criptare DES triplă (3DES) pentru conexiuni RDS.

RD Web Access

server Web Access utilizează un certificat X.509 pentru a oferi criptare. Valoarea implicită se înregistreze pentru un certificat. Pentru o mai mare siguranță, ar trebui să obțină un certificat de la o CA publică sau o PKI în compania dumneavoastră.