Protecție împotriva mijloacelor DDoS improvizate

Pentru a contribui la protecția spațiului World of DDoS. nu este necesar de a cumpăra echipamente sau servicii scumpe. Orice administrator de server, accesibil de pe Internet, pot participa la o astfel de cauză nobilă, fără investiții suplimentare, folosind doar cunoștințele și un pic de timp.

Luați în considerare DDoS-atacuri, cum ar fi „consolidare“ (amplificare) folosind serviciul DNS.

Sursele de trafic rău intenționate pot fi:

2. recursiv server.

Serverele recursive va aborda o altă soluție pentru a asigura RRL. Este logic că majoritatea solicitărilor adresate DNS-serverele sunt de tip A sau CNAME. Intensitatea interogare de tip ORICE, TXT, RRSIG, DNSSEC, în mod normal, prin ordine de mărime mai mici. Aceasta înseamnă procesarea necesară pentru a controla frecvența. Să presupunem, pentru a permite un client pentru a efectua timp de 10 secunde la trei cereri de tip ORICE. În ciuda faptului că de filtrare este mai caracteristic pentru soluțiile specifice Application Firewall-clasă, sarcina este absolut fezabil cu ajutorul iptables instrument bine-cunoscute.

Orice DNS-interogare poate fi identificată ca o anumită secvență de simboluri în pachet. Principalul lucru - pentru a înțelege forma unei secvențe, în cazul în care să se uite și cum să specificați iptables. Luați în considerare exemplul unei interogări.

Fig. 1. interogare DNS.

Figura 1 arată că orice tip de solicitare este identificat prin dublu-byte secvență de caractere 00ff întinzându numerotate 63-64 în pachet. Iptables respectiva secvență de caractere cu IP-antet, așa că începe căutarea pentru această secvență, în acest caz, va fi necesar, deoarece 49go bytes. În consecință, diferența va fi egală cu 48 iptables.

În conformitate cu RFC 1034 și 1035, un tip de interogare alocat cu o valoare de 2 octeți maximă zecimală 255.

Valorile tipurilor DNS-interogare:

- ORICE - 255 (0x00FF)

- RRSIG - 46 (0x002e)

- DNSKEY - 48 (0x0030)

- TXT - 16 (0x0010)

Următorul în pachet este o clasă de interogare. Potrivit RFC, acesta este, de asemenea, o valoare de 16 biți, care sunt valori în intervalul de la 0x0001 la 0x00FF. Adică, octetul după tipul de cerere, va fi, de asemenea, egal cu 0x00.

Prin ea însăși, octetul care precede tipul de interogare, și va fi întotdeauna egal cu două zerouri (0x00), astfel încât pentru o descriere mai clară a secvenței de caractere pentru a căuta ia 0000FF00.

Cel mai scurt este DNS-cerere la zona de rădăcină (.) În cazul în care tipul de interogare va merge la 55-56m bytes, și ar trebui să fie considerat un fragment 0000FF00, deoarece 40go octeți pentru iptables. Limitarea dimensiunii numelui de interogare - 63 bytes și zona.

$ Dig -t ORICE qwertyuiopqwertyuiopqwertyuiopqwertyuiopqwertyuiopqwertyuiop123.northwesternmutual

apoi octeți care indică tipul de interogare, vor fi numerotate ca 138-139, și căutarea de 4-byte 0000FF00 pentru a începe cu 123 de octeți. Nu este cea mai mare cerere, dar, de asemenea, probabilitatea unor astfel de cereri este foarte scăzută.

Prin urmare, pentru a minimiza posibilitatea de DDoS, trebuie să configurați iptables după cum urmează:

- timp de 10 secunde trec 3 DNS-interogare orice tip de IP,

- în UDP-pachet cu portul de destinație 53,

- Având în vedere tipul de secvență de interogare orice „0000FF00“ 40-127 octeți în pachet.

Ca rezultat, secvența necesară de comenzi iptables va avea următoarea formă:

iptables -N DNS_ANY

iptables -A -v DNS_ANY -m recente --update dns_any --name --seconds 10 --hitcount 3 -j DROP

iptables -A -v DNS_ANY -m recente --name dns_any --set -j ACCEPT

iptables -v -A INPUT -p udp --dport 53 -m string --from 40 --to 123 --algo bm --hex-string # 39 | 0000FF00 | # 39 -j DNS_ANY

Dacă este necesar, se filtrează rata cererilor de alte tipuri (TXT, DNSSEC, RRSIG) frecvența cererilor legitime pot varia în funcție de utilizarea serviciilor lor. În cazul în care, cu toate acestea, a decis să filtreze de intensitate pentru iptables reguli în locul 0000 FF00 alege următoarea secvență:

RRSIG - 00002 E00

DNSKEY - 00 00 0,030

TXT - 00 00 0010

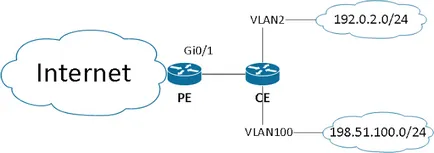

Fig. 2. Conectare client.

Corespunzător comandă Cisco IOS ar fi după cum urmează:

CE (config-if) # ip verifica sursa unicast accesibil prin rx-

și poate fi folosit ca Gi0 / 1 interfață PE ruter (furnizor de margine router - ISP router margine, care leagă netranzitny client) și la interfețele și router VLAN2 VLAN100 CE (routerul Client).

După următoarea configurare, nu protejează în mod direct împotriva atacurilor asupra rețelei și serverele noastre, dar va preveni utilizarea resurselor lor pentru a ataca reciproc, precum și reducerea la minimum a numărului de motive pentru titluri țipând „Hackerii români au atacat. “.

Total, pentru a reduce numărul de atacuri DDoS-cum ar fi amplificarea DNS și pentru a minimiza segmentul infrastructurii sale de participare, prin utilizarea următoarelor acțiuni care nu necesită investiții financiare suplimentare:

Dezactivarea serviciilor neutilizate pe toate serverele.

Limitarea solicitărilor proces recursiv numai pentru clienții serviciilor prestate.

Tranziția TCP în conformitate cu recomandările RFC5966.

Limitarea intensității răspunsurilor (rată de răspuns Limitarea) pe DNS-servere prin Bind sau iptables configurație.

Aplicație controale uRPF pe echipamentul de rețea activă.

Și dacă da du-te la fiecare administrator serverele disponibile de pe Internet, lumea digitala mai aproape cu un pas mai aproape de perfecțiune.

Andrej Dugin

securitatea informațiilor practice și protecția datelor | Securitatea informațiilor și Cyber apărare în Deed