Identitatea și managementul accesului - determinarea

Această revizuire rezumă punctele de vedere ale reprezentanților dezvoltatorilor și utilizatorilor corporativi ai numirea și starea actuală a agenților care sunt responsabili pentru gestionarea identități de utilizator într-un mediu de informații de întreprindere, precum și accesul la sistemele IT de rețea și resursele informaționale (fonduri UID).

Complexitatea sarcinilor pe care responsabilitatea pentru aceste fonduri, au dus la crearea unor sisteme specializate - managementul identitatii si accesului (IAM, sistemele de management al identitatii si accesului, sau piele de căprioară, vom continua să folosească această abreviere). Un cuplu de ani în urmă, au apărut pe piață ca produse independente, cu toate că orice resurse de informare și la apariția Suede specializate are mijloacele necesare pentru a asigura controlul accesului la acesta. Acest lucru se referă în primul rând la resurse, cum ar fi sistemul de operare. Baze de date. aplicații sofisticate de software ERP. CRM. CSM și m. P. [1]

Caracteristici ale infrastructurii IT a întreprinderilor mari

- O mulțime de utilizatori de sisteme de informații: angajați, contractori, clienți

- proceselor de afaceri transversale trec prin mai multe sisteme de informare

- Membrii lucrează în diferite sisteme IT și de a îndeplini diferite funcții în ele

- În fiecare sistem de informații are propriile sale drepturi de acces stabilite și procedura de autentificare

permisiuni obiective de management

- Reducerea riscurilor asociate cu eliberarea necorespunzătoare sau intempestivă sau revocarea drepturilor de acces ale utilizatorilor

- Reducerea costurilor de gestionare a drepturilor de acces

- Creșterea eficienței proceselor de management al drepturilor: eliberarea rapidă a drepturilor temporare, minim de timpi morți la configurarea drepturilor și așa mai departe ..

Principalele sarcini ale Suede și poziția sa în structura generală a managementului securității

Alocarea de fonduri într-un sistem de UID separat reflectă nevoia utilizatorilor de a reuni funcțiile DSC sub o „umbrelă“; Cu toate acestea, dimensiunea umbrela, experții estimează în mod diferit.

Contabilitate și utilizarea standardelor și normelor în construcția de Suede

În construcția oricărui sistem este rezonabil să se utilizeze standardele, deoarece acestea generaliza cea mai bună experiență națională și internațională. Urmează standarde tehnologice rezonabile și regulile regulative și legislația - este necesară. Prin urmare, dezvoltatorii de diferite sisteme și utilizatorii lor ar trebui să cunoască regulile care guvernează domeniul de aplicare al activităților lor.

Din standarde tehnologice, spun expertii, creatorii Suede trebuie să adere mai întâi la următoarele:

- standarde comune pentru securitatea informațiilor - XKMS, PKI, XML-SIG, XML-ENC, SSL / TLS, PKCS, S / MIME, LDAP, Kerberos, X.509, etc;.

- standarde pentru schimbul de identități de utilizator - SAML, WS-Fed, XACML, SPML etc.;

- standarde de integrare - WSDL, WSRP, JSR-115, JCP, SOAP, etc;.

- standarde de servicii Web - WS-Security, WS-Fed, WS-politici, WS-Trust și colab.;

- Servicii Directory Standarde - X.500, DSML, LDAP, JDBC, etc ..

Înainte de introducerea Suede

Cele mai multe companii moderne în jurul problemelor de securitate a informațiilor foarte imaturi: utilizatorii corporativi sunt pe teren, nivelul de bază al celor patru luate în clasificarea companiei. Deci, nu fi de prisos să se amintească măsurile de bază pe care experții recomandă să aibă loc înainte de introducerea Suede.

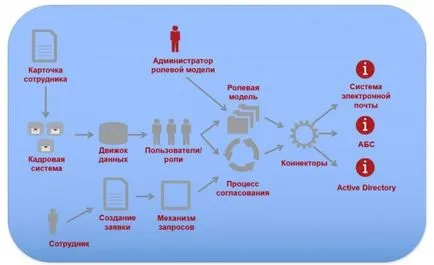

Structura funcțională Suede

Experții identifică următoarele caracteristici de bază care ar trebui să fie puse în aplicare în cadrul Suede:

Procese și etapele de construcție a sistemelor de drepturi de acces

- Angajarea, transferarea, eliberarea

- Du-te în vacanță / ieșire decret din vacanță / decret

- Schimbarea liniei de taxe

- Modificări în infrastructură IT

- participarea utilizatorilor la incidente de securitate a informațiilor

- Conectați / deconectați utilizatorii externi

- Drepturile de audit și recertificarea de acces [2]

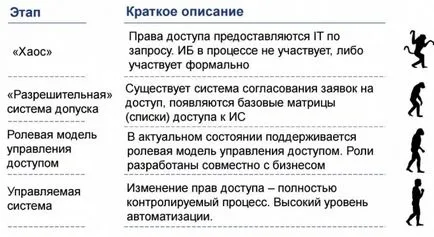

Etapele sistemului de control al accesului clădirii

Sistemul de acces Permiterea

Probleme sistem de acces care să permită

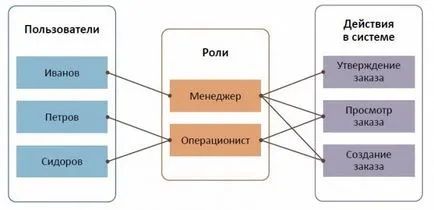

Modelul de rol (RBAC)

- Formalizarea obiectelor de acces

- Obținerea unei liste de acces

- Auditul permisiuni curente

- Alocarea rolurilor de afaceri

- Definirea unui set de bază de permisiuni pentru fiecare rol

- Formalizarea rolurilor de acces, construirea de matrice de acces

- Alinierea procesului de gestionare a drepturilor de acces

- Procesul de regulament (documente de proiectare)

- În formă pură, modelul nu este flexibil, deoarece nu ia în considerare:

- context, activitatea utilizatorului

- atributele utilizatorului

- parametrii mediului în care utilizatorii lucrează

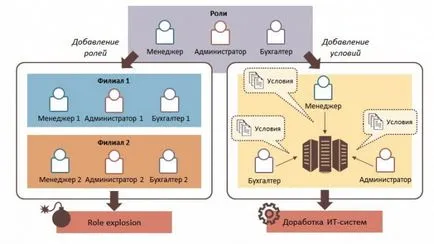

- Un număr mare de utilizatori ai taxelor oficiale necesită crearea de roluri unice

- Este dificil să se mențină starea actuală a drepturilor de acces în schimbările organizaționale

RBAC: variație și dezvoltare

RBAC: Variații și dezvoltare

Centralizarea de gestionare a: Identity Manager

- Aceasta conduce toate rolurile de management opțiuni pentru un singur model

- gestionează central drepturile la sistemele IT ale companiei

- Implementează scenarii de afaceri: angajarea, concedierea, concediu, etc.

„Blocajele» Identity Manager

- Acesta funcționează în cadrul modelului RBAC

- Ea nu ține cont de atributele obiectului de activitate

- Limitat la rolurile existente în sistemul informatic

Caracteristica model de acces (ABAC)

ABAC: Conducerea Organizației Acces

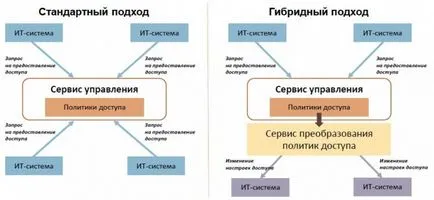

Abordări de management pentru a avea acces (standard si hibride)

- Acesta trebuie să fie în măsură să verifice rapid, care are acces la care (a avut acces la o anumită dată din trecut)

- Pentru a stabili un set de bază de drepturi de acces și construirea unui model de rol este nevoie de mai multe ore de interacțiune cu unități de afaceri

- Am nevoie de un registru de proprietari de resurse

- IDM și alte instrumente de automatizare sunt un instrument, nu un scop în sine

- Scopul final - îmbunătățirea eficienței și reducerea riscurilor asociate cu acces excesiv

DSC funcții în sistemele de sistem, baze de date și aplicații de operare

După cum sa menționat mai sus, resursele informaționale corporative au propriile lor mecanisme de identificare și oferind utilizatorilor cu drepturi de acces la nivel de sistem de operare, baze de date sau aplicație. Experții act de faptul că fondurile IIC realizate în resurse informaționale și moderne de calcul, mai mult și mai aproape de oportunitățile sistemelor specializate, printre care sunt proceduri și funcții de împrumut.

Direcții de dezvoltare Suede

Potrivit experților, ținând seama de aceste cerințe Suede, scalabilitate, ierarhie, și suport pentru distribuția teritorială, cele mai potrivite pentru aceste sisteme de astăzi este arhitectura pe trei niveluri, cu trei componente de bază: implementează logica de afaceri (flux de lucru) de stocare UID a datelor de identificare, server și centralizat UID consola de management.

Separarea dintre conturile personale și de afaceri de utilizator șters

Și acest lucru rândul său, poate părea oarecum surprinzător, mai ales având în vedere numărul mare de site-uri web de consum care oferă gratuit, aplicația OTP, livrarea OTP-parole prin SMS și chiar promovarea tehnologiei push-autentificare. Știm cu toții opțiunea „Rețineți-mă pe acest dispozitiv„- cea mai simplă formă de autentificare contextuale, în cazul în care al doilea factor este activat numai atunci când vă conectați cu un cuplu necunoscut un browser și dispozitive, și că majoritatea managerilor IT (63%), a se vedea ca viitorul doi factori de autentificare.

Oferta de angajați noi instrumente pentru mobile de lucru? Poate.

Deși marea majoritate a acestor factori de decizie IT intervievați recunosc obstacolele din calea utilizării sporită a tehnologiei mobile în organizațiile lor, natura acestor dificultăți pot fi foarte diferite, variind de la preocupările legate de securitate (50%), sarcini suplimentare cu privire la managementul IT (48%), creșterea costurilor (43%), la alte provocări, inclusiv dorința de a asigura transparența IT (30%) și necesitatea de a se conforma cerințelor de reglementare.

Cloud: creșterea explozivă, mecanismul de sso (SSO) și de control al accesului

Creșterea explozivă a aplicațiilor bazate pe cloud într-un mediu corporatist se străduiește să o dată pentru totdeauna a rezolva problema așa-numita «parola fatifue» - oamenii sunt obosit de parole atunci când angajații din activitățile lor de zi cu zi trebuie să păstreze în memoria de 10-25 de perechi de nume de utilizator și parole. Din acest punct de vedere, aproape jumătate dintre organizațiile respondente (49%) intenționează să pună în aplicare o soluție, oferind sign-on unic (SSO) pentru aplicații bazate pe cloud, și aproximativ același număr de respondenți (47%) au fost de acord că organizațiile lor este berii o astfel de necesitate .

Astăzi, parola de tehnologie de gestionare a parolei de boltire este cea mai comună metodă pentru aplicații de control al accesului nor, care este utilizat în 53% dintre organizații. Printre alte metode utilizate - IDaaS (28%), nor-SSO soluție (28%) și IAM-soluții pe infrastructura proprie (23%).

Suede de stat a pieței în România

În România, creșterea cererii pentru Suede a existat recent, iar mijloacele companiilor românești DSC cheltuiesc doar 2% din bugetul de securitate a informațiilor. Potrivit experților, acest lucru se datorează în mare parte faptului că introducerea tehnologiei DSC impune ca pachetul de acte normative-metodic al companiei oferind o formalizare riguroasă a procesului de accesul utilizatorilor la resursele informaționale. Este din cauza lipsei de suport complet de documentare în domeniul securității informațiilor, multe firme din Romania nu sunt gata pentru introducerea Suede.

Ca diseminare factor de descurajare produse experți numesc preț ridicat - 60-100 $ per utilizator, precum și faptul că aceste soluții sunt la intersecția dintre funcțiile departamentului de IT și unitatea de securitate (care împiedică adoptarea și punerea în aplicare a organizatorice și administrative pentru măsurile DSC). . Până în prezent, România a introdus câteva Suede. Cu toate acestea, putem presupune că în viitorul apropiat în această direcție va fi descoperire. Este rula acum proiecte mari și interesante, care prevăd desfășurarea treptată a UID în termen de unu la doi ani.

Astăzi, în România Suede sunt de interes pentru companiile mari și organizații cu infrastructura IT bine dezvoltate, cum ar fi telekomoperatory mari, bănci, companii de asigurări, companii industriale, corporații de petrol și gaze și agențiile guvernamentale. Estimarea de achiziții Suede piața românească anuală în următorii câțiva ani, experții noștri vor da o furculiță largă - de la cinci la cateva zeci de milioane de dolari. În același timp, ele iau în considerare faptul că numărul de clienți potențiali în următorii trei până la cinci ani va fi de aproximativ o sută de companii cu costul proiectului de 1 milion. Dolari.