Identificarea și autentificarea - informatică, programare

8. Identificarea și autentificarea.

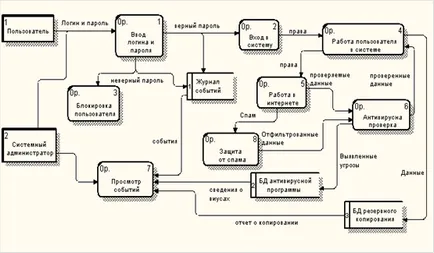

SGC solicită utilizatorilor să se identifice cu cererea de acces, ar trebui să verifice autenticitatea identificatorului subiect - autorizăm. LTV ar trebui să aibă datele necesare pentru identificarea și autentificarea și pentru a preveni intrarea utilizatorului neidentificat SVT sau utilizatorul a cărui autenticitate nu a fost confirmată pentru autentificare.

LTV trebuie să fie capabil să se lege în siguranță, identificarea tuturor acțiunilor utilizatorului.

LTV ar trebui să fie în măsură să efectueze înregistrarea următoarelor evenimente:

utilizarea l de identificare și mecanismul de autentificare;

L cerere pentru a avea acces la o resursă protejată (fișier deschis, programe de lansare, etc.);

creare l și distrugerea obiectului;

l pași pentru a schimba DWP.

Următoarele informații trebuie să fie înregistrate pentru fiecare dintre aceste evenimente:

l supune efectuarea acțiunii înregistrate;

Tipul de eveniment l (dacă este înregistrată cererea de acces, este necesar să se marcheze obiectul și tipul de acces);

Am realizat cu succes dacă evenimentul (deservită de cererea de acces sau nu).

KSZ ar trebui să includă mijloace selectiv familiarizarea cu informațiile de înregistrare.

În plus, acesta trebuie să fie înregistrarea tuturor încercărilor de acces, toate acțiunile operatorului și utilizatorul selectat (administratori de protecție, etc.).

10. Integritatea SGC.

Securitatea clasa a patra SVT ar trebui efectuată o monitorizare periodică a integrității SGC.

Programul LTV care urmează să fie realizată într-o zonă separată de memorie.

În clasa a patra de protecție ar trebui să fie testate:

l implementare TX (cereri de acces de interceptare, recunoașterea corectă a cererilor autorizate și neautorizate, în conformitate cu normele de discipline obligatorii și discreționar, compararea corectă și obiecte de tag-uri, etichete solicita din nou introducerea mecanismului de control al accesului de protecție a informațiilor de schimbare autorizate TX);

l imposibilitatea de a atribui subiectului în sine noi drepturi;

l operații de curățare și o memorie externă;

Mecanismul l funcționare a proceselor de izolare în memorie;

l Marcare documente;

protecția apei l și scoate informații pe mediul fizic și eliminate comparație cu dispozitivul de utilizator;

Identificarea și autentificarea l, precum și mijloacele de apărare;

l interdicție privind accesul neautorizat;

Mecanismul l de lucru care monitorizează integritatea BAS;

Înregistrare eveniment l, informațiile de înregistrare de protecție și o oportunitate de a face cunoștință cu aceste informații autorizate.

12. Ghidul utilizatorului.

Documentația privind instruirea asistată de calculator trebuie să includă un scurt ghid pentru utilizator, cu o descriere a moduri de a utiliza și interfața sa SGC utilizator.

13. Orientări privind LTV.

Funcții controlate l descriere;

generație l Ghidul SZC;

l descriu începutul SVT, de validare a începe procedurile, procedurile de lucru cu înregistrarea înseamnă.

14. Documentația de testare.

Trebuie să existe o descriere a testelor și verificărilor care sunt supuse CBT și rezultatele testelor.

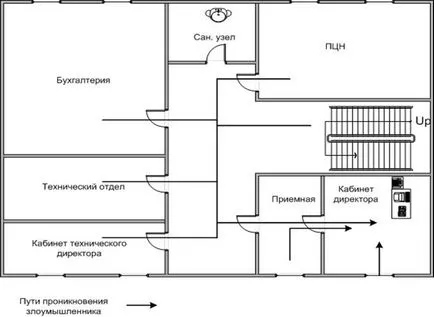

2.4.2 Modelul potențial intrus

contravenienților potențial de securitate 2:

1) un necalificat (sau ostil) angajatului;

2) extern la organizarea atacatorului.

Cel mai probabil, infractorul este un angajat al companiei, ca el nu trebuie să depășească nivelurile de protecție de la intruși exterior. Chiar și acțiuni neintenționate (eventual eronate) angajat cu un nivel ridicat de acces la informație poate deteriora grav sistemul și încetini, și, uneori, chiar opri complet funcționarea companiei.

Este puțin probabil ca calificarea angajatului ca un violator voită de securitate a informațiilor va fi foarte mare. Cel mai probabil, acesta va fi nivelul unui cracker novice sau doar un utilizator avansat PC.

Deși încercări de puțin probabil, dar teoretic posibil hacking din exterior printr-o conexiune la Internet. În acest caz, presupune, de asemenea, calificarea înaltă a potențialului intrusul, t. Pentru a. Informațiile stocate pe server nu constituie secrete comerciale.

Motivul principal al acțiunii ambelor tipuri de infractori ar putea fi o încercare de a sabota compania ca un loc (în cazul unui angajat), pentru a te distra sau pentru comanda de concurență (în cazul unui atacator extern). Pentru o concurență improbabilă, dar chiar și în caz de realizare a amenințării concurenților nu se va angaja un profesionist de înaltă calificare, în calitate de pentru a depăși protecția fizică va fi mult mai ieftin.

3. Securitatea informațiilor Design Sistemul departamentului de contabilitate magazin OOO „Style“ 3.1 Recomandări pentru dezvoltarea conceptelor de securitate a informațiilor Ltd. magazin „Style“

organizarea conceptului de securitate a informațiilor - este:

- în primul rând, este un act normativ, în baza căruia se va construi organizația IB;

- în al doilea rând, decizia de securitate a informațiilor în cadrul organizației;

- În al treilea rând, documentul în baza cadrului de reglementare al legii române, standardele morale, principiile științifice și tehnice și de capacitățile organizatorice.

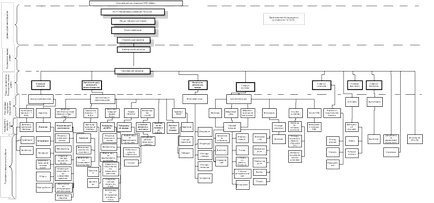

Conceptul de securitate a informațiilor pentru organizarea este format din următoarele secțiuni:

Informații cu privire la „Design de securitate a informațiilor“

întreprindere cu încălcarea securității informațiilor și eliminarea consecințelor acestor încălcări; · Crearea și formarea unei politici de securitate a informațiilor întreprinderii vizate. 2.3 Activități și mijloace pentru îmbunătățirea sistemului de securitate a informațiilor pentru a îndeplini scopurile și obiectivele necesare pentru a desfășura activități pentru un nivel de securitate a informațiilor.

eveniment la noul loc de muncă, de ședere; De asemenea, înconjurat de mass-media secrete comerciale. Personalul oferă sous-sem, și, în cele mai multe cazuri, chiar și o influență decisivă asupra securității informațiilor băncii. În acest sens, selecția personalului, studiul lor, dis-și de lucru calificată Instalare pentru concediere-e crește foarte mult stabilitatea întreprinderilor comerciale posibile.

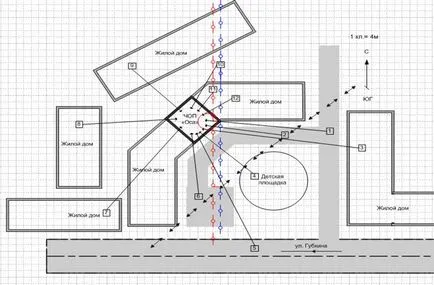

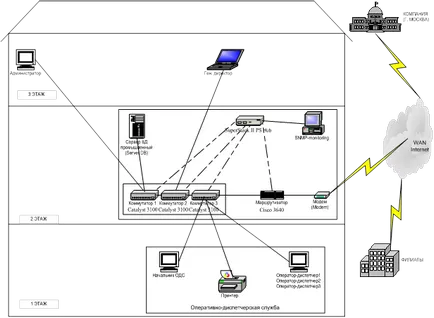

); 2. Informații cu privire la caracteristicile tehnice ale principalelor obiecte ale MG și GRS; 3. Informații cu privire la caracteristicile tehnice și dispozitivele de bază MG SDG; 4. Informații cu privire la evenimente (defecțiuni / reparații); 5. Reprezentarea grafică a obiectelor și a dispozitivelor MG și GRS sub formă de diagrame de diferite tipuri (stocate în fișiere): 5.1 Schema generală de conectare a principalelor obiecte.